「クラウドのセキュリティは不安」を払しょくする 中堅・中小企業がクラウド移行で実現する“モダンな”セキュリティ対策とは:セキュリティ対策としてのAWS移行のススメ(2/2 ページ)

セキュリティ対策としてのAWS移行のススメ

ここまで、セキュリティ対策の重要性と具体的に何に取り組むべきかについて解説した。筆者はセキュリティ対策を優先事項としている中堅・中小企業にAWSの活用を推奨する。その理由は以下の3つだ。

- クラウド業界の市場シェアが一番大きい

- “クラウド”のデファクトスタンダードになっている

- エコシステムパートナーが多い

パブリッククラウドという概念が登場してからAWSは一貫してシェア率トップだ。現在はさまざまなシステムがAWSで稼働しており、ユーザーは実現したいシステムに関連するナレッジをすぐに集めることも可能だ。

クラウド業界でもAWSの技術は信頼されており、他のクラウドベンダーがAWSの仕様に沿ってサービスを実装することもある。

例えば「Oracle Cloud」のオブジェクトストレージサービスは、AWSの「Amazon Simple Storage Service」(Amazon S3)のAPIで操作できるように設計されている。

AWSに注目しているのは他クラウドプロバイダーだけではない。世界中のソフトウェア開発会社がクラウド対応を検討する際、特定の要件がない限りはシェア率トップのAWSへの対応を検討する。これは結果的に、AWSにおける豊富なソフトウェアへの対応や、エコシステムパートナーの多さにつながっている。

クラウド移行をベンダーに委託するにしても、ソフトウェア管理やトラブルシュートなどは自社で行う必要がある。このような時に、ナレッジが豊富で信頼性が高く、パートナーが多いクラウドプロバイダーを選択すれば、不測の事態にも対応しやすくなる。このような理由から、筆者はAWSへの移行を推奨している。

セキュリティ対策としてのAWSのメリット

セキュリティ面でAWSは以下の2つのメリットを持つ。

- 物理的なセキュリティ対策をAWSが担保

- 論理的なセキュリティ対策を効率化

情報セキュリティの国際規格である「ISO/IEC 27002」によると、情報セキュリティ対策は「物理的」「論理的」に分けて考える必要がある。本稿ではオフィスやデータセンターなどで利用する設備などが物理的、それ以外が論理的だと定義する。

物理的なセキュリティ対策をAWSが担保

クラウド事業者は「責任共有モデル」(共同責任モデル)という考え方で、事業者とユーザーの責任分界点を定義している。AWSは「提供する全てのサービスを実行するインフラストラクチャの保護について責任を負う」としている。

インフラストラクチャには施設のセキュリティやサービス実行に必要なハードウェア、ソフトウェア、ネットワーキングなどが含まれる。ユーザーはAWSを採用するだけで、オンプレミスで必要だったデータセンターの災害対策や機器冗長、停電対策などを全てAWSに任せられるため、論理的セキュリティ対策に集中できる。

「必要なセキュリティ対策領域を大幅に削減できる」というのが、システム基盤にAWSを選定する最大のメリットだ。

論理的セキュリティ対策を効率化できる

AWSは論理的セキュリティ対策をサポートするさまざまな機能を提供している。論理的セキュリティ対策はアクセス制御やパッチ適用などのシステム的な対策、組織の運用や監査に関わる管理的な対策、従業員の教育に関わる人的対策などだ。これらの作業を効率化した1つの例を紹介する。

AWS CloudTrailを利用した作業ログ管理

サーバルームへの入室や本番環境へログインする際、「Microsoft Excel」に作業の開始や終了の日時を記録しているケースは多い。筆者がかつて、運用・監視チームに所属していた時は、紙の管理台帳に記録を取り、定期的にPC内のログと照合するという運用を行っていた。このような工数を無くすサービスが「AWS CloudTrail」だ。

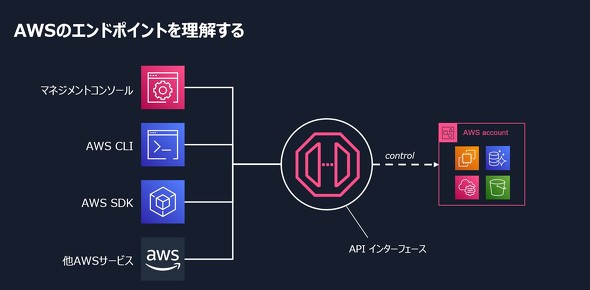

AWSを操作する方法は「AWS マネジメントコンソール」を操作したり、「AWS コマンドラインインタフェース」(CLI)を実行したりとさまざまだが、これらの操作は全てAWSが定めたAPIで実行されている。

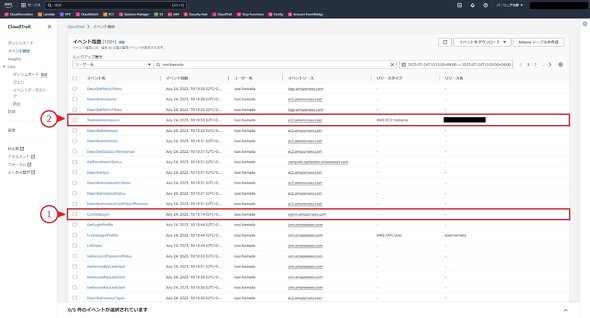

つまり、このAPIの実行ログがあれば、AWSで行われる全ての作業をトレースできる。AWS CloudTrailはAWSに対して実行される全てのAPIログを記録するサービスだ。AWS CloudTrailのログは、AWS マネジメントコンソールからだと以下のように確認できる。

イベント名には実行したAPIの名称が表示されている。

イベント名「ConsoleLogin」はAWSコンソールへのサインインを示しており、このログからは「いつ、誰がコンソールにログインしたか」が分かる。イベント名「TerminateInstance」はサーバ削除のイベントであり、「いつ、誰がどのインスタンスを削除したか」が分かる。

AWS CloudTrailは保存期間を任意に設定でき、ログの暗号化や改ざん防止の設定も可能だ。AWS マネジメントコンソールから「Windows Update」を実施できるサービスもあり、その場合の実行ログもAWS CloudTrailに記録される。

AWSを活用することは、ハードウェアを持たずに済むことに加え、その後の運用の負担を軽減することにもつながる。IT人材不足などに悩む中堅・中小企業を支援するクラウドサービスだといえる。

ここまでクラウド移行におけるセキュリティ面でのメリットを解説してきた。次回は「必要なセキュリティ対策がAWSの利用でどう変わって行くのか」をNIST CSFの機能別に解説する。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 住信SBIネット銀行、勘定系システムのクラウド移行にDatadogを採用

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?

- なぜ、投資対効果が不透明でもAIに投資し続けるのか? 調査が明かす「皮肉な現実」