GRIPS発の「インシデント報告書」は赤裸々に語られた“生きた事例”の宝庫だった:半径300メートルのIT

政策研究大学院大学(GRIPS)が不正アクセス被害に関する調査報告書を公開しました。侵害の経緯から原因、対策までを生々しくかつ非常に詳細にまとめています。セキュリティ担当者“必読の書”のポイントをまとめました。

この記事は会員限定です。会員登録すると全てご覧いただけます。

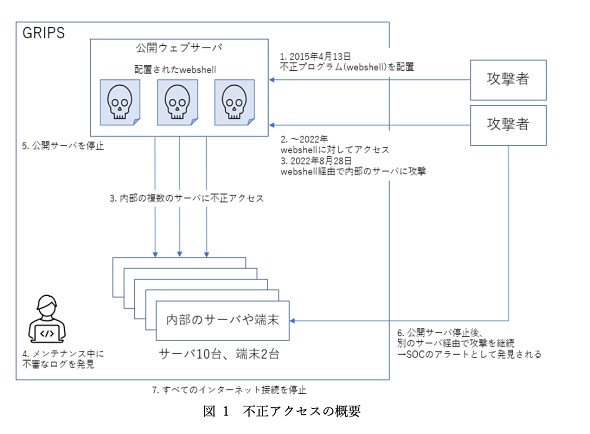

政策研究大学院大学(以下、GRIPS)は2023年8月22日、「情報セキュリティインシデント報告書」を公開しました。2022年9月〜2023年5月まで長期にわたり発生していた公開Webサーバに対する不正アクセス被害の経緯と原因、対策をまとめています。

筆者は早速このレポートを読んでみたのですが、非常に興味深く、また多くの組織が同様の事態に悩んでいるのではないかという点で、全ての業種や業態、特に「セキュリティ専任者はいないが、CSIRT(Computer Security Incident Response Team)は構築している」といった日本企業にはぜひ目を通してほしい資料です。今回はこのレポートの中でも、筆者が強く共感を覚えて印象に残った箇所をピックアップしたいと思います。

10年近く前から「長期潜伏」している攻撃者に気が付けますか?

まず驚いたのは、同インシデントの初期感染が「2015年4月13日」から始まっていることです。情報システムにサイバー攻撃が実行され、Webシェルと呼ばれるマルウェアが埋め込まれたとレポートでは報告されています。

このように公開Webサーバを運用する上では、脆弱(ぜいじゃく)性を悪用されて不正なプログラムを埋め込まれるリスクがあります。これを長期にわたり発見できなかった原因がGRIPSのセキュリティ体制に起因するかどうかは分かりませんが、多くの企業で無視できない実態なのは間違いありません。

幸い、レポートでは「公開Webサーバへのアクセスログが別サーバに長期保管されており、設置されたWebシェルのアクセスを追跡できた」(P4)と記載されています。1世代昔のシステムにアクセスログが残っていたことが、10年近く前であるにもかかわらず感染日まで特定できた理由でした。いかにログの長期保存が重要かが分かります。

報告書によると、のちにこのシステムは刷新されるわけですが、移行時にいわゆるウイルス対策ソフトによるチェックをしたもののWebシェルをすり抜けてしまい、不正プログラムの機能によって学内ネットワークにスキャンが実行されて、2022年の被害につながったようです。

Webシェルについては、Webアプリの脆弱性対策だけでなく不正なファイルの有無や不正な書き換えチェックなど見るべきところが多くあり、対策が難しいのが実情です。原因となる脆弱性をアップデートでふさいでも、書き換えたファイルが残ったままなら、引き続き脅威も残ってしまいます。古いプログラムでも動いているからといってそのまま放っておくのは危険であることが、この事例から分かるでしょう。

報告書では、インシデント検知後、GRIPS側で公開サーバを停止(Webシェルも停止)したにもかかわらず、サイバー攻撃者が即座にあらかじめ埋め込んだと思われるバックドアから内部に侵入していたという驚くべき事実も明らかになっています。

インシデントを引き起こした“根本的”な原因とは?

同レポートでは、不正アクセス発覚後のGRIPSの対応についても時系列でまとめられています。多数の端末がウイルスに感染し、外部に公開していたWebサーバから内部に入り込まれ、ADサーバやLDAPサーバ、ファイルサーバなどが次々と攻撃を受けていった経緯が分かりやすく説明されています。ここを読むと、不正アクセスを受けたとき、まずどこに報告すべきかといった初動対応の参考になるかもしれません。

もちろんこうした経緯も重要ですが、調査報告書で皆さんが気になるのは「何が根本原因だったのか」という点でしょう。もちろんWebシェルが設置されたこと、脆弱性が残っていたことが原因ではあります。しかしそれは“根本的”な原因ではありません。同レポートでは、その先の“根本”にも迫っており、それこそが皆さんにこの報告書を読んでほしい理由です。

同報告書は「9. 被害を発生・拡大させた要因」でさまざまな要因を挙げています。その中でも同書は「組織的な要因」に多くのページを割いています。ここを少し読めば、こうした被害はGRIPSだから起きたわけではなく、多くの企業で十分に起きる可能性があることが分かるでしょう。

少し抜粋すると「大学全体において、情報システムの企画・運営が軽視されてきたことが不正アクセスの被害を発生、拡大させた大きな要因である」(P16)、「情報システム担当者は総務部門との兼任となっており、実質的に0.5人の人員で情報システムの運営を行っていた」(P16)、「GRIPSの情報システムは運用委託先ITベンダーに、ほとんどを任せる形で運営されていた。また、運用委託先ITベンダーの管理・監督という重要な業務も十分に実施することができていなかった」(P16)など耳が痛い記述が出てきます。

他にも多くの企業が設置を急いでいるCSIRTについても重要な指摘があります。ここでは被害を発生・拡大させた要因として「実効性のないインシデントレスポンス体制」がズバリ挙げられており、設置はしているがメンバーを任命しただけだったと記載されています。ここだけ読むとお粗末な印象を与えるかもしれませんが、多くのCSIRTが似たような状況にあると考えると、つまびらかに実態を公表したことは称賛に値するでしょう。

技術的には「アカウントの棚卸が不十分」や「脆弱性管理の仕組みの不在」なども指摘されていますが、全体を見た印象では、やはり「人」「組織」そのものの脆弱性が大きな課題であることが分かります。同レポートは非常に参考になる部分が多く、セミナーなどで語られる「成功した事例」ではない、“生きた事例”として活用できるのではないでしょうか。

失敗を失敗で終わらせないために

私たちができることは、他の組織の失敗を参考に同じ失敗を繰り返さないことだと思います。それこそが、GRIPSがここまで詳細なレポートを公開した意義でもあるはずです。

同報告書はサイバー攻撃に関連したマルウェアの名前とハッシュ値、攻撃に関連したIPアドレスもしっかり公開しており、全てのページが教科書として使える大変有用な資料になっています。

もし皆さんのなかで、1人または1人以下で情シスやセキュリティを担当しており苦労されている方がいれば、ぜひこれを読んで上司や経営層にも紹介してください。サイバー攻撃の現状だけでなく、攻撃を受けた際にどれだけ苦労するのか、自社も同じレポートを作れるだけの情報があるかという点なども、経営層と共有しなくてはならないでしょう。

全ての企業がサイバー攻撃を受ける可能性がある今、もしかしたらあなたの企業も10年近く前から“潜伏”されているかもしれないのです。今回紹介したのはレポートのごく一部でしかありません。レポート自体も非常にコンパクトにまとまっているので、ぜひ皆さんもチェックしてみてください。

関連記事

「情報セキュリティ白書」2023年版が公開 見どころを解説

「情報セキュリティ白書」2023年版が公開 見どころを解説

IPAは2023年の「情報セキュリティ白書」を公開しました。PDF版は無償でダウンロードできます。本コラムではセキュリティに関わる方必見の見どころを紹介します。 医療機関の教訓を生かせ 2023年度中に確認すべきランサムウェア対策

医療機関の教訓を生かせ 2023年度中に確認すべきランサムウェア対策

多くの国内企業が企業規模に問わずランサムウェア被害に遭っています。もはや「ウチには重要な情報はない」だとか「ランサムウェア対策は何からすれば……」などとは言っていられない状況です。すぐさま対策に移るための秘策を紹介しましょう。 セキュリティは“先の見えない登山”だ 第一歩を踏み出すために有効な資料は

セキュリティは“先の見えない登山”だ 第一歩を踏み出すために有効な資料は

セキュリティは大変奥深いもので、登山に例えると頂上付近には濃霧や雲が立ちはだかり、どこまで山が続くのか分からないという印象を与えます。ただしそんな領域にも第一歩を踏み出すためのドキュメントが用意されているのです。 パスワードは“覚えるもの”という先入観はそろそろ捨てませんか?

パスワードは“覚えるもの”という先入観はそろそろ捨てませんか?

今や多くのセキュリティソリューションが世の中に出回っていますが、有料でも入れるべきだと筆者が主張するのが「パスワード管理ソフトウェア」です。これを使うことでどのような世界が開けるのでしょうか。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- SMBC日興証券が「パスキー」で口座乗っ取り対策 約5カ月で実現したのはなぜ?

- アサヒGHDがランサムウェア被害の調査報告書を公開 152万の個人情報が漏えいの恐れ

- 関西電力が「AIファースト企業」化に本気 脱JTCを図る背景と全従業員“AI武装化”の全貌

- 日本IBMのAI戦略“3つの柱” 「制御できるAI」でレガシー資産をモダナイズ

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- 東海大学、ランサムウェア被害を報告 19万人超の個人情報が漏えい

- 保守の「脱・人月ビジネス」化は進むか それでも残る仕事は何か

- そのセキュリティ業務、自前と外注のどちらが正解? 勘に頼らない判断のこつ

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃