GMO-IGのプライベートSOCリーダーが語る、外部SOCとの上手な付き合い方

内製SOCと外部SOCの業務の切り分けで悩む企業は多い。GMOインターネットグループのプライベートSOCとイエラエのSOCのリーダーが、協力関係を築くまでの道のりを語った。

この記事は会員限定です。会員登録すると全てご覧いただけます。

GMOサイバーセキュリティ byイエラエ(以下、イエラエ)は2024年9月26日、「GMOサイバーセキュリティカンファレンス IERAE DAYS 2024」を開催した。同イベントは、有識者がセキュリティトレンドや企業事例などを語る講演に加え、ペネトレーションテストを実践できる体験型デモなどを設けたホワイトハッカーの祭典だ。

同イベントのオープニングセッションでは、イエラエの阿部慎司氏(サイバーセキュリティ事業本部 執行役員 兼 SOCイノベーション事業部 部長)とGMOインターネットグループ(以下、GMO-IG)の濱本直樹氏(システム統括本部 インフラ・運用本部 ソフトウェア・仮想化技術 SOCチームリーダー)が登壇し、「イエラエが考えるプライベートSOCと商用SOCの新しい関係 “内製”と“アウトソース”の分担論:GMOインターネットグループの場合」と題した講演を実施した。

セキュリティ業務においてどこまでを自社が担い、どこからをアウトソースするかは難しい問題だ。同セッションでは、イエラエのSOCチームとGMO-IGのプライベートSOCがどう連携し、またはどうすみ分けているかが具体例を基に語られた。

阿部氏が嘆く「GMO-IGほど“守りにくい”ところはない」

GMO-IGはECサイトや金融系など複数のサービスを提供しており、2024年6月時点で所持ドメインは1001万件で国内シェア83.5%、ホスティングサービスにおいては国内シェア58.9%に及んでいる。

(左)イエラエの阿部慎司氏(サイバーセキュリティ事業本部 執行役員 兼 SOCイノベーション事業部 部長)(右)GMO-IGの濱本直樹氏(システム統括本部 インフラ・運用本部 ソフトウェア・仮想化技術 SOCチームリーダー)

(左)イエラエの阿部慎司氏(サイバーセキュリティ事業本部 執行役員 兼 SOCイノベーション事業部 部長)(右)GMO-IGの濱本直樹氏(システム統括本部 インフラ・運用本部 ソフトウェア・仮想化技術 SOCチームリーダー)阿部氏は「これが何を意味するかというと、広大な資産を抱えている故に、サイバー攻撃者がWebサイトの乗っ取りや改ざんを実行した場合、高い割合でGMO-IGが関係してしまうということです」と話す。

また、同グループの事業はB2BからB2Cまで多岐にわたっており、顧客層も多種多様であるため、顧客の中にはセキュリティ意識が高くない人も多い。この他、GMO-IGはグループ全体で112社を抱えているが、企業規模はバラバラで海外を拠点とする企業もある。つまりセキュリティに必要とする予算や体制についても千差万別だ。

「このような状況から、正直に言えばGMO-IGほど守りにくいところはないと考えています」(阿部氏)

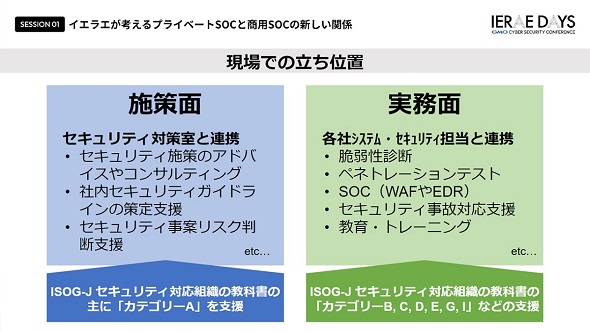

では、これに対してイエラエとGMO-IGはどのような防御アプローチを展開しているのか。イエラエはグループ全体のセキュリティに責任を持つ立場として、「サービスを守る」「社内を守る」という2つの観点から、施策面および実務面で、2年前からGMO-IGのSOCと連携しながら以下の取り組みを進めている。

施策面ではGMO-IGのセキュリティ対策室と連携し、セキュリティ施策のアドバイスやコンサルティング、社内のセキュリティガイドラインの策定支援など戦略的な部分を担っている。

施策面の取り組みとしてクラウドチェックシートを例に挙げると、社内を守るという観点では、従業員のシャドーITを防ぐために社内の業務でクラウドサービスを使う際のルールを定めた。また、サービスを守るという観点では、サービスのインフラにいかにクラウドを組み込むかという視点で利用時のルールを策定した。

一方で実務面では、各グループ会社のセキュリティ担当者と連携し、脆弱(ぜいじゃく)性診断やペネトレーションテスト、SOC体制整備、教育・トレーニングなどを担っている。

セキュリティ運用を例に挙げると、社内を守るという観点では社内の業務用端末を防御するためにEDR(Endpoint Detection and Response)を運用している他、サービスを守るという観点では、サービスを提供するWebサイトを保護するためにWebアプリケーションファイアウォール(WAF)の運用などに取り組んでいる。

これらの業務は、阿部氏が副代表を務める日本セキュリティオペレーション事業者協議会(ISOG-J)が公開している資料「セキュリティ対応組織の教科書」の「セキュリティ対応実行サイクル」に従って進められている。長期的な視点で戦略マネジメントを策定し、それに沿って短期的な視点でセキュリティ運用・対応を回すことで得たフィードバックを戦略マネジメントに還元するというプロセスだ。

なお、セキュリティ対応組織の教科書を基にしたセキュリティ業務のインソース/アウトソーシングの切り分けなどについてはこちらの記事で詳細に解説しているので確認してほしい。

内製SOCと外部SOCをどう切り分けるか? GMOのユースケース

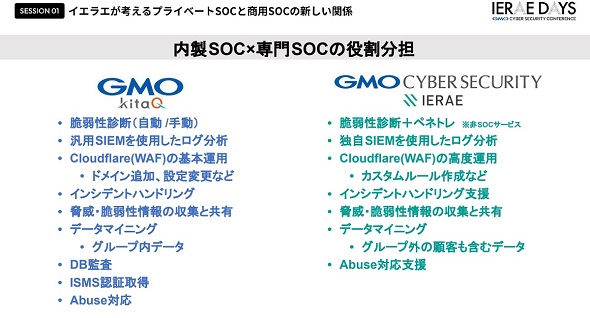

次にユースケースからイエラエのSOCとGMO-IGのプライベートSOCがどのように連携、業務を切り分けてきたかを見ていこう。

WAF(「Cloudflare」)の運用体制を例に挙げると、GMO-IGが提供する各種サービスから出力されたアクセスログやOSのログはSIEM(Security Information and Event Management)に集約され、GMO-IGのプライベートSOCがこれを分析している。

一方でCloudflareのログについてはイエラエのSOCが独自で作成したSIEMを使って収集しており、遮断やブロック、検知状況を分析し、クリティカルな問題があればそれをプライベートSOCに連絡したり、月次のレポートを作成したりする。この他、Cloudflareのルールでは検知できない攻撃などをSIEM側で観測したときには、プライベートSOCの方からイエラエにCloudflareのカスタムルール作成を依頼することもあるという。

「内製SOCと外部SOCが活動しているとどうしても被る部分が出てきますが、自分たちでできそうな基本的な業務については内製で対処し、本格的な診断やペネトレーションテストといったような専門家の知見が必要な領域は外部SOCに任せるという形でコストバランスを考えて運用しています」(濱本氏)

イエラエのSOCではリアルタイムのレポートを作成するスマートログ分析や独自のカスタムルールによるサイバー攻撃の検知といったサービスメニューに加えて、ログに関する相談を気軽にできる体制も整えている。

濱本氏は「以前利用していたSOCではセキュリティ運用をお任せしている都合上、こちら側からはなかなか提案しにくくコミュニケーションを取るのが難しい実情がありました。その点、イエラエのSOCは毎週定例を開き密にやりとりできているのでいい協力関係を築けています」と語る。

では一方で、プライベートSOCの必要性とは何だろうか。濱本氏は「プライベートSOCはGMO-IGが提供しているサービスに深い知見がある他、開発チームや経営層とも距離が近いため、攻撃情報の共有や横展開の連携をスムーズに実行できる強みがあります。また、過去に社内で発生したインシデント情報や攻撃事例を蓄積しているのも内製ならではの長所だといえるでしょう」と話す。

「サービスがどのようないきさつで提供されたのかなどは内部の人間でなければ把握できません。外部SOCとしてはそうした細部をきちんと理解した上で現実的な落としどころを探りながらセキュリティ運用を進めていくのが重要です。その点で内製SOCと外部SOCは議論できる関係性を築いておく必要があると思います」(阿部氏)

阿部氏は最後に「冒頭でGMO-IGの特性から『GMO-IGほど守るにくいところはない』とお伝えしましたが、裏を返せばここまで守りがいがあるところもありません。今後もグループ一丸でセキュリティを強化していきます」と締めくくった。

関連記事

内製と外注の“黄金比”を見つけ出せ 阿部慎司氏が提言するゼロから始める組織強化のススメ

内製と外注の“黄金比”を見つけ出せ 阿部慎司氏が提言するゼロから始める組織強化のススメ

セキュリティ業務をどこまで内製で対応し、どこからをアウトソースするかは難しい問題だ。日本セキュリティオペレーション事業者協議会(ISOG-J)の副代表を務める阿部慎司氏がその黄金比探しとセキュリティ組織力を強化する秘訣を語った。 サポート切れが迫るのはWin10だけじゃない? 注意しておきたいもう一つのリミット

サポート切れが迫るのはWin10だけじゃない? 注意しておきたいもう一つのリミット

ついにWindows 10のサポート終了まで1年を切りました。さまざまな事情があるかとは思いますが、セキュリティ的にもOSのアップグレードは必須でしょう。これに加えてもう一つ、無視できない“サポート終了”の期限が迫っているようです。 企業がOSSメンテナーに“ただ乗り” この風潮はいつ是正されるのか?

企業がOSSメンテナーに“ただ乗り” この風潮はいつ是正されるのか?

オープンソースソフトウェアの開発者と企業をはじめとしたソフトウェアユーザーとの間には、依然として格差が存在している。ソフトウェアユーザーが高いセキュリティ基準を求める一方で必要な投資をしないため、この風潮は変わっていない。 「定期的に変更するな」 NISTがパスワードポリシーのガイドラインについて第2版公開草案を発表

「定期的に変更するな」 NISTがパスワードポリシーのガイドラインについて第2版公開草案を発表

NISTはパスワードに関するガイドライン「NIST Special Publication 800-63B-4」について、第2版公開草案を公開した。定期的なパスワード変更や異なる文字タイプの混在を要求しない方針を示している。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 知らない番号でも一瞬で正体判明? 警察庁推奨アプリの実力を検証

- 生成AIで消えるのは仕事、それとも新人枠? 800職種のデータから分かったこと

- Windows RDSにゼロデイ脆弱性 悪用コードが22万ドルで闇市場に流通

- もはやAIは内部脅威? 企業の73%が「最大リスク」と回答

- 政府職員向けAI基盤「源内」、18万人対象の実証開始 選定された国産LLMは?

- 「ExcelのためのChatGPT」ついに登場 GPT-5.4で実用レベルに?

- その事例、本当に出して大丈夫? “対策を見せたい欲”が招く逆効果

- 本職プログラマーから見た素人のバイブコーディングのリアル AIビジネス活用の現在地

- セキュアな開発を強力支援 OpenAIが新エージェント「Codex Security」を公開

- 監査対策のはずが現場崩壊? 情シスがハマるツール導入のわな