VSCode公式マーケットプレースに悪意のある拡張機能が混入 審査プロセスに課題:セキュリティニュースアラート

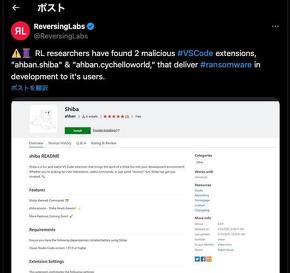

ReversingLabsはVSCode公式Marketplaceで公開されていた2つの拡張機能に開発中のランサムウェアが含まれていたと報告した。Microsoftの審査プロセスの甘さが問題視されている。

ReversingLabsは2025年3月19日(現地時間)、「Visual Studio Code」(VSCode)向けに2つの悪意ある拡張機能が配布されていることを発見したと発表した。開発段階のランサムウェアを配布する拡張機能とされ、Visual Studio Code Marketplaceに公開されていたことが確認されている。

これらはそれぞれ数回ダウンロードされた後、報告を受けて削除されている。拡張機能はPowerShellスクリプトを通じてリモートC2(Command and Control)サーバから別のスクリプトをダウンロードして実行し、「testShiba」フォルダ内のファイルを暗号化する。

安全審査をすり抜けて長期間公開、ランサムウェア機能はおそらく「鋭意開発中」

発見された悪意のある拡張機能は「ahban.shiba」と「ahban.cychelloworld」という名前で配布されていたという。それぞれ7回および8回ダウンロードされた後にReversingLabsの報告を受け、VSCode Marketplaceから削除された。これらの拡張機能は2024年10月27日および2025年2月17日にそれぞれMarketplaceにアップロードされ、安全審査をすり抜けたまま長期間公開されていた。

Visual Studio Code Marketplaceは、開発者向けに拡張機能を提供する公式オンラインプラットフォームだ。開発者はエディタ「VSCode」の機能を拡張するためのさまざまなプラグインを検索して自由にインストールできる。Microsoftが運営しており、世界中のVSCode利用者の間で広く利用されている。

ReversingLabsの調査によると、これらの拡張機能にはPowerShellコマンドが含まれており、「Amazon Web Services」(AWS)にホストされたC2サーバから別のPowerShellスクリプトをダウンロードして実行する。このスクリプトはランサムウェアとして機能し、ユーザーのデスクトップにある「testShiba」フォルダ内のファイルを暗号化した後、「Your files have been encrypted. Pay 1 ShibaCoin to ShibaWallet to recover them.」という警告メッセージを表示する。

ただし、公開されたバージョンでは通常のランサムウェアのように身代金要求メモや追加の指示はない。このことから、開発段階のマルウェアであることが推察される。

今回の事例はVSCode Marketplaceの審査プロセスに大きな課題があることを浮き彫りにした。特に拡張機能がリモートのPowerShellスクリプトをダウンロードして実行するという危険な挙動を示していたにもかかわらず、検出されなかったことは深刻な問題だ。

Microsoftが今後どのように審査プロセスを改善し、同様の脅威の再発を防ぐのかに注目が集まっている。

関連記事

Microsoftのセキュリティ設計にまたもや“穴” 多くの企業がダウンロードした「ニセの拡張機能」とは

Microsoftのセキュリティ設計にまたもや“穴” 多くの企業がダウンロードした「ニセの拡張機能」とは

人気の拡張機能を模倣した偽の拡張機能を、多くの企業がインストールしてしまった。実験を通じて発覚した「セキュリティの穴」とは。 ARMのMTEタグを95%以上の確率で漏えいさせる新たな攻撃が見つかる

ARMのMTEタグを95%以上の確率で漏えいさせる新たな攻撃が見つかる

ARMのMTEをターゲットにした新たな攻撃手法「TIKTAG」が見つかった。TIKTAGは数秒以内に95%を超える成功率でMTEタグを漏えいさせる可能性がある。この攻撃はメモリ安全性を脅かすものであり、緩和策が提案されている。 人気のChrome拡張機能「EditThisCookie」を模倣したアプリに要注意

人気のChrome拡張機能「EditThisCookie」を模倣したアプリに要注意

人気のChrome拡張機能「EditThisCookie」がChrome ウェブストアから削除された後、これを模倣した悪質な拡張機能が配布されている。Chromeユーザーは模倣拡張機能の削除と代替ツールの利用が推奨される。 Linuxカーネルの脆弱性に関するPoCが公開 悪用で不正なメモリ操作が可能

Linuxカーネルの脆弱性に関するPoCが公開 悪用で不正なメモリ操作が可能

LinuxカーネルのTCPサブシステムの脆弱性「CVE-2024-36904」に関するPoCが公開された。この脆弱性は、不正なメモリ操作やDoS攻撃を引き起こす可能性があり、システム管理者には迅速な対応が求められる。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 知らない番号でも一瞬で正体判明? 警察庁推奨アプリの実力を検証

- 生成AIで消えるのは仕事、それとも新人枠? 800職種のデータから分かったこと

- Windows RDSにゼロデイ脆弱性 悪用コードが22万ドルで闇市場に流通

- もはやAIは内部脅威? 企業の73%が「最大リスク」と回答

- 政府職員向けAI基盤「源内」、18万人対象の実証開始 選定された国産LLMは?

- 「ExcelのためのChatGPT」ついに登場 GPT-5.4で実用レベルに?

- ZIPファイルの“ちょっとした細工”で検知停止 EDRも見逃す可能性

- その事例、本当に出して大丈夫? “対策を見せたい欲”が招く逆効果

- M365版「Cowork」登場 Anthropicとの連携が生んだ「新しい仕事の進め方」

- 本職プログラマーから見た素人のバイブコーディングのリアル AIビジネス活用の現在地