楽天証券の注意喚起から考える 情報を守るために“面倒だけど絶対やるべき対策”:半径300メートルのIT

楽天証券で保有していた株式が売却され、身に覚えのない海外株式を大量に購入されたという報告が相次いでいます。この原因はフィッシングやインフォスティーラーなど諸説ありますが、私たちはこの脅威を防ぐためにどう対策すればいいのでしょうか。

この記事は会員限定です。会員登録すると全てご覧いただけます。

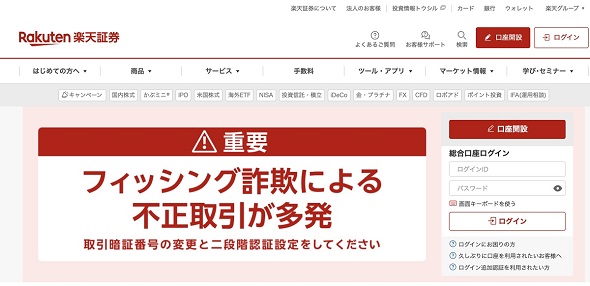

また、サイバー空間で不穏な動きです。楽天証券において、保有していた株式を売却され、身に覚えのない海外株式を大量に購入されたという報告が相次いでいます。楽天証券は不正取引被害をフィッシングによるものと想定しているようで、「X」(旧Twitter)のアカウントで注意喚起するとともに、トップページに大きくフィッシング詐欺に関するバナーを表示しています。

正直にいえば、「X」で触れられている内容はフィッシング対策の“見分け方”としては十分ではなく、電子メールやSMSからのお知らせは全て無視し、不安であればトップページから(できれば後述のようにアプリから)見る方が安全だと思います。SBI証券も同様の注意喚起をしており、両社とも緊急メンテナンスが実施されていました。もしかしたら日本の証券会社のセキュリティチェックの状況を見て、攻撃者が一斉に注目しているサービスなのかもしれません。

これらの手口について、まだ詳細は不明であり、フィッシングだけが原因だとは思えません。内容から見ると、PC内の認証情報を奪うインフォスティーラーといったマルウェアの可能性もあります。筆者はこれまで、インフォスティーラーは企業組織内のPCを狙うのだと思っていましたが、今や個人・組織を分け隔てず攻撃を仕掛けているようです。今回は原因が明らかにはなっていない中でも攻撃の緩和策となり得る防御策を考えます。

インフォスティーラーから身を守れ 面倒だけど絶対やるべき対策とは?

1つ目の方法はお金に関係する銀行や証券は、環境を分けてクリーンにするという考え方です。

可能であれば、お金に関係するそれらのサービスを利用する「PC」そのものを分けましょう。しかし個人でそれはなかなか難しいので、それらの入り口を「スマートフォンのアプリ」に分けてみるのはいかがでしょうか。銀行や金融証券に関しては、まず今使っているPCからはブックマークだけを残し、記憶させているID/パスワード(および証券口座の取引パスワード)を削除します。加えて、クッキー情報なども削除しておきます。そして、今後は必ずスマホアプリだけを使って振込するようにします。

スマートフォンアプリであれば(偽のアプリでなければ)フィッシングにも耐性があります。アプリに脆弱(ぜいじゃく)性がなければ、非常に強固な環境であるはずです。特にスマートフォンの生体認証はPCよりも高度な本人認証を可能とするため、しっかり設定しましょう。加えて、普段利用していない(誰も知らない)メールアドレスがあれば、登録した電子メールをそれに変更することで、フィッシングメールかどうかをすぐに判別できるようになるはずです。

一方で組織の場合、スマートフォンアプリだけに頼るのは難しいかもしれません。その場合はできればPCを分ける。そうでなければWebブラウザを分ける、またはWebブラウザのプロファイルを分けるなどして分離を心掛けます。そしてその分離した環境においては、Webブラウザの機能拡張を絶対に使わない、余計なアプリを入れないなど、クリーンな環境をキープします。初期侵入として考えられる、電子メールやWebブラウザのダウンロード、リモートデスクトップなども利用しない方がいいでしょう。この他、利用するOSユーザーも管理者権限ではなく、ユーザーとしての利用をしておきます。これらを「分ける」ことで、攻撃はかなり難しくなるはずです。

しかし問題はインフォスティーラーです。分離していたとしても、何らかの方法でマルウェアが侵入してくる可能性はゼロではありません。その際、狙われるのはWebブラウザに保存していたパスワードだけでなく、認証済みのクッキー情報かもしれません。これは「既にログインしている」ことを証明してしまっているため、多くのセキュリティ対策を乗り越え、なりすましログインに使われてしまいます。環境を分離していても、人の脆弱性によりインシデントが発生することは、かつての「日本年金機構における不正アクセスによる情報流出事案」が証明しています。

そこで最も重要な対策を考えてみました。それは当たり前といえば当たり前ですが、筆者を含むほとんどの方が徹底できていないであろう「使い終わったら必ずサインアウトする」ことです。

クッキーが盗まれることを想定し、基本的にはマルウェアそのものを侵入させないという、一般的なマルウェア対策が必要です。個人であればOSの機能で、組織であればエンドポイント保護プラットフォーム(EPP)/EDR(Endpoint Detection and Response)がその役割を担うでしょう。

これらを正しく運用した上で、それが突破されたときのことを考えると、認証情報として残るクッキーを、Webサイトの利用が終わったタイミングで適切に「認証されていない」という情報に書き換える、ログアウト機能を毎回忘れずに実行するのが重要です。これによってサービス使用中にクッキーを抜かれなければ、インフォスティーラーによるリスクを下げられる……はずです。

ただし通常利用においては、Webサービスのログアウトはほとんど気にしない、実行しない操作のように思えます。個人的にもやらねばならないと思いながらもできていません。しかし、今回のように資産に直結するサービスにおいて、何らかの方法(もしかしたら以前紹介した「ClickFix」で入り込まれることを想定しなければならないと考えたとき、最も有効になり得る利用者側でできる対策だと思っています。

全てのWebサービスでこれをやるのは面倒です。まずは銀行や証券など金融資産を扱うサービスにおいて、まずはスマートフォンのアプリで操作をすることを念頭に置きつつ、PCで操作する場合はできる限り分離し、必ずサインアウトすることを心掛けてください。

個人資産も狙われる 基本的な対策に忠実に

今回の事件では現時点で詳細が判明していないため、もし詳細なレポートが公開されたとき、あらためて対策を考える必要があるでしょう。それでも今できる対策を考え、私たちの資産を守らなければなりません。個人でできることは限られていますが、大事な大事なお金のことですので、パスワードを強力な長い文字列に変え、使い回しをしないこと。多要素認証が使える場合は必ず設定すること、パスワードを第三者/別サービスに教えないことなど、基本に忠実に守りを固めていきましょう。

組織であれば、さらにできることも多いはずです。なりすましの電話に惑わされないよう社内の伝達ルールを整備すること、そして詐欺の手口を共有すること。加えて、上記の内容で自社に取り入れられるものがあれば、検討してみてください。

関連記事

なぜ医療機関はランサム対策に乗り出せない? 地方病院が語る“根深い課題”

なぜ医療機関はランサム対策に乗り出せない? 地方病院が語る“根深い課題”

医療機関を標的にしたランサムウェア攻撃が激化している。これに対して多くの病院は危機感を覚えているが、そう簡単に対策を講じられないのは業界特有の“根深い問題”が関係している。地方病院の生々しいセキュリティ実態を明らかにしよう。 たったこれだけでマルウェアに感染? “古くて新しい”サイバー攻撃の手口

たったこれだけでマルウェアに感染? “古くて新しい”サイバー攻撃の手口

サイバー攻撃はこれまで見たこともなかった未知のものだけでなく、既に浸透している手法に少し手を加えてユーザーをだまそうとしています。今回は筆者が気になった古典的でありながら“新しい手口”を紹介します。 セキュリティ人材不足の裏にある“からくり”と“いびつな業界構造”

セキュリティ人材不足の裏にある“からくり”と“いびつな業界構造”

セキュリティ業界の人材不足が深刻化している。専門スキルの要求は高まる一方で、実際の採用市場は厳しく、多くの求職者が職を得るのに苦労している。この背景には“いびつな業界構造”が関係していた。 TP-Link製品ルーターに「緊急」の脆弱性 攻撃者が制御可能に

TP-Link製品ルーターに「緊急」の脆弱性 攻撃者が制御可能に

TP-Link製のルーター「TL-WR845N」に深刻な脆弱性が見つかった。攻撃者はルートシェルの認証情報を取得し、ルーターを完全に制御可能となる。これによってサイバー攻撃の踏み台などにルーターが利用されるリスクがある。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 知らない番号でも一瞬で正体判明? 警察庁推奨アプリの実力を検証

- 生成AIで消えるのは仕事、それとも新人枠? 800職種のデータから分かったこと

- Windows RDSにゼロデイ脆弱性 悪用コードが22万ドルで闇市場に流通

- もはやAIは内部脅威? 企業の73%が「最大リスク」と回答

- 政府職員向けAI基盤「源内」、18万人対象の実証開始 選定された国産LLMは?

- 「ExcelのためのChatGPT」ついに登場 GPT-5.4で実用レベルに?

- ZIPファイルの“ちょっとした細工”で検知停止 EDRも見逃す可能性

- その事例、本当に出して大丈夫? “対策を見せたい欲”が招く逆効果

- M365版「Cowork」登場 Anthropicとの連携が生んだ「新しい仕事の進め方」

- 本職プログラマーから見た素人のバイブコーディングのリアル AIビジネス活用の現在地