将来頻発が懸念される「生成AIで情報漏えい」原因になるのは何?:誌上シミュレーション:生成AIが社内にやってきた その時、何が起こるか(2)

「生成AIで情報漏えいが起こるかもしれない」――。AI導入に関する懸念の中でも多くの方が心配されるのがこの点でしょう。今回は、生成AIに伴うセキュリティインシデントを事前に予防する方法を解説します。

この記事は会員限定です。会員登録すると全てご覧いただけます。

情報処理推進機構(IPA)が毎年「情報セキュリティ10大脅威」を発表しています。2025年1月に2025年版が公開されましたが、生成AIに起因するセキュリティ脅威は含まれていません。これは「生成AIにはセキュリティ脅威がない」ということではありません。2024年はまだ、企業での生成AI利用が本格化していないため、社会問題となるほどのセキュリティインシデントが顕在化していないだけです。

第1回は、生成AIの本格利用が始まる2025年以降に想定される最悪のシナリオを紹介し、最悪の事態を回避するために守るべきものを4つ挙げました。

今回は、生成AIに伴うセキュリティインシデントを事前に予防する方法を解説します。

筆者紹介:武田 新之助(たけだ しんのすけ)

Box Japan プロダクトマーケティング部 シニアプロダクトマーケティングマネージャー

20年以上にわたり、銀行の情報システム部門や日系SIerのプリセールスエンジニア、外資系ベンダーのアーキテクトとして活躍。特にコラボレーション・コミュニケーション領域において幅広い知識と豊富な経験を有する。

日本マイクロソフトを経て2023年にBox Japanに移籍。プロダクトマーケティングマネージャーとして製品の市場投入やメッセージングをリードするともに、さまざまなイベント、セミナーで講演し製品価値を訴求。

従来の境界型セキュリティでは生成AIに対応できない

手作業でファイルを探す場合や通常のフォルダ検索においては、どこにあるか分からないファイルにたどり着くことは困難です。アクセス権が間違って付与されていたとしても、「その場所にあることを知っている人が、そのファイルにアクセスできる人」という考え方で大きな問題はありませんでした。

しかし生成AIは、ユーザーがアクセスできる場所であればどこでもアクセスして情報源にします。このため、適切なアクセス権が設定されていない状態だと、権限のない人にまで機密情報が共有されてしまう可能性があります。この状態は、「オーバーシェアリング」(過剰共有)と呼ばれます。

従って、生成AIが参照するファイルを適切に管理し、保護する「セキュリティ」が必要となります。「セキュリティ」と聞くと、自社にはセキュリティ担当部署があり、セキュリティ機器やソフトも導入してちゃんと対策していると思われる方が多いのではないでしょうか? しかし、生成AI利用に必要なセキュリティは、皆さんが想像したセキュリティとは異なります。

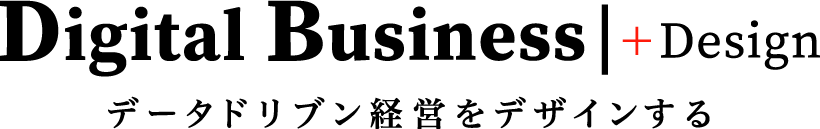

これまでのセキュリティは、インフラを守る「境界型セキュリティ」が一般的でした。ある区域内にデータを閉じ込め、その境界をセキュリティ対策のソリューションで守るという考え方です。

社内ネットワークと社外のインターネットに分けて、その境界をファイアウォールや侵入検知ソリューションなどのセキュリティ機器で守る。クラウドサービスを使うようになれば、CASB(Cloud Access Security Broker)を追加する。社外からモバイルで社内システムを利用することが増えれば、MDM(モバイルデバイス管理)やMAM(モバイルアプリケーション管理)を追加するなど、新しいツールが登場するたびにセキュリティをアドオンして対処してきました。

この境界型セキュリティの考え方は、信頼できる内側と信頼できない外側に分けることで、信頼できる境界内では比較的自由にデータにアクセスできるのが一般的です。しかし、データが社内だけにあるとは限らない、従業員も社内だけで働いているとは限らないという状況が広まり、境界の内と外という考え方自体が役に立たなくなってきました。境界を守っていても、何らかの方法で攻撃者が内部に侵入してしまうと、社内システムが無防備という問題もあります。ランサムウェアによる被害がその典型です。

そこでクローズアップされたのが「ゼロトラスト」です。境界の内側だから安全だと過信せず、守るべき情報資産にアクセスするものは全て信用せずに常に安全性を検証し、情報資産への脅威を防ぐという、セキュリティの考え方です。

生成AIの情報源である社内のファイルについて考えてみましょう。文書管理規定を定めて、機密情報を含むファイルは情報資産管理台帳に記録して、定期的に棚卸ししている企業は多いのではないでしょうか? しかし、ファイルの種類が増え、ファイルの移動が激しくなり、ユーザー数が増え、ファイルの共有が社外にも拡大し、クラウドの利用も活発になっている現在、情報資産管理台帳はすぐに陳腐化して、意味のないものになってしまいます。「管理しているつもり」なだけで、実際には管理できていない状態です。

従って、ファイルの管理についても、ゼロトラストが必要です。個々のファイルやフォルダにアクセス権やセキュリティポリシーを付与して管理する考え方です。これは、「データセキュリティ」と呼ばれます。

厄介なのは、生成AIに必要な「データセキュリティ」は、境界型セキュリティのようにアドオンで対処できないことです。まずは、データセキュリティの土台を作らないと、生成AIに起因するセキュリティインシデントを防ぎ、生成AIを安全に利用することはできません。

アクセス権限管理の課題

データセキュリティの観点でファイルを管理する際に重要なことは、「権限管理」「データ分類」「ファイル保護」の3つです。みなさんの会社では、ファイルをファイルサーバやクラウドストレージに保存されているかと思います。「権限管理」に関して、以下のような課題があるのではないでしょうか?

- アクセス権の設定はIT部門に依頼して、適用まで数日待つ必要がある

- フォルダごとのアクセス権限は、「編集できる」「閲覧できる」「開くことができない」という大ざっぱな設定しかできない

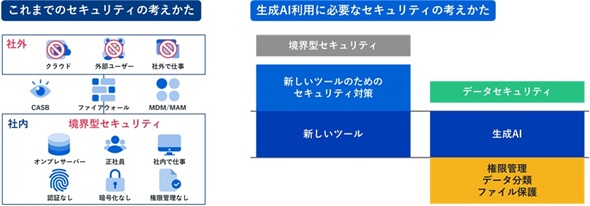

- アクセス権限を分けるために多数のフォルダができ、フォルダごとにファイルをコピーするので、同じファイルがたくさんある

- フォルダのアクセス権限の継承/非継承を設定していくうちにアクセス権限が複雑になり、把握できなくなり、設定ミスが生じる

- アクセス権のないフォルダやファイルもフォルダ名やファイル名は見えるので、名前から内容を類推できてしまう

例えば、あるプロジェクトのコアメンバーだけに共有したいファイル、社内に共有したいファイル、協力会社など社外にも共有したいファイルがある場合、アクセスできるグループごとに別のフォルダを作ってアクセス権を設定する必要があります。この場合、ファイルの重複が発生しますし、いちいちIT部門に依頼してアクセス権を設定してもらうのも面倒です。

権限管理の課題を解決するポイント

アクセス権限管理の課題を解決するポイントは、以下になります。

- シンプルな権限管理モデル

- きめ細かなアクセス権限設定

- 管理権限の委譲

上位のフォルダのアクセス権限を下位のフォルダが継承できる機能は、もろ刃の剣です。便利である一方で、途中のフォルダで権限継承を切ったり、権限継承を付け加えたりしているうちに、アクセス権限が複雑になり、設定を把握できなくなり、設定ミスを引き起こします。

設定できるアクセス権限の種類が少ないと、アクセス権限を分けるためだけに別のフォルダを作成し、ファイルを共有するためにコピーする必要があります。

そして、フォルダのアクセス権限を設定できる権限をIT部門のみが持っている場合、IT部門の作業負担になり、申請から設定まで日数を要します。

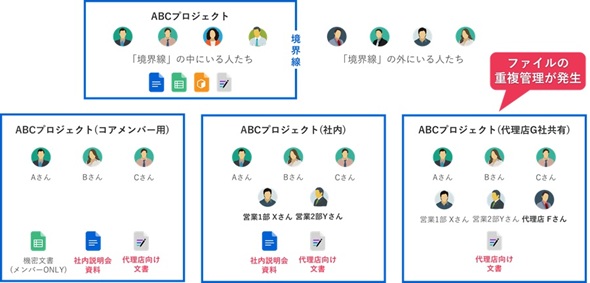

これらの課題を解決するアクセス権限管理モデルを考えてみましょう。以下の図は、東京本社のフォルダ構成です。東京本社のフォルダの配下に、部門ごとのフォルダと個人フォルダがあり、各部門で必要に応じて子フォルダがあります。

最上位の「東京本社」フォルダはIT部が管理し、部門と個人フォルダの作成・管理を行います。IT部門は、管理のために全ての部門と個人フォルダにアクセスできるので、アカウントは厳格に管理します。

管理権限は、下位のフォルダが必ず継承します。各部門のフォルダの管理権限を管理職に付与することで、部門フォルダ配下のフォルダとアクセス権限の管理を各部門に委譲できるので、IT部門の作業負担を軽減できます。部門フォルダ配下のフォルダの管理権限を部員にも付けることで、部員自身がフォルダを作成できます。

アクセス権限も、下位フォルダが必ず継承します。部門の管理職は、部門フォルダ配下の全てのフォルダにアクセスでき、部門の責任者として部門内の全ての情報を把握でき、権限の継承・非継承によるアクセス権限の複雑化を防ぎます。

灰色のフォルダは、外部共有フォルダです。アクセス権限が下位のフォルダに継承されるので、土木部の部員は、「協力会社共有」「アップロード」フォルダに対する編集・削除権限を持っています。一方で、外部共有フォルダに追加する社外の協力会社のアクセス権限には、制限をかけます。「協力会社共有」フォルダには、編集とアップロード、ダウンロード権限を付与することで、共同作業ができます。削除権限をなくすことで、協力会社により不意または故意のファイル削除を防げます。「アップロード」フォルダは、現場の写真や動画をアップロードする専用フォルダなので、アップロードとアップロードしたファイルの中身を確認できるプレビュー権限のみを付与します。

上位階層の設定が常に下位フォルダに継承されるシンプルな権限管理の方法を、ソフトウェア開発手法になぞらえて「ウォーターフォール型」といったりします。アクセス権設定のミスが起こらない環境を作るためにも、このような権限管理の方法を取り入れるのが効果的です。

ファイル管理の前提となるデータ分類

機密文書に「社外秘」や「関係者限り」という文言を記載したり、スタンプを押したりするのは、ごく普通ですね。ファイルとして保存されるデータに関しても、こういった情報を付加する必要があります。それが「データ分類」です。

データ分類は、データの機密度や影響に基づいて分類します。その分類の仕方は、企業それぞれですが、一般的には4種類に大別されます。

- 公開データ: インターネットに一般公開してもコンプライアンス上問題のないデータ(商品カタログ、製品説明書など)

- 社外秘データ: 社内のみに公開するデータ(会議の議事録、顧客リスト、企画書など)

- 機密データ: アクセス権のある特定の従業員や許可を得た協力会社のメンバーのみがアクセスできるデータ(契約書、顧客個人情報、人事ファイルなど)

- 極秘データ: 経営に関わる役員などごく一部の人だけが閲覧できる経営に直結する内容が含まれるデータ(特命プロジェクト、未公開の財務情報など)

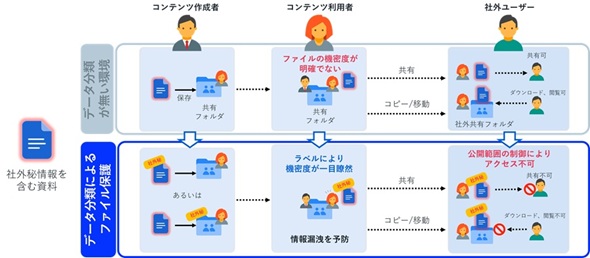

データ分類は、ファイルに「社外秘」「機密情報」といったラベルを付与するのが一般的です。このラベルは、個々のファイルに付与できますし、特定のフォルダに保存することで付与したり、文書の中に含まれる個人情報を検出して自動的に付与できます。

データ分類のラベルは、誰もがすぐに視認でき、分かりやすく表示されていることが望ましいです。そのファイルの機密度をすぐに確認できますし、ラベルが目に入ることでデータセキュリティに対する従業員の意識が自然と高まります。また、公開データに対しても「公開可」といったラベルを付与することで、そのファイルを安心して社外に共有できます。

データ分類を基にデータ損失防止対策

データを分類して、ラベルを付与することで、機密情報の所在を把握できます。でも、それだけでは、「これは機密情報です。慎重に扱ってください」といっているだけです。機密情報が漏えいしないようにする必要があります。その対策が「DLP」(データ損失防止)です。

情報漏えいは、故意(内部不正)、不意(誤操作)、事故(サイバー攻撃)によって引き起こされます。データ損失防止対策を施すことで、これらの事象を防げます。これは、生成AIの情報源に関しても当てはまります。

データ分類で付与したラベルをDLPに利用できます。ラベルごとにセキュリティポリシーを設定して、権限や機能に制限をかけられます。例えば、ファイルを共有できる範囲を社内のみに制限したり、印刷やダウンロードができないようにできます。

データ分類のラベルとセキュリティポリシーは、ファイルをコピーしたり、移動しても維持されます。これにより、故意、不意による情報漏えいを防げます。文書に電子すかしをかぶせることで画面をキャプチャしたり、写真に撮ることを抑制したり、サイバー攻撃などでファイルが流出したりしてもファイル自体を開けないようにすることもできます。

データ分類でも書きましたが、DLPの機能も、誰もが使える、分かりやすいものが望ましいです。高度で複雑だと、ラベルの付与やセキュリティポリシーの適用が徹底されなかったり、過度な制限により業務生産性の低下を招いたりする懸念があります。また、DLPがサポートするファイルの種類を確認しましょう。サポートするファイルの種類が少ないと、必要なファイルを保護できない可能性があります。

今回は、生成AIからは話が離れてしまいましたが、堅ろうな建物にはしっかりとした基礎が必要なように、企業で生成AIを安全に活用するには「データセキュリティ」の土台が必要です。生成AIによるセキュリティインシデントを予防するためにも、ファイル管理をあらためて見直すことをおすすめいたします。

関連記事

Excelの“良いとこ取り”を実現した“脱Excel”プロジェクト管理法とは?

Excelの“良いとこ取り”を実現した“脱Excel”プロジェクト管理法とは?

Excelでのプロジェクト管理は「どれが最新版か分からない」「取引先と共有しにくい」などの課題がある。Excelの便利さを受け継ぎつつ、そういった課題も解決できるプロジェクト管理法とは。 Boxが「Microsoft 365 Copilot」と連携 AI利用で可能になる“3つの機能”

Boxが「Microsoft 365 Copilot」と連携 AI利用で可能になる“3つの機能”

Boxは、Microsoft 365 Copilotと連携する新たなプラグイン「Box for Microsoft 365 Copilot」を発表した。Microsoft Office製品だけでなくMicrosoft Teamsからもファイルの共有や編集、コラボレーションを可能にする機能を提供する。 アサヒグループ、情報資産の「ハブ」基盤としてBoxを導入

アサヒグループ、情報資産の「ハブ」基盤としてBoxを導入

アサヒグループが、全社の情報資産を一元管理、活用する“ハブ”として「Box」を導入した。情報資産のサイロ化を解決した他、APIも活用し、情報資産とアプリケーションの“疎結合”で、ビジネス変化に対応する柔軟な基盤を構築した。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 知らない番号でも一瞬で正体判明? 警察庁推奨アプリの実力を検証

- 生成AIで消えるのは仕事、それとも新人枠? 800職種のデータから分かったこと

- Windows RDSにゼロデイ脆弱性 悪用コードが22万ドルで闇市場に流通

- もはやAIは内部脅威? 企業の73%が「最大リスク」と回答

- 政府職員向けAI基盤「源内」、18万人対象の実証開始 選定された国産LLMは?

- 「ExcelのためのChatGPT」ついに登場 GPT-5.4で実用レベルに?

- ZIPファイルの“ちょっとした細工”で検知停止 EDRも見逃す可能性

- M365版「Cowork」登場 Anthropicとの連携が生んだ「新しい仕事の進め方」

- その事例、本当に出して大丈夫? “対策を見せたい欲”が招く逆効果

- 本職プログラマーから見た素人のバイブコーディングのリアル AIビジネス活用の現在地