「リストアしたら中身が○○?」 ランサムウェア暗号化で起きた“怖い話”:データ保護から始める最終防壁構築

「ランサムウェア被害に遭ってもデータバックアップさえ取っていれば安心」と思っていませんか? 実はその思い込みは危険かもしれません。今回は筆者が聞いた、ランサムウェア被害におけるデータ暗号化で起きた“怖い話”を紹介しましょう。

この記事は会員限定です。会員登録すると全てご覧いただけます。

データ保護の重要性を掘り下げる本連載。前回はランサムウェア対策とデータ保護の重要なポイントに(防御力だけでなく)「回復力」があるということを説明しました。それではデータ保護対策を具体的に考えるにあたっては、何に気を付ければいいのでしょうか。ランサムウェア被害の事例に学んでみましょう。

ランサムウェア被害の詳細はその性質上、あまり世の中には公開されていないものですが、失敗を今後に生かすため、医療機関を含む幾つかの公的機関は詳細な報告書を公開しています。今回からは、これらの貴重な情報に加えて筆者が被害企業団体の方々から聞いたお話を基に、データ保護に関連して見落としがちなポイントを3つの「しくじり」、あるいは「怖い話」に整理して、以下の全3回に分けて紹介します。

- 怖い話1: 暗号化されたデータを元に戻せなかった

- 怖い話2: データを元に戻すにはとてつもない手間と時間がかかった

- 怖い話3: どのデータが盗まれたのか特定できなかった

筆者紹介:小原 誠(ネットアップ合同会社 コンサルティング ソリューションアーキテクト)

国内メーカーにおけるストレージ要素技術の研究開発に始まり、外資系コンサルティングファームにおけるITインフラ戦略立案からトランスフォーメーション(要件定義、設計構築、運用改善、PMOなど)まで、計20年以上従事。NetAppではソリューションアーキテクトとして、特にCloudOps、FinOps、Cyber Resilience領域を中心にソリューション開発やマーケティング活動、導入支援などに従事。Linux Foundation Japan エバンジェリスト、FinOps認定プラクティショナー(FOCP)。翻訳書に『クラウド FinOps 第2版』(オライリー・ジャパン)。国立大学法人山口大学 客員准教授。

暗号化されたデータを元に戻せない…… 本当にあった怖い話

ランサムウェアによってデータを暗号化された場合、データを元に戻すには主に3つの方法が考えられます。ただその全てがうまくいくかというとそういうわけでもなく……。

- 自力で暗号化を解除する

- 身代金を払って復号鍵をもらう

- バックアップデータからリストアする

1つ目の「自力で暗号化を解除する」方法は、現在のテクノロジーでは現実的には不可能と言われています。ここで幸いなことに一部の既知のランサムウェアの場合、警察機関の国際共同捜査によって犯人が残した痕跡などを元に復号ソフトウェアが開発され、公開されているものもあります。しかし被害を受けても必ずしもそのケースに該当するとは限らないため、最初からこれだけに頼るのは難しいでしょう。

2つ目の「身代金を払う」方法は外為法への抵触(輸出規制国への支払い)や会社法への抵触(経営陣の善管注意義務違反)への疑いもあり、また身代金を支払ったところで犯人から復号鍵をもらえる保証はないことから、選択肢に載せるものではないでしょう。

そこで残るのが、3つ目の方法、「バックアップデータからリストアする」というものです。

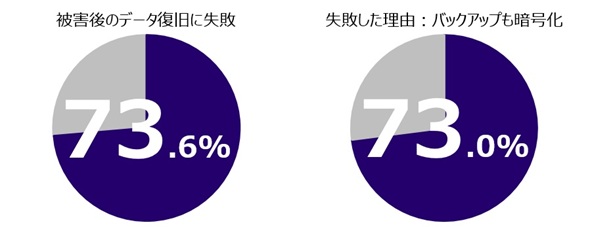

しかし警察庁の報告によると、2024年にランサムウェア被害に遭った企業の73.6%以上が、「バックアップデータからのリストアに失敗した」と回答しており、その理由の73%以上が「バックアップデータも暗号化されたため」というものでした(その他の理由は、リストア作業のミスなどでした)。

ランサムウェア被害に遭った企業の73.6%以上が「バックアップデータからのリストアに失敗した」と回答した(出典:「令和6年におけるサイバー空間をめぐる脅威の情勢等について」を基にNetAppが作成) 《クリックで拡大》

ランサムウェア被害に遭った企業の73.6%以上が「バックアップデータからのリストアに失敗した」と回答した(出典:「令和6年におけるサイバー空間をめぐる脅威の情勢等について」を基にNetAppが作成) 《クリックで拡大》筆者が注目したいのは「バックアップデータも暗号化されたため」という回答についてです。この理由は2つに分けられると思います。

1つ目は分かりやすく「オリジナルデータをコピーしてバックアップデータとして保存していたが、バックアップデータもオリジナルデータと同様にランサムウェアにより暗号化されてしまった」というものです。つまり「バックアップデータからリストアしようと思ったら、バックアップデータも暗号化されていてリストアできなかった」となります。

しかし2つ目は分かりにくく見落としがちなものです。それは「オリジナルデータがランサムウェアによって暗号化されていることに気付かないまま、そのオリジナルデータをコピーしてバックアップデータとして保存していた」というものです。

ランサムウェアによってオリジナルデータを暗号化されたことに気付き、慌ててバックアップデータを確認してみたところ、「バックアップデータは暗号化されていなかったので一安心だと思ったのもつかの間、そこからリストアしてみたら何と中身が暗号化されていた」という残念なことになってしまいます。

「イミュータブルバックアップ」や「エアギャップ」も完璧ではない

ここで勘の良い読者の方ならお気付きかと思いますが、昨今世間でランサムウェア対策として耳にする「イミュータブルバックアップ」や「エアギャップ」という、バックアップデータを何らかの方法で書き換えできないようにする方法(※)も実は、1つ目の問題には対処できても、2つ目の問題には対処できません。

(※)厚生労働省の令和6年度診療報酬改定では、「医療情報システムの安全管理に関するガイドライン 第6.0版」に基づきながら、医療機関におけるランサムウェア対策の強化を打ち出しています。改定の疑義解釈資料によれば、書き換えできないようにする方法として、(1)テープなど別の記憶媒体に書き出して取り外して保管したり、別のストレージにネットワーク経由で書き出して平常時はネットワークを遮断したりするなど切り離しをする方式に加えて、(2)ストレージの機能で追記不可能設定を適用する方式が紹介されています。

例えるなら、書類の写しを作成して金庫の中に入れることで書類を改ざんから守ったとしても、元の書類が既に改ざんされたものであれば、写しを金庫に入れたところで意味がない、ということです。

今回のまとめ 「そのバックアップ、本当に大丈夫ですか?」

今回のお話から、ランサムウェア攻撃に対してデータを保護するには単に「バックアップを取得して暗号化から守る」「バックアップデータを切り離して保存しておく」だけでは不十分だということが分かったかと思います。それではどのような対策が必要なのかについては、今後の連載で解説していきましょう。

次回は「怖い話2: データを元に戻すにはとてつもない手間と時間がかかった」について紹介していきます。

関連記事

“ヒトとカネ”の壁を越えろ ないない尽くしでもできるランサムウェア対策

“ヒトとカネ”の壁を越えろ ないない尽くしでもできるランサムウェア対策

ランサムウェア被害が増加する中、企業は限られた予算やリソースを活用し、これに対抗する策を講じる必要があります。まず初めに何から取り組むべきでしょうか。事例を交えてデータ保護の観点からランサムウェア対策を掘り下げます。 なぜ医療機関はランサム対策に乗り出せない? 地方病院が語る“根深い課題”

なぜ医療機関はランサム対策に乗り出せない? 地方病院が語る“根深い課題”

医療機関を標的にしたランサムウェア攻撃が激化している。これに対して多くの病院は危機感を覚えているが、そう簡単に対策を講じられないのは業界特有の“根深い問題”が関係している。地方病院の生々しいセキュリティ実態を明らかにしよう。 病院のセキュリティ対策を阻む残酷な「カネ」の問題 業界構造から真因を探る

病院のセキュリティ対策を阻む残酷な「カネ」の問題 業界構造から真因を探る

医療業界におけるランサムウェア被害が度々世間を騒がせている。調査報告書では基本的な対策ができていないケースが目立つが、この背景にあるものは何か。本連載は業界構造を深堀し、「カネ」「ヒト」などの観点からその真因を探る。 半田病院を襲ったランサムウェア被害 当時者が語る「生々しい被害実態」と「教訓」

半田病院を襲ったランサムウェア被害 当時者が語る「生々しい被害実態」と「教訓」

2021年10月、徳島県つるぎ町立半田病院の電子カルテシステムが停止し、プリンタからは犯行声明が印刷された。のちに世間を大きく注目されることになるランサムウェア被害から同院はどう復旧したのか。生々しい実態を当事者が語った。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 知らない番号でも一瞬で正体判明? 警察庁推奨アプリの実力を検証

- ZIPファイルの“ちょっとした細工”で検知停止 EDRも見逃す可能性

- M365版「Cowork」登場 Anthropicとの連携が生んだ「新しい仕事の進め方」

- 生成AIで消えるのは仕事、それとも新人枠? 800職種のデータから分かったこと

- もはやAIは内部脅威? 企業の73%が「最大リスク」と回答

- 政府職員向けAI基盤「源内」、18万人対象の実証開始 選定された国産LLMは?

- 偽のTeamsサポートで新型バックドアを設置 巧妙な手口に要注意

- AI時代の防御戦略は戦国史に学べ? GMO大会議で語られた意外な教訓

- Windows RDSにゼロデイ脆弱性 悪用コードが22万ドルで闇市場に流通

- 本職プログラマーから見た素人のバイブコーディングのリアル AIビジネス活用の現在地