“ヒトとカネ”の壁を越えろ ないない尽くしでもできるランサムウェア対策:データ保護から始める最終防壁構築

ランサムウェア被害が増加する中、企業は限られた予算やリソースを活用し、これに対抗する策を講じる必要があります。まず初めに何から取り組むべきでしょうか。事例を交えてデータ保護の観点からランサムウェア対策を掘り下げます。

この記事は会員限定です。会員登録すると全てご覧いただけます。

国内企業におけるランサムウェア被害はとどまることなく、ますます増加しています。警察庁が2025年3月に発表したレポート「令和6年におけるサイバー空間をめぐる脅威の情勢等について」によると、ランサムウェアの被害報告件数は222件と高水準で推移しており、警察に報告されていない被害も含めると、これよりもずっと多いと言われています。

ランサムウェアの脅威については各種報道でも触れられている通り、世間一般の目に入る機会も増えていますが、その対策はなかなか進んでいません。本連載では対策の「最後の砦」である“ランサムウェアによる暗号化にどう備えるか”をデータ保護の観点から掘り下げて解説します。第1回となる今回は、ランサムウェア対策におけるデータ保護とバックアップの重要性を事例を交えてお話しましょう。

筆者紹介:小原 誠(ネットアップ合同会社 コンサルティング ソリューションアーキテクト)

国内メーカーにおけるストレージ要素技術の研究開発に始まり、外資系コンサルティングファームにおけるITインフラ戦略立案からトランスフォーメーション(要件定義、設計構築、運用改善、PMOなど)まで、計20年以上従事。NetAppではソリューションアーキテクトとして、特にCloudOps、FinOps、Cyber Resilience領域を中心にソリューション開発やマーケティング活動、導入支援などに従事。FinOps Foundation Japan Chapter 運営メンバー、FinOps認定プラクティショナー(FOCP)。翻訳書に『クラウド FinOps 第2版』(オライリー・ジャパン)。国立大学法人山口大学 客員准教授。

ランサムウェア被害に遭う企業に“共通する課題”とは?

ランサムウェア被害の実態は、性質上なかなか詳細が表に出にくいものです。しかし、以下のような医療機関や公的機関の中には、詳細な調査報告書を公開しているところもあり、多くの企業にとって貴重な教訓となっています(カッコ内は攻撃によって被害を受けた年)。

- 宇陀市立病院(2019年)

- つるぎ町立半田病院(2021年)

- 大阪急性期・総合医療センター(2022年)

- 名古屋港統一コンテナターミナル(2023年)

- 岡山県精神科医療センター(2024年)

これらの報告書を読むと、全ての被害企業がランサムウェアによって業務の縮小あるいは停止を余儀なくされ、システムの復旧に時間を要しています。ただ、被害が発生する背景には以下のような共通の課題があるようです。

- 水際対策(境界防御)を前提に後回しにされる脆弱(ぜいじゃく)性対策

- 推測可能または使い回されているID/パスワード

- 「最小権限の原則」の不徹底

- 区画分けされていないシステム群

- データバックアップの不備とリストアの考慮不足

特に医療機関で上記のような基本的なセキュリティ対策ができず、被害が止まらないのには幾つかの事情があります。外的な要因でいうと、医療機関は診療が停止した際の社会的な影響の大きさから攻撃の標的になりやすい傾向があります。内的な要因では「カネ」と「ヒト」にまつわる悩みから、これらの問題点への対処が進みにくい実情があります。

1つ目のカネの悩みについては、医療機関は医療保険制度に基づく診療報酬の枠組みの中で経営しており、自由に価格を引き上げられないため、ランサムウェア対策強化にかかるコストを価格転嫁できない点です。限られた予算の中で診療に必要なコストを優先せざるを得ず、ランサムウェア対策強化は優先順位が下がりがちです。

2つ目のヒトの悩みについては、医療機関内でITや情報セキュリティに関する専門職の人材を確保し、育成することが困難であるという点です。これらによって医療機関のランサムウェア対策が不十分になりやすい状況が生まれています。

しかし一歩引いて俯瞰(ふかん)してみれば、この課題は医療機関だけに限られたものではありません。取り巻く環境や制約は異なるものの、例えば地方自治体や教育機関、さらには中小企業においても、ランサムウェア対策におけるカネとヒトにまつわる悩みが聞かれます。

特に日本の基幹産業である製造業においては、大企業を頂点に中小企業が組み合わさって複雑なサプライチェーンを構成し、企業システムも連携するようになっています。しかし中小企業はランサムウェア対策に十分なリソースを割けないことが多く、サイバー攻撃で「弱いところ」として狙われてしまい、そこから攻撃が水平展開されてしまう、いわゆる「サプライチェーン攻撃」が問題になっています。大手企業にとっても、中小企業のランサムウェア対策はもはや人ごとでは済まされない問題になっているのです。

ランサムウェア暗号化に対抗するヒントとなる事例を紹介

それでは、予算やリソースが限られている状況で、まず何から、どう対策を進めるべきでしょうか。そのヒントになる事例として、筆者がお薦めしたいのが大分県立病院の取り組みです(図1)。

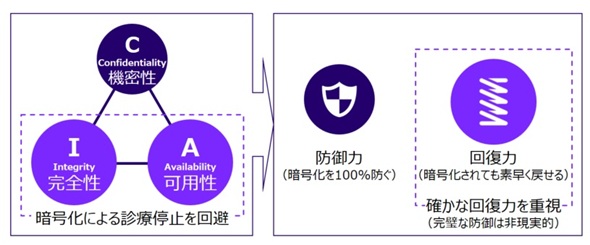

大分県立病院は第3期病院総合情報システムの導入に当たり、限られたカネとヒトをどこに投じるべきかを慎重に検討しました。その結果、ランサムウェアに重要データを暗号化されたとしても診療を継続できることを最優先にし、情報セキュリティの3要素のうち「機密性」「完全性」「可用性」のうち、「完全性」と「可用性」を優先することにしました。

大分県立病院によると、「完全性」と「可用性」を優先する(つまりデータ暗号化攻撃への対策を優先する)とき、絶対に暗号化されないようにする「完璧な防御力」を目指すのではなく、万が一暗号化されても短時間で復旧できる「確かな回復力」を目指す、つまりバックアップとリストアの強化に取り組んだそうです。

機密性を含めたデータ保護のため高価なセキュリティソリューションを導入するにも予算には限りがあり、導入できたとしても十分な人材がおらず自力で運用するには手に余ります。また、暗号化に対して完璧な防御を目指し99点を100点に近づけるには終わりのない投資が必要となります。それよりも、暗号化されても短時間で確実に復旧できるようにすることが現実解だと判断したのです。

この考え方に学べば、ランサムウェア対策における重要なポイントは、回復力(レジリエンス)にあるといえるでしょう。

なお、厚生労働省も医療機関におけるランサムウェア対策強化を後押しするため、2024年(令和6年)の診療報酬改定において、ランサムウェア攻撃による暗号化から守るためにデータバックアップを強化した場合は診療報酬を加点する方針を打ち出しています(※)。

(※)医療情報システムにおいて、バックアップの一部をネットワークから切り離して保管していたり(データ転送時以外はネットワークから切り離す)、追記不能設定を施された領域にバックアップを保管していたりする場合に、診療報酬を加算するもの。

“古いようで新しい”ランサムウェア対策とバックアップの話

しかし残念ながら、ランサムウェアによるデータ暗号化に備えてバックアップ強化の検討する際に、考慮不足により、いざというときに残念なことになってしまっている事例が散見されます。昨今ではランサムウェアによるデータ暗号化に備えて、「エアギャップ」などのキーワードが話題に上がりますが、これも従来のバックアップの仕組みの延長で捉えていると「攻撃されたのでバックアップからデータをリストアしようとしたが、リストアできなかった」「リストアするのに膨大な手間と時間がかかり、途中で諦めた」といった“悲劇”が起きてしまいます。

ランサムウェアによる暗号化という局面を想定した場合に、バックアップには見落としがちな考慮ポイントがある、正に「古いようで新しい」話題なのです。次回はデータ保護に関する、ありがちな「しくじり」について解説します。

関連記事

なぜ医療機関はランサム対策に乗り出せない? 地方病院が語る“根深い課題”

なぜ医療機関はランサム対策に乗り出せない? 地方病院が語る“根深い課題”

医療機関を標的にしたランサムウェア攻撃が激化している。これに対して多くの病院は危機感を覚えているが、そう簡単に対策を講じられないのは業界特有の“根深い問題”が関係している。地方病院の生々しいセキュリティ実態を明らかにしよう。 病院のセキュリティ対策を阻む残酷な「カネ」の問題 業界構造から真因を探る

病院のセキュリティ対策を阻む残酷な「カネ」の問題 業界構造から真因を探る

医療業界におけるランサムウェア被害が度々世間を騒がせている。調査報告書では基本的な対策ができていないケースが目立つが、この背景にあるものは何か。本連載は業界構造を深堀し、「カネ」「ヒト」などの観点からその真因を探る。 半田病院を襲ったランサムウェア被害 当時者が語る「生々しい被害実態」と「教訓」

半田病院を襲ったランサムウェア被害 当時者が語る「生々しい被害実態」と「教訓」

2021年10月、徳島県つるぎ町立半田病院の電子カルテシステムが停止し、プリンタからは犯行声明が印刷された。のちに世間を大きく注目されることになるランサムウェア被害から同院はどう復旧したのか。生々しい実態を当事者が語った。 富士通PCの一部モデルで起動不能の不具合 海外研究者が原因を分析

富士通PCの一部モデルで起動不能の不具合 海外研究者が原因を分析

富士通はWindows 10の定例アップデート後に自社製の一部デスクトップPCおよびPCワークステーションで起動不能になる不具合を確認した。対象は2015〜2018年販売のモデルで、該当のWindows Updateの配信を停止している。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 知らない番号でも一瞬で正体判明? 警察庁推奨アプリの実力を検証

- 生成AIで消えるのは仕事、それとも新人枠? 800職種のデータから分かったこと

- Windows RDSにゼロデイ脆弱性 悪用コードが22万ドルで闇市場に流通

- もはやAIは内部脅威? 企業の73%が「最大リスク」と回答

- 政府職員向けAI基盤「源内」、18万人対象の実証開始 選定された国産LLMは?

- ZIPファイルの“ちょっとした細工”で検知停止 EDRも見逃す可能性

- 「ExcelのためのChatGPT」ついに登場 GPT-5.4で実用レベルに?

- M365版「Cowork」登場 Anthropicとの連携が生んだ「新しい仕事の進め方」

- その事例、本当に出して大丈夫? “対策を見せたい欲”が招く逆効果

- 本職プログラマーから見た素人のバイブコーディングのリアル AIビジネス活用の現在地