生成AIがついに実戦投入 革新的なマルウェア「LAMEHUG」のヤバイ手口

サイバー攻撃の実行フェーズで生成AIを直接利用する事例がついに見つかった。新型マルウェア「LAMEHUG」は一体どのように生成AIを悪用するのか。その手法と攻撃者の狙いに迫る。

この記事は会員限定です。会員登録すると全てご覧いただけます。

生成AIのサイバー攻撃への悪用はこれまで、フィッシングにおける詐欺文章の作成支援といった間接的利用が中心だった。しかし、ついにサイバー攻撃の実行フェーズで生成AIを直接利用する事例が確認された。

この事例はウクライナのCSIRT「CERT-UA」が報告したものだ。CERT-UAによると、生成AIを悪用した新種のマルウェア「LAMEHUG」がウクライナの国防・安全保障分野への標的型攻撃で使用されていたことが判明したという。

このマルウェアLAMEHUGは一体どのように生成AIを悪用するのだろうか。検体を入手したトレンドマイクロによる詳細な解析を見てみよう。

生成AIがついに実戦投入 革新的なマルウェアの手口に迫る

CERT-UAによると、今回の攻撃は2004年頃から活動するロシア系サイバー諜報グループ「Pawn Storm」(別名:「UAC-0001」)によるものと推定されているという。Pawn Stormは2016年の米国大統領選挙における民主党の電子メール流出事件など、過去にも国家規模のサイバー作戦への関与が疑われてきた。

LAMEHUGの特徴はマルウェアに攻撃コードを直接記述せず、実行時に生成AIモデルや学習データの共有に使われる「Hugging Face」の公開APIを通じて外部の生成AIモデルにプロンプトを送信し、そこで生成された攻撃用コマンドを利用する点だ。

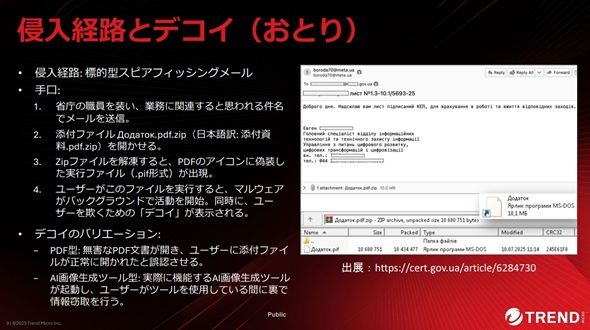

トレンドマイクロによると、攻撃の一連の流れは以下の通りだ。攻撃は省庁の職員を装った標的型メールから始まる。業務に関連する内容が標的組織の担当者宛に送信される。

この電子メールにはZIP形式の添付ファイルが含まれており、この中身はPDFのアイコンに偽装したショートカットファイル(.lnk)となっている。標的がこのファイルを開くと、業務に関係しているように見えるPDF資料(デコイ)が表示されるが、裏ではマルウェアが動作を開始する。デコイには幾つかのバリエーションがあり、PDFの他、AI画像生成ツールが起動するパターンもあるようだ。

マルウェアはHugging Faceに接続し、攻撃用の生成AIモデルにシステムやネットワーク情報を収集するためのコマンドを生成させる。その後、生成されたコマンドを即時実行し、取得した情報を外部に送信する。攻撃の第2段階では、端末内の「Microsoft Office」文書やPDF、テキストファイルなどを収集し、攻撃者が乗っ取った正規のWebサイトにまとめてアップロードする仕組みになっていた。

トレンドマイクロが分析 攻撃者の狙いと攻撃の進化の方向性とは?

トレンドマイクロによると、従来のマルウェアは悪意あるコードを本体に含むためパターンマッチング型の検知が可能だが、このマルウェアは本体に攻撃コードを持たず、外部AIサービスへのアクセスのみを実行する。そのため初期段階での検知が困難になる可能性がある。

解析では、Hugging FaceのAIモデルに対して、ランダム性を抑えた出力や「コマンドのみを返す」指定など、意図した結果を安定して得るための細工も確認された。また、マルウェア内には有効なものを含むAPIトークン28個が埋め込まれていたという。

ただし、外部へのアクセスは不審挙動として監視対象になる場合もある他、生成された結果が攻撃者の意図通りにならないリスクもある。トレンドマイクロは「これらを踏まえて攻撃者にとって直接的なメリットは少なく、現状では検知回避に向けた実証実験的な要素が強い」と分析している。

トレンドマイクロの岡本勝之氏(セキュリティエバンジェリスト)は「今回の攻撃は攻撃フェーズに生成AIを組み込んだという意味では革新的だが、まだ第一歩に過ぎない。有効性が確認されれば、Pawn Storm以外の攻撃者たちもマネして利用するようになるだろう。もしかするとこの先は、プロンプトの実行そのものも外部に依頼するようになり、なるべく目的を秘匿する手口が使われる可能性がある」と語った。

今回の事例を踏まえてトレンドマイクロは、以下の点を特に注意すべきだと指摘している。

- .lnkファイルを悪用した感染手口への警戒: 攻撃はPDFに見せかけたショートカットファイルを入り口としており、正規ファイルに偽装した実行形式が依然として有効な手口であることを示している。受信メールの添付や展開された圧縮ファイル内に含まれる.lnkファイルには特に注意が必要だ

- 生成AIによるコード生成を検知する難しさ: 今回の攻撃の生成AI使用の狙いはシグネチャ登録や既知マルウェアとのパターンによる検出を回避するというものだ。そのため防御側は今後、外部サーバとの通信内容や振る舞いの監視強化などパターンマッチング以外での対策も求められる

関連記事

8万4000通のメールを分析して判明した“高品質”なフィッシングの条件とは?

8万4000通のメールを分析して判明した“高品質”なフィッシングの条件とは?

高度なフィッシングメールには人間心理の隙を巧妙に突いた文面が採用されています。本稿は8万4000通を分析して判明した“高品質”なフィッシングメールの条件と、これに対抗するための心理的アプローチを組み込んだ4つの防御策を紹介します。 Excelの外部リンク無効化へ Microsoftがセキュリティ強化に向けた新方針

Excelの外部リンク無効化へ Microsoftがセキュリティ強化に向けた新方針

Microsoftは2025年10月から、Excelにおいてブロック対象のファイル形式への外部リンクをデフォルトで無効化する仕様を段階的に導入する。業務フローへの影響を避けるため早期の対応が推奨されている。 セキュリティ軽視でIPO延期…… そのとき情シスは何ができたのか?

セキュリティ軽視でIPO延期…… そのとき情シスは何ができたのか?

セキュリティ対策が進まない真因には、投資や人材不足、部門の地位向上など「政治力」の不足で生じる問題が多々存在します。この連載は情シスやセキュリティ部門が従来のコストセンターを脱して価値を発揮するためのアドバイスをお伝えします。 「リストアしたら中身が○○?」 ランサムウェア暗号化で起きた“怖い話”

「リストアしたら中身が○○?」 ランサムウェア暗号化で起きた“怖い話”

「ランサムウェア被害に遭ってもデータバックアップさえ取っていれば安心」と思っていませんか? 実はその思い込みは危険かもしれません。今回は筆者が聞いた、ランサムウェア被害におけるデータ暗号化で起きた“怖い話”を紹介しましょう。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 知らない番号でも一瞬で正体判明? 警察庁推奨アプリの実力を検証

- 生成AIで消えるのは仕事、それとも新人枠? 800職種のデータから分かったこと

- Windows RDSにゼロデイ脆弱性 悪用コードが22万ドルで闇市場に流通

- もはやAIは内部脅威? 企業の73%が「最大リスク」と回答

- 政府職員向けAI基盤「源内」、18万人対象の実証開始 選定された国産LLMは?

- 「ExcelのためのChatGPT」ついに登場 GPT-5.4で実用レベルに?

- その事例、本当に出して大丈夫? “対策を見せたい欲”が招く逆効果

- ZIPファイルの“ちょっとした細工”で検知停止 EDRも見逃す可能性

- 本職プログラマーから見た素人のバイブコーディングのリアル AIビジネス活用の現在地

- M365版「Cowork」登場 Anthropicとの連携が生んだ「新しい仕事の進め方」