「管理者にはSSL通信の可視化が必要」と米Blue Coat

米Blue Coat Systemsは、プロキシをベースとしたセキュリティアプライアンス「ProxySGシリーズ」に、SSL通信を可視化するプロキシ機能を追加する。

「SSLによってセキュリティは高まるが、その通信にはスパイウェアや非合法なコンテンツ、コントロールされていないトラフィックが含まれることもある。SSLにも『可視性』が必要だ」――。

プロキシをベースとしたセキュリティアプライアンス「ProxySG」シリーズを提供しているBlue Coat Systemsのアジアパシフィック担当バイスプレジデント、マット・ヤング氏はこのように述べた。

同社は先日、ProxySGシリーズに、SSL通信をゲートウェイ部分でいったんせき止め、内容を検査する新機能を追加した。その背後には、セキュリティ対策としてのSSL利用の広まりと、それに付け込む脅威の存在があるという。

「SSLが用いる443番ポートは、数年前の80番ポートと同じような状態だ。このポートは閉じられていないため、あらゆる人々が狙おうとしている」とヤング氏。米BlueCoatのCTO、アラグ・ペリヤナン氏も、「悪意を持った攻撃者たちもまた、インターネット上の信頼の仕組みを用いて企業に入り込もうとしている」と指摘した。

そもそもSSLのメリットは、通信経路を暗号化し、第三者による盗聴を困難にすることだ。しかし、それが逆に管理者にとって問題になっているとBlue Coatは指摘する。ITマネジャーがSSL通信の内容を見ることができないため、何がどのように流れているかが分からず、管理できない状態になっているという。

「個人情報保護法などの施行によって、いっそう大きな問題になっている。どのような情報が流れているかを管理できないため、経営層に対し『機密情報や個人情報は漏えいしていない』と報告することもできない」(ヤング氏)

ProxySGに追加されるSSLプロキシ機能は、まさにプロキシとして振舞うことにより、SSLセッションの相手と内容をチェックする。エンドユーザーとWebサーバの間でSSLセッションを素通しにするのではなく、ユーザーにはWebサーバとして、Webサーバにはユーザーとして振舞い、2つのトンネルを確立する仕組みだ。

接続の際には証明書の内容を検証し、接続先のWebサーバが信頼できるものかどうかを確認する。その後はプロキシ部分でコンテンツを検査し、ウイルスやスパイウェア、機密情報などが含まれていないかどうかを検査する仕組みだ。さらに、SSLアクセラレーションの機能も同時に提供する。

「80番ポートと同じように、443番ポートも閉じることはできない。しかしプロキシの能力を活用することによって、そのトラフィックを通すか、通さないかを選択できるようになる」(ヤング氏)

このSSLプロキシ機能は、ProxySGシリーズの専用OS「SGOS バージョン4.2」でサポートされ、別途、SSLアクセラレータ・カードも提供される。米国での価格は、ソフトウェアライセンスとカードの合計で450〜1万1995ドルといい、国内では2006年1月末以降に出荷される見込みだ。

ヤング氏は今後、本社と拠点間の通信にもSSLが採用されていくだろうとの見通しを示した。

「今は各拠点にばらばらにサーバが置かれ、それぞれ個別にインターネットに接続しているが、悪意あるソフトウェアへの対処やコントロールといった観点から本社やデータセンターにそれらを集約する動きが進んでいる」とヤング氏は述べ、今後1〜2年のうちに地方拠点でもプロキシが大きな役割を果たすようになるとした。

関連記事

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- SOMPOグループCEOをAIで再現 本人とのガチンコ対談で見えた「人間の役割」

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- Googleが「AI Threat Tracker」レポートを公開 Geminiを標的にした攻撃を確認

- シャドーAIエージェントを検出 Oktaが新機能「Agent Discovery」を発表

- AIエージェント普及はリスクの転換点 OpenClawを例に防御ポイントを解説

- NTTデータ、仮想化基盤「Prossione Virtualization 2.0」発表 日立との協業の狙いは

- Apple、「macOS」や「iOS」に影響するゼロデイ脆弱性を修正 悪用確認済み

ブルーコートのヤング氏(左)とペリヤナン氏

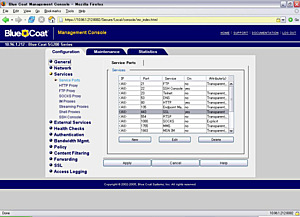

ブルーコートのヤング氏(左)とペリヤナン氏 ProxySGシリーズの管理インタフェースでSSLプロキシ機能を有効にする

ProxySGシリーズの管理インタフェースでSSLプロキシ機能を有効にする