スパム対策の決め手、「送信ドメイン認証」のいま(1/3 ページ)

3年ほど前から議論されはじめ、2006年以降普及が進んでいる送信ドメイン認証。スパム対策の決め手とされるこの技術の最新動向を紹介する。

スパムメールの増加はとどまることを知らない。これに対し、数多くの対策が考案されてきた。中でも3年ほど前から、「送信ドメイン認証」と呼ばれる、電子メールの送信者を認証する技術が盛んに議論され始めている。

送信ドメイン認証を実現する手段として、現在普及が進んでいる「SPF」や「Sender ID」「DomainKeys」「DKIM」以外にも、「MTA MARK」「Internet Identified Mail」「CSV」「BATV」など、さまざまな技術が提案され、盛んに議論された。当時でもそれだけスパムメールの増加が危機的なものであった証拠だ。事実、大量のスパムが多くのメールシステムを運用停止に陥れるケースもあった。

事態をさらに深刻化させたのが、「フィッシィングメール」という新たな脅威の出現だ。一連の事態によって、電子メールインフラに関わる人々は「このままでは、誰もインターネット電子メールを使わなくなってしまう」という深刻な危機感を抱くようになっていた。

この記事では、スパムメールやフィッシングメールへの有効な対策として実装が進みつつある送信ドメイン認証のあらましを振り返るとともに、最新動向を紹介しよう。

「送信者」を認証する必要性は?

そもそも、なぜ、電子メールの送信者を認証する必要があるのだろう。また、どうしてそれがスパム防止に役立つのだろうか?

答えは簡単である。実際に送信されているスパムメールやフィッシィングメールのほとんどが、送信者を偽って送信されているからだ。

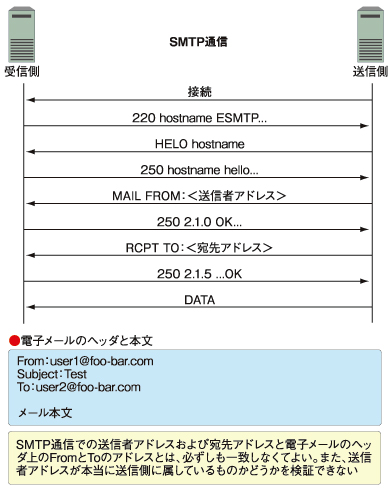

インターネット上で電子メールを送受信する際には、SMTPプロトコルの通信が利用されている。SMTPでは、メールのヘッダ上の送信元アドレスと、通信上のやり取りで指定される送信元アドレス(エンベロープの送信アドレスと呼ぶ)が同一である必要はなく、このことが送信元アドレスの詐称を可能にしている(図1)。

送信元アドレスを偽ってしまえば、送信者の名前を元にフィルタリングしたり、受信拒否することが困難になる。また、本当のスパム送信者を突き止める作業も難しくなってしまう。

スパムメールの一形態として、送信アドレスの詐称を逆手にとる方法もある。最終的にスパムメールを送信したい相手のアドレスをあえて「送信者」にしておき、実在しない宛先に大量のメールを送る。この結果発生したエラーメールがスパム代わりとなって被害者のもとに届くというわけだ。

逆に言えば、送信元が特定できればスパムの排除も簡単になるし、フィッシィングの防止にもつながるのだ。

送信ドメイン認証の登場

数年前からスパムメールの量は、限界を超えて氾濫していた。これを防止するために緊急対策が求められており、それも、なるべく既存のインターネット電子メールインフラストラクチャに変更を加える必要がなく、かつ即効性のある技術が望まれた。その要望に応え、いくつかの技術仕様が提案されたのは前述の通りだ。

中でも、Poboxのミン・ウォン氏が考案した「Sender Policy Framework」(SPF)は、特に即効性のある対策として評価された。送信側では、DNSにSPFレコードを追加し、公開するだけで簡単に導入できるからだ。

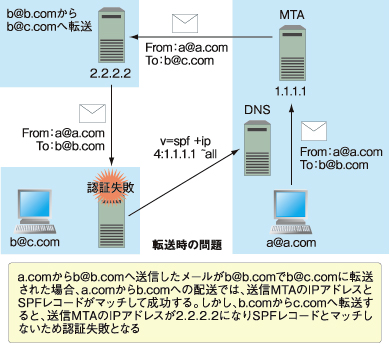

しかし、IPアドレスに基づく認証方式では、メールの転送時に複雑な処理が必要となるという弱点がある(図2)。この問題の解決が困難なことから、送信者のアドレスをより本質的に認証する仕組みとして、電子署名方式による送信ドメイン認証も同時に注目されるようになった。

フリーメールを提供しているYahoo! Mailでは、かねてからスパム送信者による自ドメインの「詐称」に悩んでおり、電子署名方式の認証技術としてDomainKeysを提案した。電子署名方式の中ではこの仕様が有望視された。

しかし電子署名方式の送信ドメイン認証は、送信側と受信側の双方でシステムの変更が必要となり、すぐに導入できるものではない。このため、短期的にはSPFなどのIPアドレス方式で、長期的には電子署名方式でという具合に、送信ドメイン認証は「2つの技術を併用することが有効」と認識されるようになっている。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- SMBC日興証券が「パスキー」で口座乗っ取り対策 約5カ月で実現したのはなぜ?

- アサヒGHDがランサムウェア被害の調査報告書を公開 152万の個人情報が漏えいの恐れ

- 関西電力が「AIファースト企業」化に本気 脱JTCを図る背景と全従業員“AI武装化”の全貌

- 日本IBMのAI戦略“3つの柱” 「制御できるAI」でレガシー資産をモダナイズ

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- 東海大学、ランサムウェア被害を報告 19万人超の個人情報が漏えい

- 保守の「脱・人月ビジネス」化は進むか それでも残る仕事は何か

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- SOMPOグループCEOをAIで再現 本人とのガチンコ対談で見えた「人間の役割」

図1●SMTPベースの電子メールでは、送信者の詐称が可能

図1●SMTPベースの電子メールでは、送信者の詐称が可能 図2●IPアドレス方式の送信ドメイン認証が抱える課題

図2●IPアドレス方式の送信ドメイン認証が抱える課題