米国で普及が進むPCI DSS、新たな課題も浮き彫りに

クレジットカード業界のセキュリティ標準「PCI DSS」が米国で普及し、日本でも対応への関心が高まりつつあるという。普及動向や課題をネットワンシステムズの子会社が説明した。

米国で普及が進むクレジットカード業界のセキュリティ標準「PCI DSS」は、日本でも対応への関心が高まりつつあるという。普及動向や課題について、ネットワンシステムズ子会社のビジネスアシュアランスがメディア向けに説明した。

PCI DSS(Payment Card Indutry Data Security Standard)は、VisaとMasterCard、American Express、Discover、JCBの国際カードブランドが、カード発行会社や加盟店などへ独自に定めていたセキュリティ要件を統一したもの。カード会員情報の保護とシステムおよび運用面における最低限のセキュリティ対策を12の要件に取りまとめ、2006年に初版が公開された。

PCI DSSを管轄する組織「PCI SSC」の日本連絡会長を務めるビジネスアシュアランスの山崎文明社長は、PCI DSSの特徴を次のように説明した。

「企業のセキュリティ指針としてISMSと比較できる。ISMSは企業が自己責任で運用する管理手法で、PCI DSSはセキュリティ対策の最低水準を確立するために策定した実装要求規格になる」(同氏)

例えばID管理では、「ユーザーパスワードは少なくとも90日以内に変更すること」(要件8.5.9)や「最小パスワード長は少なくとも7文字以上にする」(要件8.5.10)のように、一般的に推奨されているセキュリティ対策の方法を詳細に明文化している。

PCI DSSの普及活動はカードブランドが個別に実施しており、「アクワイアラ(加盟店契約会社)」や「イシュア(カード発行会社)」を通じて加盟店や決済代行会社などへ準拠を求めている。例えばVisaは年間決済量に応じてレベル1〜4に分類し、各レベルごとに準拠期限や実施状況の報告などについて規定した。PCI DSSに準拠しているかは、専門の審査機関「QSA」が判定する。

事実上の義務化と問題点

山崎氏によれば、PCI DSSの普及は米国が最も進んでいる。特に州政府がPCI DSSへの準拠を州法として推進しており、2007年にはPCI DSSに準拠していれば情報漏えい事件など起こしても損害賠償などの訴訟を免れる(条件あり)州法が、テキサス州やマサチューセッツ州、ミネソタ州、カリフォルニア州で相次いで成立した。

さらにネバダ州では2009年9月、州内でクレジットカード決済をするすべての事業者にPCI DSSの準拠を実質的に義務付ける通称「Wiener議員法」が成立し、2010年1月1日から施行された。この動きは全米に波及する可能性があり、米国では年間決済量がわずかでもPCI DSSへ準拠する加盟店が急増している。その背景には、VisaがPCI DSSに準拠できない加盟店やアクワイアラ、イシュアなどへ罰金や契約解除も含めた厳しい措置を定めているといった面もあるようだ。

だが、日本や韓国では1つの会社でアクワイアラとイシュアの機能を兼ねていたり、1つのアクワイアラが複数のカードブランドを取り扱ったりする特殊な商慣習がある。日韓以外はカードブランドごとに専門のアクワイアラ、イシュアを存在する商慣習となっており、日韓では厳しい措置が適用されるどうかは様子見ムードとなっている。このため、日本では欧米ほどPCI DSSが普及していない。

普及で先行する米国だが、2008年に起きた決済代行会社Heartland Payment Systemにおける全米最大規模の情報漏えい事件がPCI DSSの問題点を明るみにしたという。この事件では同社システムへの不正アクセスによって1億件以上の情報が漏えいしたとみられるが、正確な規模は今なお不明だ。Heartlandは2008年4月にPCI DSSへの準拠認定を受けたばかりだったが、事件によって認定審査が正しく行われていたのか、PCI DSSの要件に技術的な不備があったのではないかという議論が沸き起こった。

事件はVisaとMasterCardが同社に通報したことで発覚した。PCI DSSではアクセス制御やログの確認(最低でも1日1回)、改ざんの検知・警告、変更管理の徹底を義務化しており、本来であればHeartlandが自主的に不正アクセスを発見して対処しているはずだったという。準拠認定の審査が適正だったことをどのように証明するか、準拠認定後も正しく運用されているかをどのように監督すべきかといった議論が今も続いている。

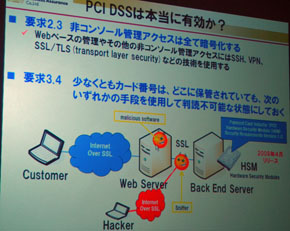

技術的な不備という指摘は、PCI DSSでは通信経路における暗号化などデータ保護技術の採用を求めているが、Heartlandの事件では決済処理で一時的に復号しなければならない領域に不正プログラムが仕掛けられていた。これを受けて、現在ではエンドー・ツー・エンドで可能な限り暗号化対策を実施することが求められるようになった。米国では店頭で入力する端末にハードウェアセキュリティモジュールを組み込んだものが急ピッチで広がっており、情報の入力段階から処理会社などのバックエンドシステムまでデータをほぼ暗号化するための整備が進んでいる。

カード業界以外へも

今後国内における普及の進展は未知数だが、例えばVisaでは取引件数が年間600万件以上の加盟店および伝送処理件数が同30万件以上のサービス事業者に対し、PCI DSSに完全順守する期限を今年9月30日としている。Visaはこれを世界共通の条件としており、日本も例外ではない。

また、山崎氏は独自の見解としてクレジットカード業界以外への普及も呼び掛けた。「多くの企業では、ISMSに準拠していてもどこまでセキュリティ対策をすれば良いか適切に判断できる基準がない。企業全般に通用する最低限の実装要件があれば、セキュリティ対策への投資が最適化されるだろう」(同氏)

実際に自治体向けや教育機関向けには、データセキュリティ基準の実現に向けた活動が進められ、ニューメディア開発協会が自治体向けの基準案を、コンピュータ教育開発センターが学校教育向けの基準案をそれぞれ公開している。

山崎氏は、「PCI DSSはデータセキュリティ基準の1つのベストプラクティスとも言える。カード業界以外にも幅広く普及することを期待したい」と述べている。

企業向け情報を集約した「ITmedia エンタープライズ」も併せてチェック

関連記事

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- VS Code拡張機能4件に重大な脆弱性 累計ダウンロード数は1.2億

- 富士通、開発の全工程をAIで自動化し「生産性100倍」 自社LLMのTakaneを活用

- なぜ予算を掛けてもセキュリティは強化できない? 調査で分かった3つの理由

- Chromiumにゼロデイ脆弱性 悪用コードが流通済みのため急ぎ対処を

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- ドローンいらず? 飛行動画作成できる「Google Earth Studio」登場

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 関西電力が「AIファースト企業」化に本気 脱JTCを図る背景と全従業員“AI武装化”の全貌

- SMBC日興証券が「パスキー」で口座乗っ取り対策 約5カ月で実現したのはなぜ?

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

山崎氏

山崎氏