“特効薬”なき標的型攻撃に立ち向かう、進化したセキュリティ技術が多数登場:情報セキュリティEXPOレポート(1/2 ページ)

東京ビッグサイトで開催中の「情報セキュリティEXPO」。2011年に企業や組織を狙うサイバー攻撃事件が多発したことから、今回は出展各社が“進化”を図った最新の対策技術を披露する。ユニークな新製品も交えてレポートする。

IT展示会「2012 Japan IT Week 春」が5月9日、東京ビッグサイトを会場に開幕し、11日まで行われる。同イベントの1つとなる「情報セキュリティEXPO」では2011年に多発した国内の企業や組織を狙う「標的型攻撃」事件を背景に、出展各社が最新の対策技術を披露している。

標的型攻撃への対策は、“特効薬”がないといわれる。攻撃者は狙いを定めた情報などを持つ組織にだましのテクニックや、未知・既知の脆弱性を悪用する幾多の不正プログラムを使った組織内部のコンピュータを乗っ取り、対象の情報を盗み出す。対策を講じるべき範囲はITシステム全体からユーザーの意識レベルにまで及ぶ。さまざまな対策技術や教育・啓発を組み合わせ、脅威の侵入を防ぎ、侵入を許しても被害を食い止めることが求められる。

シマンテック、トレンドマイクロ、マカフィーは、広範な製品やサービス、ソリューションによる標的型攻撃対策を来場者に訴求。サーバやクライアント、ネットワーク、データの各層に適した対策技術を実装し、それらを統合管理することで標的型攻撃の脅威を最小化するというアプローチだ。そうした中で、各社は標的型攻撃対策を一歩進めるための最新対策を出展した。

シマンテックは、VMwareとの協業を通じて仮想化環境に対する多くのソリューションを披露する。仮想化技術の適用範囲がサーバからクライアントへ広がりつつあり、セキュリティ対策の導入も本格的に意識され始めているという。ソリューションの1つの「Symantec Critical System Protection」ではポリシーベースの監視を行い、ポリシーから外れる挙動を阻止するというアプローチである。例えば、仮想マシンでWebサーバを運用している場合、管理者権限でコンテンツの変更が通常プロセスとは異なる形で実行されようとするとポリシー違反が疑われ、システムで制御する。これにより、マルウェアのダウンロードリンクがWebサイトに埋め込まれるような改ざん攻撃をブロックできるという。

トレンドマイクロは、4月下旬に発表した「Deep Discovery」ソリューションを出展。組織内に侵入した不審なプログラムをアプライアンス内の仮想空間(サンドボックス)で実行して分析し、実際に脅威であるかを判定する。サンドボックスは、WebブラウザやAdobe Reader/Acrobatなどクライアントアプリケーションで搭載したものは多いが、ネットワーク製品での搭載はまだ少ない状況。「クラウドレピュテーション」と呼ばれるベンダーの解析リソースを活用する仕組みが多い中で、ローカル上で解析することにより、脅威が侵入した場合の対応をより迅速にできるメリットがあるとしている。

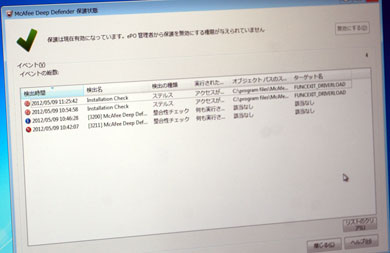

マカフィーは、米Intelと3年をかけて共同開発した「Deep Defender/DeepSAFE」や「ePO Deep Command」を国内で初めて披露した。Deep Defender/DeepSAFEは、PCのチップセット上で動作し、OSの深部に潜み混むrootkitの検出や駆除を可能にしたもの。高度な手法が使われる標的型攻撃は、従来のセキュリティソフトでは検出が困難とされ、その課題を抜本的に解決するものという。既に第2世代以降のCore iシリーズ(i3/i5/i7 VT-x対応)に搭載され、国内では今夏以降に利用できるようにする計画。ePO Deep Commandは、統合管理ツールのePOでDeep Defender/DeepSAFEの有効化や、Intel vProのアクティブマネジメントテクノロジーを使った電源管理とセキュリティプログラムの更新などを可能にするという。

マクニカネットワークスは、米FireEyeの「次世代マルウェア防御システム」を出展。2005年から販売を手掛けているが、2011年になって標的型攻撃の増加を背景に企業などから問い合わせが急増しているという。次世代マルウェア防御システムは、Webからのダウンロードファイルやメールの添付ファイル、また、URLリンクなどをアプライアンス内の「仮想実行エンジン」で実行して挙動を解析する。悪質なものはその場で定義ファイルに登録され、世界中のユーザーをすぐに共有される仕組みを持つ。ファイアウォールやIPSなど定義ファイルベースでの対策に追加的に実装するソリューションとの位置付けだ。

日本プルーフポイントは、標的型攻撃の初期段階で用いられることの多い不正プログラムや不正リンクを添付したメールへの対策を出展した。同社はIPアドレスやURLによるレピュテーション(評価)機能でこうした攻撃メールを検知する仕組みを持つが、今夏にリリース予定の次のバージョンではメールの“振る舞い”を解析して検知する機能や分析結果などのレポート機能を提供するという。

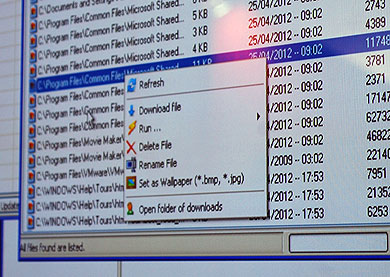

標的型攻撃対策が数多く出展される中でユニークなデモを披露したのがネットエージェント。実際使われている攻撃ツールを操作して、標的の組織を攻撃者が選定するところからマルウェアの作成、メールを使ったマルウェアの送付、感染したPCで行われる不正操作までの一連の流れを紹介した。対策を講じる上で実際の攻撃を見て理解することが重要だという。デモではマルウェアを忍び込ませたPDFファイルをメールに添付して送りつけるという“一般的”な手法を用いたが、同社ではPDFファイルをJPEG画像に変換して、マルウェアを無害化する新技術を開発している。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- SMBC日興証券が「パスキー」で口座乗っ取り対策 約5カ月で実現したのはなぜ?

- アサヒGHDがランサムウェア被害の調査報告書を公開 152万の個人情報が漏えいの恐れ

- 関西電力が「AIファースト企業」化に本気 脱JTCを図る背景と全従業員“AI武装化”の全貌

- 日本IBMのAI戦略“3つの柱” 「制御できるAI」でレガシー資産をモダナイズ

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- 東海大学、ランサムウェア被害を報告 19万人超の個人情報が漏えい

- 保守の「脱・人月ビジネス」化は進むか それでも残る仕事は何か

- そのセキュリティ業務、自前と外注のどちらが正解? 勘に頼らない判断のこつ

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

FireEyeの「次世代マルウェア防御システム」

FireEyeの「次世代マルウェア防御システム」 登場は古いが今も“現役”という攻撃ツール。ファイルエクスプローラで攻撃者が自由自在に狙ったファイルをリモートから盗み取ることができる

登場は古いが今も“現役”という攻撃ツール。ファイルエクスプローラで攻撃者が自由自在に狙ったファイルをリモートから盗み取ることができる