企業の垣根を越えた連携で挑む標的型サイバー攻撃対策の最新事情(1/2 ページ)

標的型サイバー攻撃対策での課題の一つに、攻撃や被害に関する情報共有の難しさがある。2012年4月に発足した官民連携の取り組み「J-CSIP」ではそうした課題の克服に向けた成果が出始めている。

特定の企業や組織に対して行われる標的型サイバー攻撃対策の課題の一つに、実際の攻撃の手口や被害に関する情報の取り扱いがある。そもそも攻撃範囲が狭く、情報源が限られることや、攻撃された企業や組織の経営やビジネスにも大きく影響する。情報公開の仕方によっては、風評被害などの二次的なダメージにもつながりかねない。だが、情報共有などによって攻撃を食い止める効果も大いに期待される。

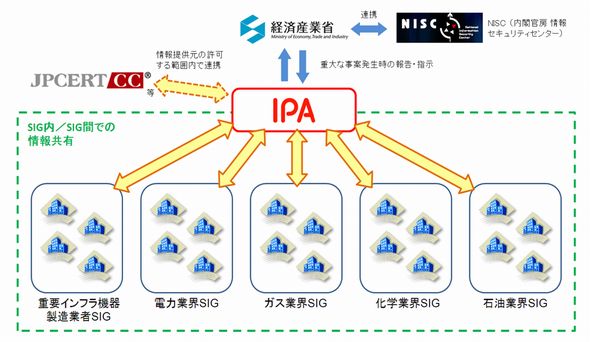

標的型サイバー攻撃に関する情報共有を通じて被害抑止や対策強化につなげることを目的に、2012年4月に官民連携の取り組み「サイバー情報共有イニシアティブ:J-CSIP(Initiative for Cyber Security Information sharing Partnership of Japan)」がスタートした。J-CSIPは、重工や重電など重要産業システムのメーカー業界と電力、ガス、科学、石油の計5つの業界の企業39社が参加し、情報処理推進機構(IPA)が中心となって、標的型サイバー攻撃に関する情報共有体制を構築している。

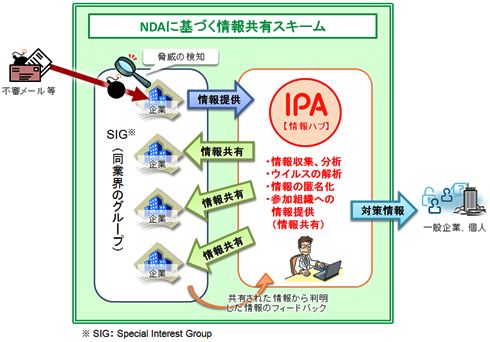

IPAでJ-CSIPの業務を担当する技術本部セキュリティセンター 情報セキュリティ技術ラボラトリーの松坂志氏は、「標的型サイバー攻撃は基本的に攻撃者側が有利であり、標的となる企業や組織が多額のコストを掛けて『全方位的な対策』を講じることには無理がある」と語る。そのためには攻撃情報をいち早く企業間で共有して迅速に対応できるのが望ましい。上述のような背景を克服すべく、J-CSIPでは参加各社とIPAがそれぞれに秘密保持契約を取り交わして、情報共有を推進できるようにした。

J-CSIPでは標的型サイバー攻撃で頻繁に使われる「標的型メール」に重点を置いている。参加企業が標的型攻撃を検知した場合、まずIPAに連絡してIPAとの間でJ-CSIPで共有を図る情報内容を調整する。具体的にどの企業がどのように狙われているかといった機密性の高い情報については、IPAが匿名化処理を行って、ほかの参加企業に情報を提供する。情報提供を受けた参加企業では自社にも攻撃が行われているか、対策を講じたかどうかといった結果をIPAに伝える。各社の対応状況も匿名化などを行った後に共有される仕組みだ。

また、J-CSIP内では「SIG」と呼ばれる業界別の企業グループを組織しており、J-CSIP全体とは別に業界固有の環境に基づいた活動をそれぞれのSIGで行うこともあるという。J-CSIPの情報は、必要に応じてJPCERT コーディネーションセンターや内閣官房情報セキュリティセンターといった専門機関とも共有され、それぞれの取り組み生かされる。

IPAが4月17日に公開したJ-CSIPの活動レポートによると、2012年度は参加企業から246件の情報提供を受け、うち160件の情報を共有した。共有されない情報は、例えば、比較的に広範囲に攻撃が仕掛けられているケースや、情報提供元が複数でも実際は1つの攻撃とみられる場合など。実際にある事案では、参加企業から標的型メールの検知報告を受けてIPAが調整と共有をはかり、ほかの参加企業での発生状況の確認と対応までが1日以内に完了したケースがあった。

J-CSIPで確認した201件の標的型メールをIPAが分析した結果、74%は不正プログラムなどを埋め込んだファイルを添付しており、11%はWebサイトに誘導してマルウェアに感染させることを狙ったURL記載型だった。攻撃者がメールアドレスの実在性を調べる目的で送信したとみられるメールも11%あった。74%の添付ファイル型メールには、Office文書ファイルと実行形式ファイルがそれぞれ45%使われていた。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- Googleが「AI Threat Tracker」レポートを公開 Geminiを標的にした攻撃を確認

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- シャドーAIエージェントを検出 Oktaが新機能「Agent Discovery」を発表

- SOMPOグループCEOをAIで再現 本人とのガチンコ対談で見えた「人間の役割」

- 「AI前提」の国家戦略と「思考停止」の現場 大半の企業で“何も起きない”未来を予見

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- AIエージェント普及はリスクの転換点 OpenClawを例に防御ポイントを解説

J-CSIPの枠組み

J-CSIPの枠組み 情報共有の枠組み

情報共有の枠組み