サイバー攻撃調査をすぐにして――IPAが緊急提言

標的型サイバー攻撃被害を相次ぐ状況に、IPAが調査の実施を企業に求めている。

国民年金機構や東京商工会議所などで標的型サイバー攻撃とみられる大規模な情報漏えい事案が相次ぐ事態を受け、情報処理推進機構(IPA)は、企業や組織にマルウェア活動の調査などサイバー攻撃への対応を急ぐよう呼び掛けた。攻撃の早期検知と被害低減への取り組みをシステム運用管理の定常業務に組み込んでほしいとしている。

IPAが推奨する調査での確認ポイントは次の通り。

ウイルス(マルウェア)活動の痕跡

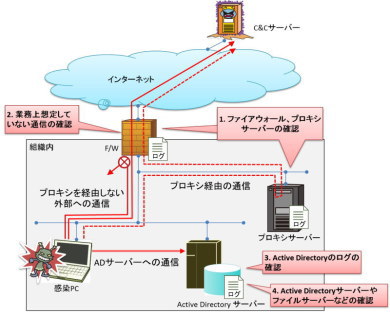

ファイアウォールやプロキシサーバの確認

外部サーバへの不正な通信のログを確認する。マルウェアによる外部のC&Cサーバ(感染PCに命令を送るサーバ)への通信が、数秒や数分間隔で繰り返し行われている。人間によるWebサイトの閲覧などでは起こりえない特徴的な通信が特定の端末から発生していないか確認する。

業務上想定していない通信の確認

プロキシを経由しない直接外部に向かう通信のログを確認する。マルウェアがプロキシサーバを経由せずに直接外部へ通信を試みる場合がある。端末のインターネット接続は全てプロキシ経由であり、直接のインターネット接続は遮断されている場合、直接外部と通信を行おうとして遮断されている通信の有無、ファイアウォールでブロックされた通信のログを確認する。

意図しない外部に向かう通信のログ

Active Directoryサーバやファイルサーバなどの端末からWindows Updateなどの通信を除いたインターネット向けの通信がないか、あれば意図したものかどうかを確認する。ただし、国内サイトが改ざんされてC&Cサーバになっている可能性もあるため、国内のWebサーバへの通信を安全とは判断せずに、通信内容を精査すること。

Active Directoryのログの確認

Active Directoryを運用している組織は、ログなどから不審な兆候がないか確認する。

Active Directoryサーバやファイルサーバなどの確認

見覚えのないタスクがタスクスケジューラに登録されていないか確認する。タスクのイベントログに見覚えのないタスクの実行履歴が残っていないか確認してする。

不審なログを発見した際の対応

該当端末をネットワークから切り離す

被害を最小限に抑えるには、まず該当端末をネットワークから切り離すことが重要。その上で該当の端末や通信ログなどの詳細な調査を行う。

ファイアウォールやプロキシサーバでのブロック

不審な通信先を発見した場合、さらなる通信をさせないために、ファイアウォールやプロキシサーバ、導入済みならWebフィルタリングシステムで不審な通信先との通信をブロックする。

セキュリティベンダーなど専門家に相談する

該当端末が踏み台にされ、既に他の端末へマルウェア感染が広がっている可能性もある。セキュリティベンダーなどの専門家に相談するなどして、正確な被害範囲や感染原因を把握した上で対応を進める。

継続的な脆弱性対策の実施

攻撃者に一度侵入されると、内部サーバの脆弱性も攻撃者に悪用される。クライアント端末だけではなく、内部サーバにも脆弱性を悪用されないために更新プログラム(パッチ)を適用する。

関連記事

年金機構の情報漏えい、組織の問題点を探る

年金機構の情報漏えい、組織の問題点を探る

6月1日に約125万件もの情報漏えいを発表した「日本年金機構」。情報セキュリティなどの状況がどうだったのかについて考察してみたい。 今どきの攻撃者は“怪しい”添付ファイルなんて送ってこない

今どきの攻撃者は“怪しい”添付ファイルなんて送ってこない

年金機構で発生した大規模個人情報流出事件。あまりにもずさんな管理体制にあきれている読者も多いハズ。ところで、自社には関係ない話だと思っていませんか? マルウェア感染前提の対策と運用の徹底を

マルウェア感染前提の対策と運用の徹底を

IPAは感染を防ぐだけでなく、感染したことによる被害を少なくするための対策とその運用の実施を改めて呼び掛けた。 東京商工会議所に標的型メール攻撃 個人情報1万2000件流出の可能性

東京商工会議所に標的型メール攻撃 個人情報1万2000件流出の可能性

東京商工会議所が標的型メール攻撃を受け、個人情報1万2139件が流出した可能性があることが判明した。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- VS Code拡張機能4件に重大な脆弱性 累計ダウンロード数は1.2億

- 「SaaSの死」論議の本質はどこにあるか? Salesforceの取り組みから探る

- 生成AIを悪用か 世界55カ国で600台超のFortiGate侵害が発生

- 中国AI3社がClaudeに大規模蒸留 Anthropicが指摘する「重大なリスク」

- 結局、M365 Copilotって元取れるの? グループ9000人に導入した住友商事に聞いた

- 「VPNをやめれば安全」というほど簡単じゃない 真の「脱」を達成するには

- Anthropicが「Claude Code Security」発表 脆弱性発見・修正はもうお任せ?

- AIに代替される人材の特徴は? 「2029年までに定型業務のみ人材の90%がAIに」

- アサヒGHDがランサムウェア被害の調査報告書を公開 152万の個人情報が漏えいの恐れ