cookieの仕組みを突く新手の攻撃も、セキュリティ機関が注意喚起

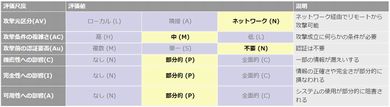

ほとんどのWebブラウザでは、HTTPリクエスト経由で設定されたcookieによってリモートの攻撃者にHTTPSを迂回され、セッション情報を取得される恐れがある。

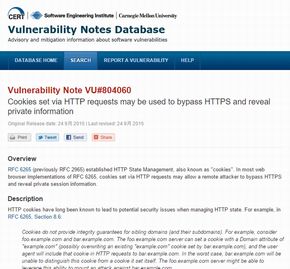

WebブラウザでcookieによるHTTPセッション管理の仕組みを規定している「RFC 6265」(旧RFC 2965)のセキュリティ問題について、米カーネギーメロン大学のCERT/CCが9月24日に脆弱性情報を公開して注意を呼び掛けた。

それによると、RFC 6265を実装しているほとんどのWebブラウザでは、HTTPリクエスト経由で設定されたcookieによって、リモートの攻撃者にHTTPSを迂回され、セッション情報を取得される恐れがある。

HTTP cookieの潜在的なセキュリティ問題については以前から指摘されていたが、中国や米国の研究チームが8月に米ワシントンで開かれたUSENIX Security Symposiumで、この問題を突いた攻撃についての論文を発表していた。

この問題を根本的に解決するためには、RFC 6265やRFC 6454を更新してcookieを処理する際の安全性を高める必要があるとCERT/CCは解説する。

研究チームでは攻撃を部分的に食い止めるための対策として、Webサイト運営者に対し、トップレベルドメインへの「HSTS(RFC 6797)」の導入、「includeSubDomains」オプションの利用を勧告している。

この問題は、米Apple、Google、Microsoft、Mozillaなどが提供する主要ブラウザが影響を受ける。ユーザー側ではWebブラウザを常に最新版に保つようCERT/CCは勧告。特にMicrosoftのInternet Explorer(IE)については、2015年6月からHSTSのサポートが追加されたIE 11以降のバージョンに更新するよう促している。

関連記事

短時間でcookie解読、RC4暗号通信を破る新手法

短時間でcookie解読、RC4暗号通信を破る新手法

HTTPS通信などに使われる暗号アルゴリズムの「RC4」を突破する新たな方法をセキュリティ研究者グループが発表した。 Ruby on Railsにcookie保存関連の脆弱性、2000サイトで放置状態

Ruby on Railsにcookie保存関連の脆弱性、2000サイトで放置状態

Ruby on Railsの「CookieStore」では、ユーザーのセッションハッシュが暗号化されない状態でクライアントサイドのcookieに保存されていた。 cookie削除後も行動追跡を続ける「supercookie」に研究者が警鐘

cookie削除後も行動追跡を続ける「supercookie」に研究者が警鐘

スタンフォード大学の研究者は、Microsoftが運営する「live.com」サイトでsupercookieの手法を使って削除したはずのcookieが再生されているのが見つかったと報告した。 Cookieは悪くない――潜む漏えいパターンの真実

Cookieは悪くない――潜む漏えいパターンの真実

日ごろ何げなくPCに保存されているCookieという名の情報保存の仕組み。この仕組みには、アクセス先のサイトによって暗号化を行っていない場合や、無用に長い保存期間で設定されている場合がある。サーバ管理者やユーザーは何に注目すればよいのか。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- SMBC日興証券が「パスキー」で口座乗っ取り対策 約5カ月で実現したのはなぜ?

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- 日本IBMのAI戦略“3つの柱” 「制御できるAI」でレガシー資産をモダナイズ

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 人材水準を4段階で評価 「サイバー人材フレームワーク」案の意見公募を開始

- アサヒGHDがランサムウェア被害の調査報告書を公開 152万の個人情報が漏えいの恐れ

- 「英数・記号の混在」はもう古い NISTがパスワードポリシーの要件を刷新

- 「AI前提」の国家戦略と「思考停止」の現場 大半の企業で“何も起きない”未来を予見