多数メーカーの組み込み機器に同一の秘密鍵、盗聴攻撃の恐れ

影響を受ける製品はルータやIPカメラ、VOIP電話など多岐にわたる。HTTPS通信に割り込む中間者攻撃を仕掛けられて情報が流出する恐れもある。

大手を含む多数のメーカーの組み込みデバイスに、同一のHTTPS証明書や秘密鍵が使われていることが、オーストラリアのセキュリティコンサルタントSEC Consultの調査で分かった。HTTPS通信に割り込む中間者攻撃を仕掛けられて情報が流出する恐れもあり、米カーネギーメロン大学のCERT/CCは11月25日、セキュリティ情報を出して注意を呼び掛けた。

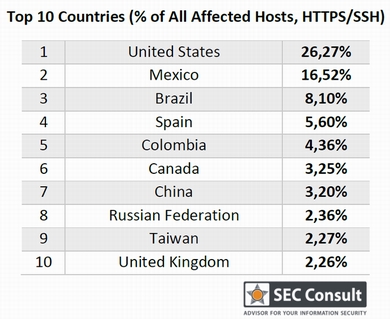

SEC Consultでは社内研究の一環として、70社以上のメーカーの組み込みデバイス約4000台のファームウェアイメージを分析した。その結果、多数のデバイスに共通する秘密鍵が580以上も存在していることが分かった。Web上の全HTTPSホストの9%強、SSHホストの6%強で、そうした秘密鍵が使われている計算になるという。

影響を受ける製品はルータやIPカメラ、VOIP電話など多岐にわたる。SEC Consultの調査では、約50社の900製品以上に脆弱性が見つかったという。CERT/CCによれば、Cisco、General Electric(GE)、Huawei Technologiesといった大手の製品でこの脆弱性が確認されたほか、未確認のメーカーも多数ある。

同一の証明書や鍵の使い回しは、ほとんどは同じ製品ラインやメーカー内にとどまっているものの、中には複数のベンダー間で同一の証明書と鍵が使われているケースもあった。これは共通のSDKで開発されたファームウェアや、ISP提供のファームウェアを使ったOEMデバイスに起因するという。

例えば、BroadcomのSDKに見つかった証明書は、Linksysなど複数のメーカー製のデバイス48万台あまりのファームウェアに使われていたとSEC Consultは報告している。

この脆弱性を悪用された場合、中間者攻撃を仕掛けられて暗号を解読され、管理者用のログイン情報など重要な情報が流出する恐れもある。流出した情報は別の攻撃にも利用されかねない。

CERT/CCでは現実的な解決策は把握していないとして、個々のメーカーに問い合わせるよう促した。可能であれば、手作業でX.509証明書かSSHホスト鍵を固有のものに入れ替えることを助言している。

関連記事

電子タバコがハッキング? IoTの考えたくない未来

電子タバコがハッキング? IoTの考えたくない未来

2014年は様々な情報セキュリティ上の事件や事故が多発した。その中から幾つか取り上げつつ、2015年以降の未来のセキュリティに向けたヒントを探ってみたい。 「モノのインターネット(IoT)」製品の70%にセキュリティ問題

「モノのインターネット(IoT)」製品の70%にセキュリティ問題

HPが調査したテレビや家電コントロールなどのIoT製品は、平均すると1製品当たり25件のセキュリティ問題が存在していたという。 スマート家電におけるセキュリティの正しい考え方

スマート家電におけるセキュリティの正しい考え方

冷蔵庫から情報漏えいしたり、スパムを発信されたりと、スマート家電の危険性が度々話題になるが、セキュリティをどう考えたらよいのだろうか――。 「IoT時代のセキュリティ対策」はどうすべきか

「IoT時代のセキュリティ対策」はどうすべきか

あらゆるモノがインターネットにつながる「IoT」への関心の高まりとともに、そのセキュリティへの懸念も強まっている。IoT時代のセキュリティ対策は、もはや「対症療法」では追いつかない。これを私たちは肝に銘じておくべきだ。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- アサヒGHDがランサムウェア被害の調査報告書を公開 152万の個人情報が漏えいの恐れ

- SMBC日興証券が「パスキー」で口座乗っ取り対策 約5カ月で実現したのはなぜ?

- 日本IBMのAI戦略“3つの柱” 「制御できるAI」でレガシー資産をモダナイズ

- 関西電力が「AIファースト企業」化に本気 脱JTCを図る背景と全従業員“AI武装化”の全貌

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- 東海大学、ランサムウェア被害を報告 19万人超の個人情報が漏えい

- 保守の「脱・人月ビジネス」化は進むか それでも残る仕事は何か

- SOMPOグループCEOをAIで再現 本人とのガチンコ対談で見えた「人間の役割」

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃