第17回 「標的型メール訓練」がもてはやされる理由:日本型セキュリティの現実と理想(1/3 ページ)

ここ数年、セキュリティ対策として急速に市場で認知されたのが「標的型メール訓練」である。今回はこの賛否両論あるサービスの有効性と実施しなければならない理由について述べてみたい。

標的型メール訓練の誕生

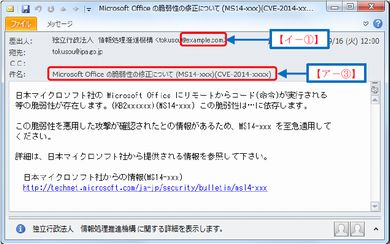

「標的型メール訓練」というサービスは、随分以前からあったと思われるが、世の中に認知されたのは2011年の標的型攻撃事件が発端だろう。この事件でターゲットになった企業への最初の攻撃に、メールに添付されたマルウェアが利用された。もちろん標的型攻撃なので、攻撃者が侵入後に水面下でさまざまな動きをした結果、マルウェアに感染したPCを経由して重要な機密情報を漏えいしてしまった。この事実に鑑みると、標的型メールの訓練が対策の特効薬の一つだと思われてしまうのは仕方がない。

しかしメールでマルウェアを配信するというは、まだコンピュータウイルス対策が主流だった20世紀末の頃から使い古されている最も簡単で一般的な方法の1つに過ぎない。APT(Advanced Persistent Threat=高度で執拗な脅威)などと呼ばれる高度な攻撃に、このような幾つかある感染経路のたった一つの防止策でしかないものが、有効な対策として扱われることは非常に逆説的で興味深い。

それまで「怪しいメールは開かない」「添付ファイルを開かない」というルールに過ぎなかった対応が、実地訓練として一歩前進したことは喜ばしいことだ。とにかく、このように、非常に大きな事件になった攻撃経路にメールが使われたという単純な理由で「標的型メール訓練」が唐突に一般的な標的型攻撃対策の1つとなった

標的型攻撃の主なプロセス

前回も述べたが、標的型攻撃とそのプロセスは、まず攻撃者が「事前調査」を行い、ターゲットとなる組織を攻撃するための情報を収集する。その後、メールやUSBメモリ、悪意あるWebページへの誘導などの手口を用いて「初期の潜入段階」のアクションを起こし、ターゲットにした組織のPCなどの端末に足場を築く。

ここから徐々に、かつ、巧妙に侵入範囲を広げていく行動に移る。外部のC&Cサーバから侵入済みのマルウェア経由で別のマルウェアを新たにダウンロードさせるなどの事前準備をする。そして、ネットワークを介して、ほしい情報がある場所の特定やその情報を取得する。これらは「攻撃基盤構築段階」と「システム調査段階」などと呼ばれるプロセスだ。ここまで来ると、ほとんどの防御策は攻撃者に見抜かれている。

ここから先が「攻撃最終目的の遂行段階」になる。攻撃者はターゲットの現状を把握した上で、その環境に最適な攻撃専用のマルウェアを送り込む。それをターゲットの本丸(目的の情報の所在)へ最終的な攻撃をしかける。この時点でほぼ全ての防御策が無効化されており、まるで堀が埋められてしまった大阪夏の陣の大阪城のように、丸裸の状態だろう。

APTのような高度な攻撃で最も恐ろしいのは、これらを巧妙に実行された場合は痕跡すら残らないことだ。その結果、ターゲットにされた企業は重要な情報が漏えいしたことはもちろん、攻撃を受けたことにすら気づかないという状況がその後も続くため、情報漏えいは一時的なものに止まらず、新たに増えた別の機密情報なども全て抜き取られ続ける状態になる。

もし、これが研究開発機関などの機密情報の集中する組織で発生すると、目も当てられない。多くの研究者が長い時間と高いコストをかけて努力した結果が、違法なものでも何でも扱うアンダーグラウンドのマーケットを経由して、競合他社などにわたってしまうことが常態化する。寄生された樹木と同じように、その企業は競合企業の養分となり、枯れ木のように消滅してしまうことだろう。

関連記事

第16回 標的型攻撃が生んだセキュリティビジネスの“光と影”

第16回 標的型攻撃が生んだセキュリティビジネスの“光と影”

セキュリティ業界が活況だ。APT攻撃とも呼ばれる2011年の事件をきっかけに、新たな光が射したが、その分だけ影も色濃く出てしまった。標的型攻撃からセキュリティビジネスの本質について述べる。 第11回 ファイアウォール今昔物語 標的型攻撃で花咲く次世代FW

第11回 ファイアウォール今昔物語 標的型攻撃で花咲く次世代FW

仮に日本で標的型攻撃が起きなかったら、次世代ファイアウォールは世に出ず、ずっと“次世代”のままだっただろう。今回は次世代ファイアウォールの普及の道のりから日本のネットワークセキュリティ環境の遷移をひも解く。 第7回 15年以上の激闘! 満身創痍になったアンチウイルス

第7回 15年以上の激闘! 満身創痍になったアンチウイルス

前回は全くの無防備の状態からセキュリティ対策の発端になったアンチウイルスが普及するまでの経緯を取り上げた。今回は現在のセキュリティ対策に至るまでのウイルスのその後を続けよう。 第4回 常時接続から始まったセキュリティ対策の“無間地獄”

第4回 常時接続から始まったセキュリティ対策の“無間地獄”

連日のようにセキュリティの事故や事件が取り上げられ、守る側と攻める側との“いたちごっこ”の状態が続いている。なぜ、このような事態になったのか。今回はインターネットの歴史からひも解いてみたい。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- SMBC日興証券が「パスキー」で口座乗っ取り対策 約5カ月で実現したのはなぜ?

- アサヒGHDがランサムウェア被害の調査報告書を公開 152万の個人情報が漏えいの恐れ

- 関西電力が「AIファースト企業」化に本気 脱JTCを図る背景と全従業員“AI武装化”の全貌

- 日本IBMのAI戦略“3つの柱” 「制御できるAI」でレガシー資産をモダナイズ

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- 東海大学、ランサムウェア被害を報告 19万人超の個人情報が漏えい

- 保守の「脱・人月ビジネス」化は進むか それでも残る仕事は何か

- そのセキュリティ業務、自前と外注のどちらが正解? 勘に頼らない判断のこつ

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃