ネット銀行狙うマルウェア「Ursnif」が流行、銀行など40社の情報を搾取

ネットバンキングの不正送金を狙う「Ursnif」(別名Goziなど)が国内で流行し始め、セキュリティ機関などが一斉に注意を呼び掛けた。

ネットバンキングの利用者から情報を盗み取るマルウェア「Ursnif」(別名Gozi、Snifula、Snifulaなど)の感染が国内で流行しているという。日本サイバー犯罪対策センター(JC3)やセキュリティ各社が6月15日、ネットバンキング利用者などへ一斉に注意を呼び掛けた。

Ursnifは、標的とする銀行やクレジットカード会社などのネットバンキングの利用者のコンピュータに感染し、利用者の情報や入力した内容などを盗み取る。このマルウェアを使う攻撃者は、盗んだ情報を使って利用者になりすまし、ネットバンキングの口座などから不正送金する狙いがあるとみられている。

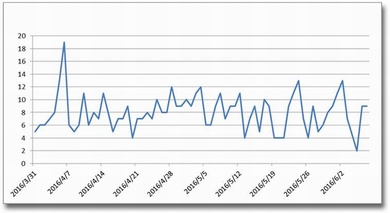

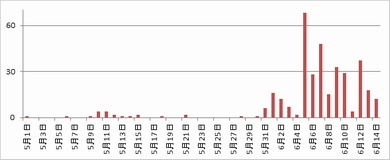

JC3は、警察庁や金融機関などと連携してUrsnifの感染や不正送金被害が拡大していることを確認。ラックによれば、3月頃からUrsnifによるとみられる不審な通信を多数検出しており、特に4月と5月はマルウェア感染事故の2割をUrsnifが占めた。トレンドマイクロの観測では、6月5日以降にUrsnifの検出が急増しているという。

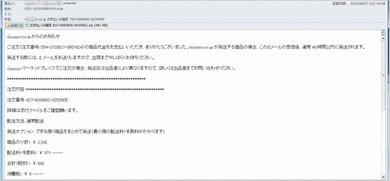

トレンドマイクロによれば、Ursnifの主な感染経路はメールとWebサイトの2つ。メールによる感染攻撃では、さまざまな内容の日本語メールが使われ、最終的に受信者のコンピュータにUrsnifを送り込むダウンローダーを仕込んだZipファイルが添付されている。確認されたZipファイルの中身は実行形式(.exe)だが、拡張子を二重にしたり、文字列を並べ替えたりする偽装が行われ、「exe.doc」というように文書ファイルに見せかけている。

一方、Webを使う感染攻撃では改ざんされたWebサイトの閲覧者をマルウェアダウンロードサイトに誘導。閲覧者のコンピュータに脆弱性が存在すると、これを悪用してUrsnifに感染させる。改ざんされたWebサイトは、中堅・中小企業や学校など少なくとも160サイト以上あり、国内からマルウェアダウンロードサイトへ1万5000以上のアクセスがあったという。

Ursnifが情報を搾取する対象にしている金融機関は約40社で、特に地方銀行が17サイト、クレジットカード会社10サイトと集中的に狙われている。

JC3やセキュリティ各社は以下の対策を実施して、Ursnifの感染や被害を防いでほしいとアドバイスしている。

- WindowsやOffice、Adobe Flash Player、Adobe Reader、Java、WebブラウザといったOSおよびアプリケーションの修正プログラムを全て適用する(脆弱性の解消)

- 脆弱性を悪用されないよう、Microsoftの「EMET」を導入する

- セキュリティソフトを導入してパターンファイルなどを常に最新状態に更新する

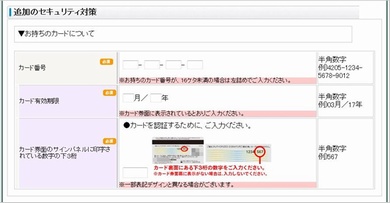

- インターネットバンキングにアクセスした際に不審な入力画面などが示された場合、ID・パスワードなどを入力しない(利用する金融機関などにも通報する)

- ワンタイムパスワードを利用する

- 金融機関が二経路認証やトランザクション認証など高度なセキュリティ対策を導入している場合はこれらを利用する

- 意図しないログイン履歴がないか、自分の口座の入出金明細などを定期的に確認する。

- 不審なメールの添付ファイルやURLを開かないようユーザーへの教育を実施する

- 手口や被害事例について常に最新の情報をセキュリティ情報サイトやニュースサイトから入手する

関連記事

ネットバンキングの不正払戻し被害、個人・法人とも過去最悪に

ネットバンキングの不正払戻し被害、個人・法人とも過去最悪に

2015年度の不正な払い戻しなどによる被害額は個人、法人とも過去最悪になった。 社長からのメールに要注意? 巧妙な送金詐欺の被害激増――米FBI

社長からのメールに要注意? 巧妙な送金詐欺の被害激増――米FBI

犯人は相当の労力をつぎ込んで標的とする会社のことを調べ、最高経営責任者(CEO)や取引先になりすます。社内の資金管理担当者を見つけ出し、もっともらしい理由で現金を送金させるという。 2015年のネット不正送金被害は過去最悪に、対策未実施口座が7割も

2015年のネット不正送金被害は過去最悪に、対策未実施口座が7割も

被害件数は2014年より減少したものの、被害額は約30億7300万円と過去最悪になった。 ネットバンキングを少しでも安全に使うための方法とは?

ネットバンキングを少しでも安全に使うための方法とは?

便利なインターネットバンキングでウイルス感染による不正送金被害などの問題が深刻化し、しかも状況が変化している。現時点(2015年夏)で考えられる安全に使うための方法を紹介したい。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- VS Code拡張機能4件に重大な脆弱性 累計ダウンロード数は1.2億

- 富士通、開発の全工程をAIで自動化し「生産性100倍」 自社LLMのTakaneを活用

- Chromiumにゼロデイ脆弱性 悪用コードが流通済みのため急ぎ対処を

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- 関西電力が「AIファースト企業」化に本気 脱JTCを図る背景と全従業員“AI武装化”の全貌

- SMBC日興証券が「パスキー」で口座乗っ取り対策 約5カ月で実現したのはなぜ?

- ドローンいらず? 飛行動画作成できる「Google Earth Studio」登場

- アサヒGHDがランサムウェア被害の調査報告書を公開 152万の個人情報が漏えいの恐れ

- 「英数・記号の混在」はもう古い NISTがパスワードポリシーの要件を刷新

- そのセキュリティ業務、自前と外注のどちらが正解? 勘に頼らない判断のこつ