高度な標的型攻撃、始まりから発見まで平均273日

デル傘下のセキュアワークスが、サイバー攻撃の実態解明から再発防止までを支援するサービスを始める。これまでの対応実績から、高度な標的型攻撃は検知できない場合が大半だと指摘した。

デル傘下のセキュアワークス ジャパンは6月21日、高度な標的型攻撃を受けている企業向けに実態解明から再発防止策までを支援する「標的型攻撃ハンティング・サービス」を開始した。

同サービスは、Advanced Persistent Threat(APT)と呼ばれる非常に高度な手口を用いて、長期間にわたって仕掛けられる標的型攻撃の実態を詳細に調べた上で、攻撃に使われたマルウェアの駆除や脆弱性などの解決を図り、実施した再発防止策の有効性が確認されるまでの対応を支援する。

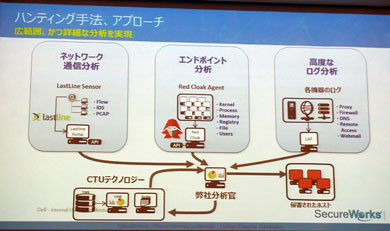

特に攻撃実態の把握では、ネットワークの通信状況やPC端末上の動作状況、また、ネットワークセキュリティ機器やシステムのログといった各種の情報を同社の分析官が総合的に解析する。調査範囲や分析状況、応急措置、再発防止策などについての作業は、依頼企業と随時協議しながら進める。再発防止策を実施した後も一定期間は状況監視を続け、有効性が確認された時点で対応支援を終了する。

同サービスは、2012年から欧米や中東地域で先行して提供されており、2015年は44件の事案に対応したという。調査範囲はPC数十台規模から約20万台規模とさまざま。1件の対応プロジェクトの期間は平均で数週間という。費用は最小規模のケースで400万円ほどだが、対応状況によって異なるとしている。

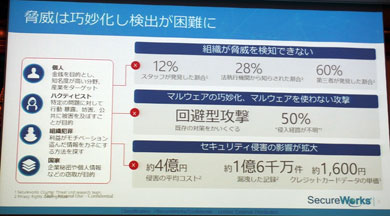

セキュアワークスは、2015年に今回のサービス対象になるAPT事案を含め、約388件のセキュリティインシデントに対応したという。うち344件の一般的な脅威では攻撃者の侵入行為の77%にフィッシングメールが使われる一方、APTでは31%だった。Webサイト閲覧者の脆弱性を突くケースは、一般的な脅威では3%だったが、APTでは28%に上る。

また、メールを使う手口で受信者が開封したケースは23%、添付ファイルをクリックしたケースは11%あった。メールによってマルウェアに感染したケースは40%近くを占める。調査によって脅威の侵害が始まってからその事実が確認されるまでは、平均273日を要した。

標的型攻撃対策では「あやしいメールを開かない」と未然の注意が提言されるものの、こうした状況から標的型攻撃を防ぐのは難しいといえ、同社では脅威の侵入を前提とした対応準備の重要性を指摘している。

関連記事

サイバー攻撃体験で弱点を知る――セキュアワークスが新サービス

サイバー攻撃体験で弱点を知る――セキュアワークスが新サービス

通常のテストでは把握しづらいシステムや組織のセキュリティ上の弱点を知ることで、対策の強化につなげるという。 Dellのセキュリティ製品にAI搭載、攻撃防御率「99%」

Dellのセキュリティ製品にAI搭載、攻撃防御率「99%」

「従来のようなウイルス定義ファイルを使ったマルウェア対策では、もはや顧客のニーズに適切に対応できなくなった」とDellは指摘する。 デル、セキュリティ対策サービスに本格参入

デル、セキュリティ対策サービスに本格参入

2011年に買収したSecureWorksの情報セキュリティサービスを日本でも提供する。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- VS Code拡張機能4件に重大な脆弱性 累計ダウンロード数は1.2億

- なぜ予算を掛けてもセキュリティは強化できない? 調査で分かった3つの理由

- 富士通、開発の全工程をAIで自動化し「生産性100倍」 自社LLMのTakaneを活用

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- ドローンいらず? 飛行動画作成できる「Google Earth Studio」登場

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- 「身近な上司」を再現する専用ディープフェイク動画を作成 KnowBe4が新トレーニング

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- Chromiumにゼロデイ脆弱性 悪用コードが流通済みのため急ぎ対処を