「あやしいメールを開くな」は無意味? 掛け声で終わらせない方法

米Verizonの分析では2015年に発生した900件以上のデータ侵害になりすましメールが使われた。「あやしいメールを開くな」とよく言われるが、同社は補完的な対応が不可欠だと指摘する。

米通信大手Verizonは6月28日、「2016年度データ漏洩/侵害調査報告書」の日本語の要約版を公開した。9回目となる今回の報告書は、2015年に世界82カ国で発生した10万件以上のセキュリティインシデントや2260件のデータ侵害事案について、各国の企業やセキュリティ機関などから提供される情報も加味して分析している。

それによると、2015年は人間の心理を突く巧妙な手口や既知の脆弱性を悪用して攻撃者が標的の企業や組織に侵入を試みる事案が目立つ。

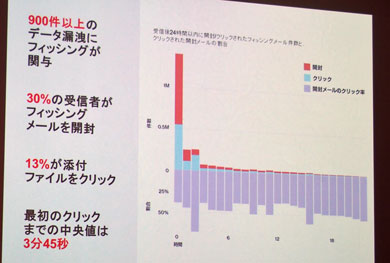

データ漏えい事案のうち900件以上で、フィッシングメール(なりすましメール、標的型攻撃メール)が使われ、受信者の30%が開封していたことが分かった。13%はマルウェアなどが密かに埋め込まれた添付ファイルと開き、11%はメールのリンクから誘導されるフィッシングサイト(なりすましサイト、偽サイト)にアクセスして個人情報などを入力してしまっていたことも判明した。

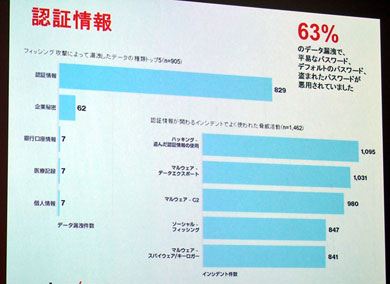

こうしたフィッシング攻撃によって漏えいしたデータの多くを認証情報が占める。このうち63%は、平易なパスワードやIT製品・サービスなどの初期設定パスワードなどだった。漏えいした認証情報の大半は、攻撃者によるハッキングやマルウェア感染、機密情報の搾取、マルウェアと攻撃者サーバとの通信といった行為に悪用されていた。

フィッシングメールは、標的型サイバー攻撃などの常とう手段とされ、国内で確認される事案でも手口の上位となっている。その対策では以前から「あやしいメールを開くな」といった呼び掛けが繰り返されてきたものの、こうした実情に「効果のない対策であり、メールを開いてしまうことを前提に別の対策手段を講じるべきだ」と指摘するセキュリティの専門家は多い。

報告書の内容を説明したグローバルセキュリティサービス/リスクチーム マネージングディレクターのブライアン・サーティン氏は、企業や組織の従業員にあやしいメールへの警戒心を持たせるためにも、「こうした呼び掛けは今後も継続していくべきであり、同時にメール開封への注意をさらに促すための補完的な手段を技術的に講じるべきだ」と語る。

具体的には、例えば、受信フォルダで外部から送信されたメールと内部から送信されたメールを振り分けたり、外部から送信されたメールの件名にそれが分かる識別子を付与したりすることにより、一目で注意を促すようにしていく。

フィッシングメール対策では、送信元の情報をもとにブラックリストに合致するものかどうかや、受信者へ配信する前にリンク先サイトの安全性や添付ファイルの中身を検査するといった方法もあるが、メールの遅配や利便性の低下などから導入に踏み切れないケースもある。サーティン氏によれば、メールを見分ける補完的な方法は、シンプル(費用があまりかからない)点でも、まずは実施すべきだという。

盗まれた認証情報の悪用を抑止する方法としては、ワンタイムパスワードなどの複数の認証方式を組み合わせる運用を着実に実施することが求められるとアドバイスしている。

また、サイバー攻撃などに悪用された脆弱性のほとんどが既知のものであり、「ゼロデイ」(一般に公表される前の状態)の脆弱性が悪用されたケースはごくわずかしかない。「標的型攻撃と聞けばゼロデイのような未知の手口が使われるイメージを抱くが、実情は全く異なる」(サーティン氏)

脆弱性を悪用する攻撃に対しては、セキュリティパッチなどの修正プログラムを着実に適用していくことが重要だと指摘している。

この他に同社の分析では、データ漏えいの89%が金銭獲得やスパイ行為を目的にしたものだったが、攻撃者が「ハクティビズム」と呼ばれる企業や組織の活動を妨害したり、社会に混乱や恐怖など引き起こさせたりすることも狙うようになった実態も判明。

例えばある水道会社では、利用者が水道の使用量や料金を確認できるWebサイトのシステムが脆弱性を突くサイバー攻撃に遭い、利用者のデータが漏えいした。このシステムのデータはメインフレーム上に構築されていたという。メインフレームでは配水なども管理していたことから、攻撃者はメインフレームを不正に操作して、殺菌のための塩素の配分量を増やしたり、不衛生な水を混入されたりするなど、凶悪な行為におよんだという。

サーティン氏によれば、水道会社がバルブやダクトの不審な動作に気が付き、同社へ調査を依頼。調査によって、Webサイトのシステムが調査開始の90日前から攻撃に遭っていたことが分かり、メインフレームでシステムを共有していたことから被害が拡大した。同氏は、「攻撃者の狙いと手口はさまざまであり、攻撃者を理解してそれに応じた防御策や検知手段を講じる必要がある」と指摘している。

関連記事

情報漏えい対策、「国家級の監視必要」と専門家が提言

情報漏えい対策、「国家級の監視必要」と専門家が提言

米Verizonが2014年に発生した2100件以上のデータ漏えい・侵害事件を分析。企業で国家並みの監視体制が必要になると同時にやるべき課題も多いという。 標的型メールを3つの組織に送れば成功率は9割以上、人の脆弱性を狙う

標的型メールを3つの組織に送れば成功率は9割以上、人の脆弱性を狙う

Verizonが毎年発表しているデータ侵害の分析調査の最新版によれば、セキュリティインシデントの92%は、9種類のサイバー攻撃パターンに分類できるという。 組織のデータ侵害事件の98%が外部から――Verizonが報告

組織のデータ侵害事件の98%が外部から――Verizonが報告

組織内部に起因するものは4%、パートナーなどに起因するものは1%未満に減少した。 組織のデータ侵害事件の98%が外部から――Verizonが報告

組織のデータ侵害事件の98%が外部から――Verizonが報告

組織内部に起因するものは4%、パートナーなどに起因するものは1%未満に減少した。- 「セキュリティの基本を徹底すれば被害は回避可能」――Verizonの報告書

企業のデータ侵害に関する最新の報告書によると、高度なセキュリティ対策がなければ回避できなかった事件は4%だった。  2008年のデータ漏えいは2億8500万件――Verizonが調査

2008年のデータ漏えいは2億8500万件――Verizonが調査

2008年に漏えいしたデータの件数が2004〜2007年の総数を上回っていることが分かった。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- VS Code拡張機能4件に重大な脆弱性 累計ダウンロード数は1.2億

- 「VPNをやめれば安全」というほど簡単じゃない 真の「脱」を達成するには

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- 「SaaSの死」論議の本質はどこにあるか? Salesforceの取り組みから探る

- AIに代替される人材の特徴は? 「2029年までに定型業務のみ人材の90%がAIに」

- 中国AI3社がClaudeに大規模蒸留 Anthropicが指摘する「重大なリスク」

- 生成AIを悪用か 世界55カ国で600台超のFortiGate侵害が発生

- 「身近な上司」を再現する専用ディープフェイク動画を作成 KnowBe4が新トレーニング

- なぜ予算を掛けてもセキュリティは強化できない? 調査で分かった3つの理由

- 富士通、開発の全工程をAIで自動化し「生産性100倍」 自社LLMのTakaneを活用