ランサムウェアが日本でブレークした理由と感染対策をふりかえる:これからも続く脅威(1/4 ページ)

最近のマルウェア動向で注目を集めた「ランサムウェア」ですが、感染攻撃の手口などからは日本で流行した理由の背景が見え隠れします。今後も続くと予想される脅威への対策について改めて確認してみましょう。

2015年後半から2016年前半の国内のマルウェア動向を振り返ると、コンピュータのデータを人質に金銭を要求する「ランサムウェア」が話題を集めました。ランサムウェア自体は、海外では何年も前から存在する脅威でしたが、日本で急速に感染や被害が広がったのはなぜでしょうか。その理由と感染対策のポイントを追ってみました。

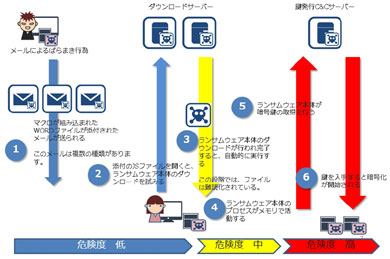

典型的なランサムウェアの手口をおさらいすると、まず攻撃者はコンピュータのユーザーを巧妙にだましてランサムウェアに感染させます。感染したランサムウェアは、ファイルを暗号化するなどの方法でコンピュータの機能やデータそのものを使えない状態に陥れ、これに慌てたユーザーに対し、「元に戻してほしければ金を支払え」と脅迫します。金銭を支払う方法には、ビットコインなど仮想通貨を指定するケースが多くみられます。

機密情報を盗み出すことが目的のマルウェアに比べて、ランサムウェアはその目的(金銭の支払い)を達成するために、ユーザーに自身の存在を示すことから分かりやすい脅威です。逆に機密情報を盗むマルウェアは、その存在が分かってしまうと目的を達成しにくくなるため自身の存在を隠します。この違いからランサムウェアの脅威を初めて目の当たりにしたというユーザーは多く、日本で一躍注目されるようになりました。

メール経由でマルウェア感染を狙う

マルウェアの感染経路は、Webサイトやメール、USBメモリなどさまざまですが、ランサムウェアに関してはメールを使うケースが多いようです。セキュリティソフト「ESET」を国内で展開するキヤノンITソリューションズのマルウェアラボ推進課長、石川堤一氏は「2016年2月以降はメールに添付されるダウンローダが大量に出回ったことで、ランサムウェア感染が急増したとみています」と指摘しています。

一般的にマルウェア感染攻撃では、攻撃者はいきなりマルウェア本体を相手に送り付けることはなく、先にマルウェアを送り込むためのダウンローダを使います。ダウンローダはファイルを外部から入手してコンピュータ上で実行するなどの機能しか持ちません。正規のアプリケーションの配布といった手段でよく利用されますが、攻撃者はマルウェアの配布にダウンローダを悪用します。攻撃ではユーザーがダウンローダを実行してしまうと、ダウンローダがマルウェア本体を攻撃者の用意するサーバなどから入手し、感染させるというステップを踏みます。

キヤノンITソリューションズの観測では、ランサムウェアを呼び込むダウンローダのタイプとして、主にVBA型とScript型の2つが使われました。

VBA型のダウンローダは、WordやExcel形式になりすましてファイルがメールに添付され、配信されます。メールの文中などには、ユーザーにOfficeのマクロ機能を有効にするよう求めるメッセージが記載されるケースもあります。ユーザーが攻撃と気付かないままマクロ機能を有効にしてしまうと、VBA型のダウンローダが実行され、マルウェアの本体がダウンロードされてしまいます。

一方、Script型のダウンローダでは、特にJavaScript(.js)が使われますが、中にはWindows Script File(.wsf)などOSに関連するファイルを使うケースも確認されました。メールに添付して送り付けるのはVBA型と同じですが、添付ファイルはzip形式やrar形式などの圧縮ファイルになっている場合が多いようです。これもユーザーが安易に圧縮ファイルを開いて中身のScriptを実行してしまうと、マルウェア本体がダウンロードされます。

なお、メールを使う以外の感染手法としては、改ざんされたWebサイトを使うケースもあります。この場合は、攻撃者がWebサイト内に不正なコードを予め埋め込むなどして改ざんし、そのWebサイトをユーザーが閲覧すると、不正コードがコンピュータに存在する脆弱性を突く形で実行され、ダウンローダやいきなりマルウェア本体が送り込まれます。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- Googleが「AI Threat Tracker」レポートを公開 Geminiを標的にした攻撃を確認

- シャドーAIエージェントを検出 Oktaが新機能「Agent Discovery」を発表

- SOMPOグループCEOをAIで再現 本人とのガチンコ対談で見えた「人間の役割」

- AIエージェント普及はリスクの転換点 OpenClawを例に防御ポイントを解説

- 「AI前提」の国家戦略と「思考停止」の現場 大半の企業で“何も起きない”未来を予見

- NTTデータ、仮想化基盤「Prossione Virtualization 2.0」発表 日立との協業の狙いは