PDFの仕様を悪用する攻撃の可能性、IPAとJPCERT/CCが注意喚起

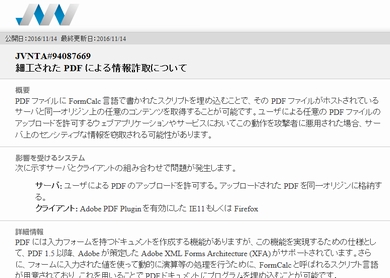

PDFにFormCalcで書かれたスクリプトを埋め込むことで、PDFがホストされているサーバと同一オリジン上の任意のコンテンツが取得できる仕様が悪用された場合、サーバ上の機密情報が窃取される可能性があるという。

情報処理推進機構とJPCERT コーディネーションセンターは11月14日、PDFファイルの仕様を悪用した攻撃によってサーバ上の機密情報が窃取される危険性への注意を呼び掛けた。一部のITベンダーも影響の有無などを公表している。

両機関がJVNで公表した情報によると、PDFでは入力フォームのあるドキュメントを作成する機能のために、PDF 1.5以降でAdobeが策定した「Adobe XML Forms Architecture」(XFA)をサポートする。また、PDFドキュメントにプログラムを埋め込むために、「FormCalc」を利用できる。

FormCalcには、コンテンツの取得やポスト、アップロードを可能にする「Get()」「Post()」「Put()」の関数があり、引数に指定されたURLからのコンテンツ取得や、引数に渡したデータを指定したURLにポストできる。PDFに埋め込まれたプログラムから、同一オリジン上のコンテンツをダウンロードしたり、異なるオリジンに対してポストしたりすることが可能という。

この動作はAdobe XFAの仕様であるものの、攻撃者がこの仕様を悪用して攻撃することにより、サーバ上の機密情報を取得されたり、攻撃者に不正なリクエストを送信され、アカウントの奪取やシステムの設定変更を行われたりする可能性がある。

攻撃は、サーバ側でユーザーによるPDFファイルのアップロードを許可し、アップロードされたPDFを同一オリジンに格納すること、また、クライアント側でAdobe PDF Plugin を有効にしたInternet Explorer 11(IE 11)もしくはFirefoxで使用していることが条件になる。

対策は、クライアント側ではIE 11もしくはFirefoxで有効にしているAdobe PDFのプラグインを無効化する。サーバ側ではPDFコンテンツを別のサンドボックス・ドメイン上に格納することだという。ただし、攻撃者がPDFを埋め込んだ場合は、HTTPレスポンスヘッダに「Content-Disposition: attachment」を付与しても無視され、有効な対策にはならないとしている。

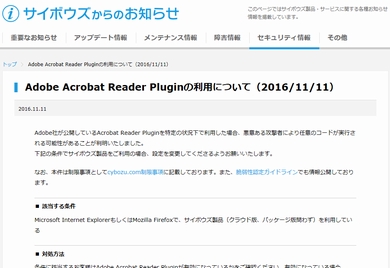

11月14日現在でサイボウズとBizMobileが影響を受ける製品があると報告。サイボウズは11日に同社サイトでこの問題に関する情報を公開していた。BizMobileは状況を調査中だとしている。

関連記事

Adobe、Flash Playerの更新版リリース 深刻な脆弱性を修正

Adobe、Flash Playerの更新版リリース 深刻な脆弱性を修正

Flash Playerの更新版では9件の脆弱性に対処した。悪用されれば攻撃者にコードを実行され、システムを制御される恐れがある。 Adobe、AcrobatやFlash Playerなどの更新版を一挙公開

Adobe、AcrobatやFlash Playerなどの更新版を一挙公開

事前に告知されたAdobe AcrobatとReaderに加え、Flash PlayerとCreative Cloud Desktop Applicationのセキュリティアップデートもリリースした。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- Googleが「AI Threat Tracker」レポートを公開 Geminiを標的にした攻撃を確認

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- シャドーAIエージェントを検出 Oktaが新機能「Agent Discovery」を発表

- SOMPOグループCEOをAIで再現 本人とのガチンコ対談で見えた「人間の役割」

- 「AI前提」の国家戦略と「思考停止」の現場 大半の企業で“何も起きない”未来を予見

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- AIエージェント普及はリスクの転換点 OpenClawを例に防御ポイントを解説