ネット接続機器を狙う攻撃に備えて――JPCERT/CCが注意喚起

インターネット接続機器へのマルウェア感染を狙ったとみられる攻撃が多数観測されており、長期休暇に備えた点検や対策を呼び掛けている。

JPCERT コーディネーションセンター(JPCERT/CC)は12月21日、インターネット接続機器におけるセキュリティ状況の確認や対策の実施を呼び掛けた。ネット接続機器へのマルウェア感染などを狙う攻撃が多数観測されているという。

JPCERT/CCによると攻撃は、監視カメラやストレージ機器、特定産業向けの組込み通信機器などのほか、ルータやデジタルビデオレコーダーなどを標的にしており、JPCERT/CCでは「Mirai」などのマルウェアに感染させたり、感染可能な機器を探索したりするパケットを継続的に観測している。

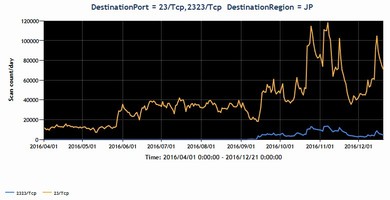

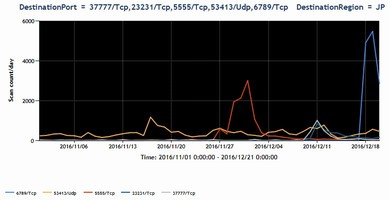

JPCERT/CCの定点観測システム「TSUBAME」では、例えば、Port23/TCPやPort2323/TCPに対する探索行為とみられるパケットが10月中旬以降、高い水準で観測されている。また、直近の観測では12月19日前後に6789/TCPに対するパケットが急増した。

これらのポートに対する通信をJPCERT/CCが分析した結果、バックドアを作成したり、別のマルウェアを転送して実行させたりするなどの攻撃活動が確認された。マルウェアは攻撃者のC&C(指令・制御サーバ)と通信するほか、telnetなど使った探索活動、HTTPやUDP、TCPベースのDoS(サービス妨害)攻撃を実行する機能を持つという。

こうした動向からJPCERT/CCは、企業や家庭を問わず、さまざまなネット接続機器が攻撃の危険性に晒されているとし、さらなる攻撃の踏み台に悪用されたり、情報窃取などの二次被害を防いだりする必要があると指摘。企業では長期休暇に備えて必要のない機器を停止し、家庭でもネット接続機器の状況を確認して対策を実行することを呼び掛けた。

JPCERT/CCが挙げる対策ポイントは次の4点。

1.機器がインターネットからアクセス可能かどうかを確認する

組織や自宅で使用する機器が意図せずインターネットからアクセスできる状態になっていないかを確認する。機器に意図せずグローバルIPアドレスが割り当てられている場合があり、ルータやファイアウォールなどで機器へのアクセスが制限されていることを確認する。また、ユニバーサルプラグアンドプレイ(UPnP)などの機能によってNAT環境下でもインターネットから到達可能な場合があり、注意が必要。インターネットからのアクセスが必要な場合は、特定のIPアドレスのみから接続を許可するように制限したり、VPNを使用したりするなどのアクセス制限の実施を検討してほしい。

2.適切なパスワードを設定する、および認証機能を有効にする

ネットワーク接続機器は、出荷時の初期設定で認証機能が無効になっていたり、製品共通のIDとパスワードが設定されていたりする場合がある。認証機能を有効にして、適切なパスワードを設定する。また、IDを確認して利用者が不明なIDの利用停止や削除も検討する。

3.ファームウェアのアップデートを実施する

観測状況から、攻撃者は既知のセキュリティ上の問題をしつように狙っているとみられる。脆弱性などが修正されたファームウェアへ確実に更新し、予期しない被害を回避するために定期的にアップデートの有無を確認する。

4.マルウェア感染の恐れがある場合の対処

マルウェアは機器のメモリ上に存在することがあり、機器をネットワークから分離して再起動させ、強固なパスワードへ変更した後にネットワークへ再接続する。なお、パスワードを変更せずに再接続したり、ファームウェアの更新することなく再接続したりすると、再びマルウェアに感染する可能性がある。

こうした作業では機器のマニュアルを参照したり、製品を設置した事業者に確認を行ったりすることも推奨されるとし、JPCERT/CCは機器のログを定期的に確認して、第三者が不正に使用した形跡がないかを確認することも重要だとアドバイスしている。

関連記事

Deutsche Telekomのルータで大規模障害、マルウェア「Mirai」が関与か

Deutsche Telekomのルータで大規模障害、マルウェア「Mirai」が関与か

Deutsche Telekom顧客のルータが外部からの攻撃を受けて障害に見舞われた。IoTマルウェア「Mirai」の関与が指摘されている。 「Mirai」ボットネットが国家を標的に、さらなる大規模攻撃の予兆か

「Mirai」ボットネットが国家を標的に、さらなる大規模攻撃の予兆か

「Miraiを操る者が1国のシステムに深刻な打撃を与えられることを見せつけたという点で、極めて憂慮すべき事態」と研究者は受け止めている。 DNSへの大規模DDoS攻撃、関与のIPアドレスは数千万と判明

DNSへの大規模DDoS攻撃、関与のIPアドレスは数千万と判明

TwitterやNetflixなどの大手サービスを相次いでダウンさせたのは、マルウェア「Mirai」に感染した機器による「何千万ものIPアドレスが絡む高度な分散攻撃」だった。 マルウェア「Mirai」に感染したIoT機器が急増、亜種も相次ぎ出現

マルウェア「Mirai」に感染したIoT機器が急増、亜種も相次ぎ出現

史上最大級のDDoS攻撃を引き起こしたマルウェア「Mirai」に感染するIoTデバイスが急増し、Miraiの亜種も次々に出現しているという。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- Googleが「AI Threat Tracker」レポートを公開 Geminiを標的にした攻撃を確認

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- シャドーAIエージェントを検出 Oktaが新機能「Agent Discovery」を発表

- SOMPOグループCEOをAIで再現 本人とのガチンコ対談で見えた「人間の役割」

- 「AI前提」の国家戦略と「思考停止」の現場 大半の企業で“何も起きない”未来を予見

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- AIエージェント普及はリスクの転換点 OpenClawを例に防御ポイントを解説