ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御:ITmedia Security Week 2025 秋 イベントレポート

ランサムウェア攻撃対策を講じているにもかかわらず、なぜ侵入を許してしまうのか。その答えは攻撃者の視点にある。ホワイトハッカーの知見を基に、対策の盲点と実効性を高めるための防御の考え方を解説する。

この記事は会員限定です。会員登録すると全てご覧いただけます。

「EDR」(エンドポイント脅威検知・対処)ツールを導入し、バックアップも取得している企業の間でも、ランサムウェア(身代金要求型マルウェア)による業務停止や情報漏えいが後を絶たない。最近のランサムウェア攻撃では、セキュリティツールの監視を避けたり、バックアップまで暗号化したりする手口が見つかっている。攻撃者は企業のセキュリティ対策の現状を熟知し、それを前提に作戦を組み立てているのだ。

攻撃者が防御側の実態を研究した上でランサムウェア攻撃を仕掛けているのであれば、防御側もまた、攻撃者がどのように思考し、行動しているのかを理解しなければならない。日立ソリューションズでチーフセキュリティアナリストを務め、ホワイトハッカーとして攻撃手法の分析と検証に携わってきた青山桃子氏は「攻撃の実態に合わせて、セキュリティ対策を再設計する必要がある」と指摘する。

本稿は青山氏の見解を基に、ランサムウェア攻撃などのサイバー攻撃の対策を、攻撃者の視点から再設計するための考え方を整理する。

本稿は、アイティメディアが主催したオンラインセミナー「ITmedia Security Week 2025 秋」(2025年11月25日〜12月1日)で、日立ソリューションズの青山桃子氏(チーフセキュリティアナリスト)が「攻撃者視点で再設計する次世代エンドポイント防御」というテーマで講演した内容を編集部で再構成したものです。

ランサムウェア攻撃は企業に深刻な影響を及ぼしている。警察庁サイバー警察局が2025年9月に発表した調査報告書「令和7年上半期におけるサイバー空間をめぐる脅威の情勢等について」によると、ランサムウェア攻撃の被害に遭った企業の半数弱は、復旧までに1カ月以上を要している。攻撃からの復旧にかかるコストが1億円以上に達した例もあった。

バックアップもEDRも破られる 従来型対策の限界とは

青山氏は「ランサムウェア攻撃が巧妙化した結果、従来型のセキュリティ対策が通用しなくなりつつある」と指摘する。企業がこれまでランサムウェア攻撃の対策として重宝してきた手段は、バックアップの取得だ。最近では攻撃者がバックアップも暗号化するようになり、先の警察庁の調査報告書によると、バックアップを取得していても8割以上の企業が復元できなかった。

EDRツールを突破するランサムウェア攻撃も現れている。侵入後の迅速な対処を支援するEDRツールは、ランサムウェア攻撃の対策として有効だ。だからこそ攻撃者はEDRツールを停止・無効化するツールを使ったり、標的企業のシステム内にもともと存在する正規ツールを悪用する「Living off the Land」(LotL)といった手口を駆使したりして、EDRツールによる監視を回避する。

攻撃者はAIさえもランサムウェア攻撃に生かし始めている。青山氏によると、例えば初期侵入の主要な手口であるフィッシングメールについて、生成AIを活用して文面を巧みに調整する例がある。こうしたフィッシングメールでは、従来よりもクリック率が高まる傾向にあり「50%を超える例もあります」と同氏は説明する。LLM(大規模言語モデル)を活用して、標的企業内のシステムに関する情報や既知の脆弱(ぜいじゃく)性データを解析し、攻撃に利用可能なプログラムを生成する試みも見られる。

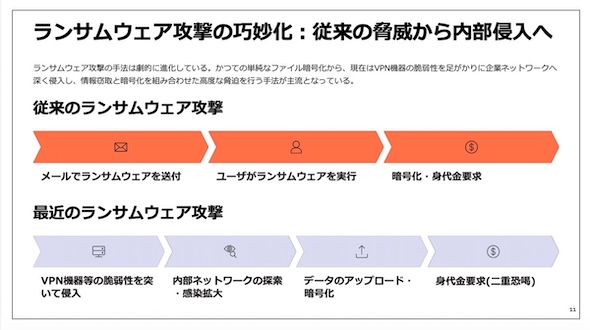

従来のランサムウェア攻撃は、電子メール経由で標的企業の従業員にマルウェアを実行させ、端末のデータを暗号化して身代金を要求する手口が中心だった。最近では、VPN(仮想プライベートネットワーク)機器などの境界機器の脆弱性を突いて標的企業のネットワークに侵入し、内部で感染を拡大させつつ、データを窃取・暗号化した上で身代金を要求する手口が主流となっている(図1)。

「サイバーキルチェーン」で理解するランサムウェア対策

攻撃者は、防御側がどのようなセキュリティ対策を講じているかを踏まえた上で、手口を組み立てる。こうした相手に対抗するには、単に防御の仕組みを増やすだけでは足りない。攻撃者が何を起点に侵入し、どのように活動範囲を広げ、どこで目的を達成しようとするのか――。そうした行動の流れを理解することが、実効性のあるランサムウェア対策の前提になる。

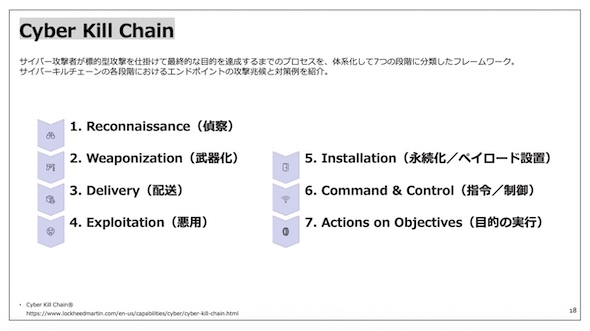

理解を助ける手掛かりとして青山氏が挙げるのが、サイバー攻撃の開始から攻撃者にとっての目的達成までの一連の動きを、7つのプロセスに整理した「サイバーキルチェーン」(Cyber Kill Chain)だ(図2)。これは航空宇宙・防衛大手Lockheed Martinが提唱した概念として知られ、サイバー攻撃を段階的に捉える手段として広く用いられている。ランサムウェア攻撃の進み方を段階ごとに把握する際にも有効だ。

サイバーキルチェーンにおける7つのプロセスについて、順を追って見ていこう。

1.Reconnaissance(偵察)

攻撃者が標的企業に関する情報を収集するプロセスを「Reconnaissance」(偵察)という。WebサイトやSNS(ソーシャルネットワーキングサービス)にある公開情報の調査に加えて、外部からシステムの公開状況を探る「ネットワークスキャン」や、従業員から情報を引き出す「ソーシャルエンジニアリング」などの手法を使う。

対策としては、攻撃者による事前調査があることを前提に、外部から得られる情報を最小限に抑えることが重要になる。ファイアウォールによるアクセス制御に加えて、不要なサービスの無効化やポートの閉鎖、最新のセキュリティパッチの適用といった対策の徹底が、攻撃者に侵入の足掛かりを与えないことにつながる。

2.Weaponization(武器化)

「Weaponization」(武器化)は、攻撃者が侵入に利用する「エクスプロイト」(ソフトウェアの脆弱性を突いて不正な処理を実行するプログラム)や、侵入後に不正を働くマルウェアを作成・準備するプロセスだ。このプロセスでは、攻撃者はこうした攻撃ツールを標的企業に送り込む準備を進める。

対策として有効なのが、許可したアプリケーションだけを実行可能にする、ホワイトリスト形式のアプリケーション実行制御だ。不審なプログラムや想定外の実行ファイルの起動を制限することで、攻撃者が持ち込んだ攻撃ツールの動作を防ぎやすくなる。

3.Delivery(配送)

武器化のプロセスで用意した攻撃ツールを、攻撃者が標的企業に送り込むプロセスを「Delivery」(配送)という。標的企業の端末や社内システムで攻撃ツールを実行させるために、攻撃者は複数の手口を駆使する。標的企業のエンドユーザーにファイルを開かせたり、リンクをクリックさせたりする手口に加えて、ソフトウェアの脆弱性を突いて自動的にダウンロードさせる手口もある。

有効な対策を講じるには、人と技術の両面を考慮することが欠かせない。従業員へのセキュリティ教育は、不審な添付ファイルやリンクを開かない行動を根付かせるのに役立つ。メールゲートウェイによる添付ファイル検査や「Microsoft Office」のマクロ無効化は、電子メール経由のマルウェア実行を抑える有効な手段だ。通信先を限定するホワイトリスト形式のアクセス制御に加え、悪意のあるWebサイトへの誘導などの不審な挙動を検知・制御できる「セキュアブラウザ」の利用も選択肢となる。

4.Exploitation(悪用)

「Exploitation」(悪用)は、攻撃ツールが動作を開始するプロセスだ。前のプロセスで攻撃者が送信した添付ファイルを、標的企業の従業員が開いたり、悪意のあるWebサイトにアクセスしたりした結果、攻撃ツールが実行に至る。

対策としては、マルウェアの侵入防止や既知の脅威の検知・駆除を担う「EPP」(Endpoint Protection Platform)ツールに加え、端末内の不審な振る舞いを検知・対処するEDRツール、複数のセキュリティ製品の検知情報を横断的に分析する「XDR」(Extended Detection and Response)ツールが役立つ。脆弱性を放置しないためのセキュリティパッチの適用や脆弱性診断も欠かせない。自社の外部公開資産を把握・管理する「ASM」(攻撃面管理)も、攻撃対象となり得る領域を減らす対策として有効だ。

5.Installation(永続化)

標的企業への侵入に成功した攻撃者が、外部から再侵入するための経路や内部で活動を続けるためのプログラムを、標的企業のシステム内に組み込むプロセスを「Installation」(永続化)という。バックドアや遠隔操作ツールの設置、不正な自動起動設定の追加などによって、攻撃者は標的企業のシステムに不正アクセスできる状態を維持しようとする。

対策としては、プログラムの不審な振る舞いを検知・対処するEDRツールやXDRツールの活用が重要になる。エンドユーザーやシステムに必要最小限の権限だけを与える「最小権限の原則」の徹底に加えて、システムファイルや設定の不正変更を検知する「改ざん検知」も有効だ。攻撃者に永続的なアクセス手段を確立させないことが、被害拡大の防止につながる。

6.Command & Control(指令/制御)

「Command & Control」(指令/制御)は、攻撃者の指令を受け取り、盗んだ情報を送り返す役割を担う「コマンド&コントロールサーバ」(C&Cサーバ)と攻撃ツールが通信することで、攻撃者が標的企業のシステムを遠隔操作するプロセスだ。このプロセスまで至ると、システムの制御は攻撃者の手に渡った状態になる。

このプロセスでは、EDRツールやXDRツールによる端末発の不審な通信や挙動の検知に加えて、ネットワークログの監視や「SIEM」(セキュリティ情報・イベント管理)によるログの相関分析が対策として有効だ。通信先を制限するWebフィルタリングなどのアクセス制御も、C&Cサーバとの通信遮断に役立つ。

7.Actions on Objectives(目的の実行)

最後のプロセスである「Actions on Objectives」(目的の実行)では、攻撃者は前のプロセスまでに確立させたアクセス経路を使って、情報窃取やデータの暗号化、システム停止などを実行する。ランサムウェア攻撃では、この段階で業務停止や情報漏えいといった実害が発生する。

対策として重要なのが、被害発生後の影響を抑える備えだ。EDRツールやXDRツールによる迅速な異常検知に加えて、重要データのバックアップや暗号化、バックアップから確実に復旧できる仕組みの整備が、被害の最小化に直結する。

求められるセキュリティ対策の再設計

ランサムウェア攻撃などのサイバー攻撃の巧妙化はこれまでも、これからも続くと考えられる。企業はこうした変化に合わせて、セキュリティ対策を見直し続けることが必要だ。見直しの際に必要なのは「サイバーレジリエンス」「多層防御」「セキュリティ対策におけるバランス」の3点だと青山氏は指摘する。

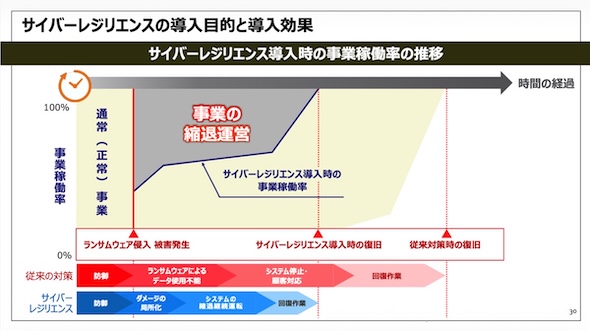

1.サイバーレジリエンス

サイバー攻撃そのものはなくならない。企業にとっては、攻撃を受けた際の被害をいかに最小化し、復旧時間を短縮するかが重要になる。そのために欠かせないのが、攻撃の発生を前提に、影響を抑えながら事業を立て直す力であるサイバーレジリエンスの強化だ。

サイバーレジリエンスは「予測力と抵抗力、回復力、適応力の4つの要素で構成されます」と青山氏は指摘する。これら4つの力を高めることで、サイバー攻撃を受けた際にも長期にわたって事業を停止せず、縮退運営を続けながら復旧を図ることが可能になる(図3)。

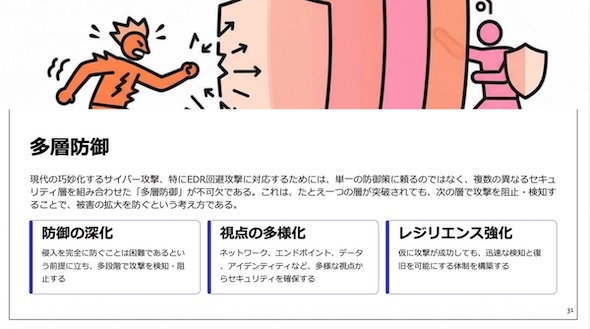

2.多層防御

多層防御とは、性質の異なる複数のセキュリティ対策を組み合わせて、サイバー攻撃による被害を抑える設計原則だ(図4)。ネットワークやエンドポイントといった領域ごとに対策を重ねることで、ある対策を突破されても、別の対策によって攻撃の進行を食い止め、他の領域への被害拡大を抑える。あらゆる攻撃を事前に防ぎ切ることが難しい以上、侵入を前提に影響範囲を限定し、早期に封じ込める多層防御が重要になる。

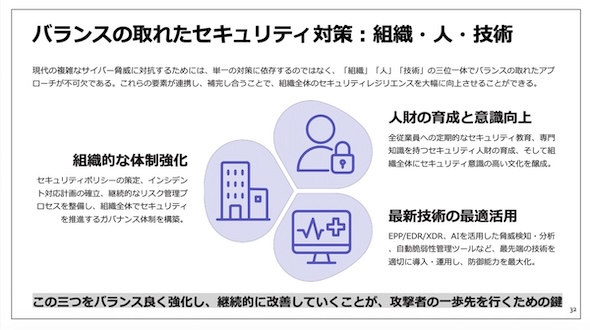

3.セキュリティ対策におけるバランス

「複雑化するサイバー攻撃に対抗するには、企業は『組織』『人』『技術』という3つの観点の対策をバランスよく強化し続けることが欠かせない」と青山氏は強調する。組織面ではセキュリティポリシーの整備やインシデント対処計画の策定を進め、人の面ではセキュリティ教育の徹底や専門人材の育成に取り組む。技術面では最新のセキュリティ技術の活用が有力な選択肢となる。それぞれを常に見直し、強化し続けることが、変化を続ける攻撃者に後れを取らず、強固なサイバーレジリエンスを保ち続けるための鍵になる。

サイバー攻撃は巧妙化が進み、従来型のセキュリティ対策だけでは被害を防ぎ切れなくなっている。企業は攻撃者の手法の変化を踏まえて、セキュリティ対策を見直し続けることが欠かせない。

具体策として重要になるのが、最小権限の原則の徹底や、セキュリティパッチの適時適用といった基本的な対策だ。手口が高度化しても、侵入や被害拡大の足掛かりとして攻撃者が悪用するのは、未修正の脆弱性や過剰な権限といった基本的な弱点であることが珍しくない。基本的な対策で、こうした基本的な弱点を確実につぶすことが、結果として高度な攻撃への耐性向上につながる。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 住信SBIネット銀行、勘定系システムのクラウド移行にDatadogを採用

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御