LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃:セキュリティニュースアラート

社長を装った電子メール経由でLINEに誘導する「CEO詐欺」が国内で急増している。AIによる自動化で企業規模を問わず大量送信されており、国内6000以上の組織に攻撃が仕掛けられているため注意が必要だ。

この記事は会員限定です。会員登録すると全てご覧いただけます。

トレンドマイクロは2026年2月6日、社長やCEOになりすました電子メールで従業員を「LINE」などの外部ツールに誘導する新たなビジネスメール詐欺(BEC)が、国内で急増していることを明らかにした。2025年12月上旬から検出が始まり、年明け以降も高水準が続いているという。

急増する社長なりすまし「CEO詐欺」 国内6000以上の組織に攻撃

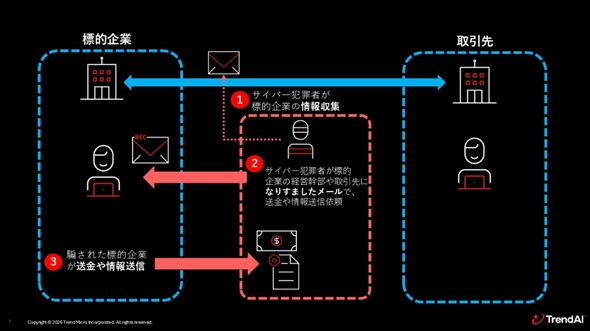

BECは経営層や決裁権限者を装い、不正送金を実行させる詐欺手口で、日本では2017年に航空会社が巨額被害を受けた事例で広く知られるようになった。近年はランサムウェアへの警戒が高まる中でも、BECは継続的な脅威となっている。トレンドマイクロ製品による検出数は2022年の約38万件から2024年には約50万件に増加した。

今回急増した手口は「CEO詐欺」と呼ばれ、社長名を表示した電子メールで業務連絡を装い、LINEグループの作成や参加用QRコード送付を求める点に特徴がある。電子メールでの文面を最小限に抑え、従来のメールセキュリティによる検知を回避する狙いがあるとみられる。実際の送信元はフリーメールやプロバイダーメールが使われ、表示名のみが社長名となっている例が多い。

病院や金融機関、IT企業、業界団体などが相次いでCEO詐欺に関する注意喚起を公表しており、報道では2025年12月中旬以降、東京都内で40社以上が攻撃を確認し、うち14社において総額約7億円の金銭被害が発生したとされる。

トレンドマイクロの調査によると、CEO詐欺メールは少なくとも国内6000以上の法人ドメインに送付され、検出の約8割は法人用製品で確認された。従業員数が数人規模から数万人規模まで、標的は幅広い。平日に集中して送信される傾向があり、業務時間中を狙った攻撃とみられる。

従来のBECは事前調査や継続的なやりとりが必要で、大企業が狙われやすかった。今回の手口では文面作成や送信の自動化が進み、企業規模を問わず大量送信されている点が特徴だ。社名が実在企業と微妙に異なる宛先や、表示名に簡体字中国語が混在する事例も確認されており、自動処理の過程で生じた誤りがそのまま送信された可能性がある。

調査によると、地域別では2025年11月頃に台湾への攻撃が先行し、同年12月中旬以降は日本への攻撃が増加した。アジア各国の法人も標的となっている。使用ソフトとして中国製メールツールが確認されているが、攻撃主体を特定できる情報は得られていない。

同社は対策として、送金業務の多重承認や従業員教育を含む組織的対応と、DMARC導入や不正メール検知技術を組み合わせた技術的対応の両立を呼びかけている。LINEなど外部ツールへの誘導を含む新手口を社内で共有し、早期発見につなげる重要性を強調した。

関連記事

Fortinet製品にCVSS 9.8の脆弱性 約328万件のインターネット上の資産に影響

Fortinet製品にCVSS 9.8の脆弱性 約328万件のインターネット上の資産に影響

Fortinet製品のFortiCloud SSOに認証回避の重大な脆弱性が見つかった。CVSSの評価は9.8、深刻度「緊急」(Critical)であり、攻撃者による悪用も確認されている。インターネットに公開されている約328万件の資産が影響を受けるという。 IPAが10大脅威2026年版を発表 行間から見えた“日本企業の弱点”

IPAが10大脅威2026年版を発表 行間から見えた“日本企業の弱点”

IPAが2026版「情報セキュリティ10大脅威」を公開しました。皆さんが気になる新しい脅威もランクインしています。ただ本当に注目してほしいのは脅威そのものではなく、これにどう対抗するかです。筆者流の10大脅威の読み方をお伝えします。 メールもURLも踏まない攻撃が始まった Geminiを乗っ取る恐怖のシナリオ

メールもURLも踏まない攻撃が始まった Geminiを乗っ取る恐怖のシナリオ

Gmailに届いた何気ないカレンダー招待を承諾しただけで、AIが“別人の指示”に従い始める──。LLMが業務に深く組み込まれた今、従来のサイバー攻撃とは異なる新たな侵入口が拡大している。その正体と実証された攻撃シナリオを追った。 なぜアスクルのランサム被害は長期化した? 報告書から見えたレジリエンスの穴

なぜアスクルのランサム被害は長期化した? 報告書から見えたレジリエンスの穴

ランサムウェア被害からの復旧が長期化する裏には、セキュリティ対策を講じるに当たってありがちな“ある勘違い”が関係していました。アスクルの被害事例をベースに認知バイアスの観点から問題を掘り下げます。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- なぜ日本のITエンジニアは優遇されない? 「世界給与ランキング」から見えた課題

- 年収1000万を超えるITエンジニアのキャリアは? 経験年数と転職回数の「相関関係」が明らかに

- 「年齢で落とされる」は6割超 シニアエンジニアが直面する採用の壁と本音

- 新たな基準になる? NSA、ゼロトラスト実装指針「ZIGs」のフェーズ1・2を公開

- 「2030年に生産性を語る人はいなくなる」 AI統合の先にあるシステム開発の新基準とは

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- Gartner、2026年のセキュリティトレンドを発表 6つの変化にどう対応する?

- 中国電力、RAGの限界に直面し“電力業務特化型LLM”の構築を開始 国産LLMを基盤に

- 長期記憶で能力を進化 Googleらが脆弱性解析を自動実行するLLMを提案

- 作業効率爆上がりでも不幸になる? 開発者を襲う「AIのパラドックス」とは