Petya亜種による世界サイバー攻撃、65カ国に拡大 会計ソフト更新の仕組みを悪用か

Microsoftは、ウクライナの会計ソフトの更新の仕組みが悪用され、同国から欧州に感染が広がったと推定している。

6月27日に発生した大規模サイバー攻撃は、これまでに65カ国にマルウェアの感染が広がったと伝えられている。米Microsoftやセキュリティ企業などは、ウクライナで使われている会計ソフトの更新の仕組みが悪用され、攻撃拡大の発端になったとの見方を示した。

ウクライナではチェルノブイリの放射線モニタシステムのほか、地下鉄などのインフラや、電力会社、銀行などにも影響が及んでいる。Microsoftによると、他にもベルギー、ブラジル、ドイツ、ロシア、米国など64カ国で感染が確認されているという。

セキュリティ情報サイトのKrebs on Securityは、ウクライナのサイバー警察からの情報として、同国の政府機関と取引のある企業が使っているM.E.Doc社の会計ソフト「MEDoc」のソフトウェア更新の仕組みが利用され、ウクライナから欧州に感染が広がったと伝えた。

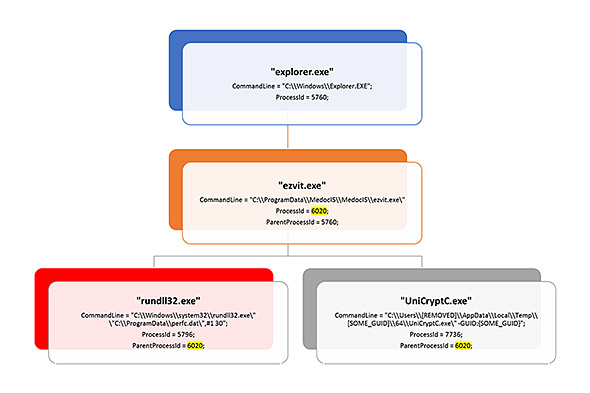

Microsoftも、今回のマルウェアの感染が、MEDocの正規の更新プロセスから始まったという証拠をつかんだと主張。MEDocのソフトウェア更新プロセス(EzVit.exe)が、グリニッジ標準時の6月27日午前10時半ごろ、今回の攻撃パターンと一致する不正なコマンドラインを実行していた痕跡があると指摘した。

これに対してM.E.DocはFacebookへの投稿で、そうした見方を否定しているという。

一方、Kaspersky Labの研究者は、ウクライナにあるバーフムト市のウェブサイトが改ざんされ、マルウェアを拡散させるための水飲み場攻撃に利用されたとの見方を明らかにした。

今回のマルウェアは、2016年に出現したランサムウェア「Petya」に似ているものの、さらに高度な機能を持っているとされ、「NotPetya」「Petrwrap」「GoldenEye」などの名称で呼ばれている。

Microsoftによると、同マルウェアは1台のマシンに感染すると、ネットワークを通じて他のマシンにも感染を拡大。そのための手口として、正規のネットワーク機能のほか、Windowsに存在していたServer Message Block (SMB)の既知の脆弱(ぜいじゃく)性を悪用する。

この脆弱性悪用の機能は、米国家安全保障局(NSA)から流出したとされるハッキングツール「EternalBlue」「EternalRomance」に実装されていたという。いずれの脆弱性も、3月に配信されたMicrosoftのセキュリティ更新プログラム「MS17-010」で修正されている。

Microsoftは今回の攻撃が発生した直後に、マルウェア対策製品の定義ファイルを更新し、「Windows Defender Antivirus」「Microsoft Security Essentials」などの製品向けに配信した。主要マルウェア対策ソフトメーカー各社も、それぞれの製品で新型マルウェアに対応している。

関連記事

世界で新手のランサムウェア攻撃が多発、重要インフラや大手企業も被害

世界で新手のランサムウェア攻撃が多発、重要インフラや大手企業も被害

ランサムウェア「Petya」の新しい亜種による大規模攻撃が発生。ウクライナを中心に、重要インフラがダウンするなどの大きな被害が出ている。 世界で攻撃多発のランサムウェア、WannaCryと同じNSAのハッキングツールを利用

世界で攻撃多発のランサムウェア、WannaCryと同じNSAのハッキングツールを利用

6月27日の世界同時攻撃に使われたランサムウェアは、5月に猛威を振るった「WannaCry」と同じハッキングツールを利用していた。 WannaCryは序章? NSAツールを悪用したマルウェアが相次ぎ出現

WannaCryは序章? NSAツールを悪用したマルウェアが相次ぎ出現

ネットワークワームの「EternalRocks」は、NSAのツールを長期的に悪用し、感染マシンを攻撃の発射台として利用する意図をもつ。 NSA関与の集団に狙われた組織、日本も多数 Shadow Brokersが新たなリーク

NSA関与の集団に狙われた組織、日本も多数 Shadow Brokersが新たなリーク

標的とされたホストのうち日本は41件を占め、中国の56件に次いで多かった。 「NSAのハッキングツール」新たに大量流出 Windowsの脆弱性悪用も

「NSAのハッキングツール」新たに大量流出 Windowsの脆弱性悪用も

Microsoftによると、ハッキングツールで悪用されていた脆弱(ぜいじゃく)性の大半はすでに修正されている。国際間の銀行決済に使われるSWIFTのシステムがNSAの標的になっていたとの情報もある。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- SMBC日興証券が「パスキー」で口座乗っ取り対策 約5カ月で実現したのはなぜ?

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- 日本IBMのAI戦略“3つの柱” 「制御できるAI」でレガシー資産をモダナイズ

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 人材水準を4段階で評価 「サイバー人材フレームワーク」案の意見公募を開始

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- 「身近な上司」を再現する専用ディープフェイク動画を作成 KnowBe4が新トレーニング

- 「AI前提」の国家戦略と「思考停止」の現場 大半の企業で“何も起きない”未来を予見

- 「英数・記号の混在」はもう古い NISTがパスワードポリシーの要件を刷新