Microsoft Exchangeに未解決の脆弱性、管理者特権獲得される恐れ:コンセプト実証ツールも公開

Exchangeのデフォルトの設定と組み合わせて悪用すれば、攻撃者がドメイン管理者特権を獲得できてしまう恐れがある。コンセプト実証ツールも公開されている。

米Microsoftの法人向けメールシステム「Microsoft Exchange」に未解決の脆弱性が発見され、米セキュリティ機関のCERT/CCが1月28日、セキュリティ情報を公開した。この問題をExchangeのデフォルトの設定と組み合わせて悪用されれば、リモートの攻撃者にExchangeサーバの特権を獲得される恐れもあるとして、管理者に警戒を促している。

CERT/CCのセキュリティ情報によると、Exchange 2013以降のバージョンにNTLM認証に関連した未解決の脆弱性が存在する。現時点でMicrosoftのパッチは公開されていない。

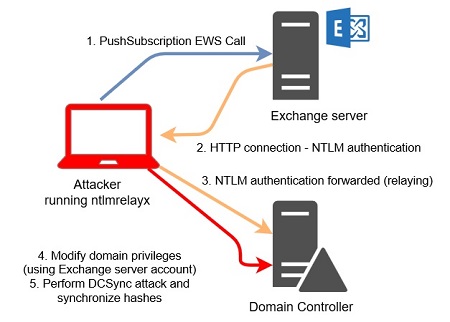

問題の一端は、デフォルトの設定でMicrosoft ExchangeがActive DirectoryのDomainオブジェクトに関して広範な特権を与えられていることに起因する。攻撃者は今回発覚した脆弱性を突いて、Exchangeサーバの特権を獲得することにより、脆弱性のあるExchangeサーバを含むドメインのDomain管理者特権を獲得できてしまう恐れがある。

今回の問題を報告したオランダのセキュリティ研究者Dirk-jan Mollema氏は、この攻撃を「PrivExchange」と命名し、コンセプト実証ツールを公開している。

米セキュリティ機関のSANS Internet Storm Centerによれば、特権を獲得した攻撃者はDomain Controllerから全てのパスワードをダンプしたり、他のユーザーになりすましてドメインを完全に乗っ取ることも可能になる。その影響は「とてつもなく大きい」とSANSは指摘、Exchangeの管理者に対し、対策を講じるよう呼び掛けている。

脆弱性はExchange 2013、2016、2019で確認され、攻撃は最新の更新プログラムを適用したExchangeに対しても通用するという。

研究者のブログやCERT/CC、SANSでは、それぞれ当面の緩和策を紹介している。

関連記事

Microsoft、月例更新プログラム公開 WindowsやEdgeに深刻な脆弱性

Microsoft、月例更新プログラム公開 WindowsやEdgeに深刻な脆弱性

1月の月例更新プログラムでは49件の脆弱性が修正された。このうち7件が「緊急」に分類されている。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- SOMPOグループCEOをAIで再現 本人とのガチンコ対談で見えた「人間の役割」

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- Googleが「AI Threat Tracker」レポートを公開 Geminiを標的にした攻撃を確認

- シャドーAIエージェントを検出 Oktaが新機能「Agent Discovery」を発表

- AIエージェント普及はリスクの転換点 OpenClawを例に防御ポイントを解説

- NTTデータ、仮想化基盤「Prossione Virtualization 2.0」発表 日立との協業の狙いは

- Apple、「macOS」や「iOS」に影響するゼロデイ脆弱性を修正 悪用確認済み