|

| |||||||||||||||||||||

最新記事

|

国内ビジネスケーススタディ分析

|

前回は、セキュリティ関連の予算やセキュリティ製品の導入目的などについて述べた。最終回となる今回は、具体的な取り組みに関して紹介する。ご自分の会社の状況と照らし合わせて、今後のセキュリティ対策の参考にしていただければと思う。

パスワード管理について

会社の業務システムやWebサイトを利用するときに、IDやパスワードを入力する場面に遭遇することは日常的である。多忙な業務に追われている方々にとって、パスワード入力は「面倒くさい」以外の何者でもないであろう。しかし、パスワードを盗まれたために大切な財産が失われるという事件は急増している。インターネットの普及により、このような被害にあう可能性は誰にも等しく存在する点に留意すべきであろう。一方でワンタイムパスワードやバイオメトリクス認証(指紋や静脈、虹彩などの個体差を利用した認証)を取り入れる積極的な企業も増えている。

企業におけるパスワード管理の実態を把握するために、社内にパスワードの運用ルールが設定されているかについて尋ねてみた。

この結果からわかるように、従業員数に比例して運用ルールを設定している企業の割合は増えているが、その割合は決して多いとは言えない。従業員数1000名以上の大企業でも、約半数は運用ルールを「社員任せ」にしているのが実態である。最近ではパスワードを破る手法も巧妙になっており、厳格な運用ルールの策定とシステム側でのフォローアップが重要と言える。

具体的なパスワード運用ルールには以下のようなものがある(( )内は設定する目的)。

- 最低文字数の設定(パスワードを複雑にする)

- 世代の管理(過去のパスワードを繰り返し使わせない)

- 有効期間の設定(定期的にパスワードを変更させる)

- パスワードロック(不正な侵入者の試みを排除する)

今回の調査では、「運用ルールを設定している」回答者に対し、これらの実施状況について尋ねているが、ここでは(1)の結果について考察する。

最低文字数を5〜9文字で設定している企業が65%と圧倒的に多い。ユーザーが比較的容易に記憶でき、かつ複雑といえる文字数はこの程度であろう。1〜4文字では不充分であるが、パスワードロックと組み合わせれば防御レベルを高めることは可能である。10文字以上の企業も10%程度あるが、この場合は恐らく「頭ではなく体(=指)」に覚えさせるしかないだろう。また、文字数は多くても「部門名」や「社員番号」など意味のある言葉の組み合わせでは推測が容易となり、防御レベルを高めることにはならないことに留意すべきである。同様に、パスワードを英数字だけで構成しているユーザは注意が必要である。特にWindowsの場合、UnixやLinuxと比べて暗号化アルゴリズムの脆弱性が高く、解読が容易であるとも言われている(関連記事)。記号も組み合わせたパスワードを設定させる運用ルールを定めるべきであろう。

ログの取得状況について

パスワード管理を的確に運用しても、外部からの不正侵入を完全に防ぐことはできない。しかし、ネットワークを構成する機器の“ログ”を監視することで不正アクセスをいち早く発見し、被害を最小限に抑えることはできる。また、ログ監視は内部者による犯行に対しても効果的である。

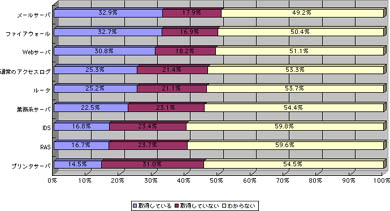

主なネットワーク関連機器でのログ取得状況を図表3に示した。メールサーバ、ファイアウォール、Webサーバなど、第三者からの直接的な窓口となるサーバや機器については3割程度の企業がログ取得している。問題は、IDS(不正侵入防止システム)やRAS(リモートアクセスサーバ)でのログ監視の割合が低いことである。

そもそもIDSではログ監視が主要な機能であり、それを怠っていては導入する意味がない。セキュリティ機器は、形式的な導入だけでなく適切に運用されることで初めて効果を発揮するのである。

また、社員の利便性を考えてRASでのパスワードチェックを甘くする企業も多いと聞く。これでは外部に対して社内システムを“丸裸”にしているのと同じである。確かにRASへ通じる電話番号を秘密にすれば良いという考え方はある。しかし、社員への教育が不徹底であると気軽に他人に教えられてしまう危険性がある。しかもひとたびRASからの侵入を許すとパスワードファイルを盗むなどの方法により、他のサーバへアクセスが容易になるため、他の機器以上の厳格な運用が必要である。

また、アンケート結果では半数以上が「わからない」と回答しているが、その多くは「取得していない」に含まれるとみられる。ログ監視はできれば毎日、少なくとも2〜3日に1回は実施することを推奨する。最近では、ログの監視や分析を専門に行う業者も増えており、社内での体制作りが困難な企業はこのような企業にアウトソーシングすることも検討してみたらいかがだろうか。

外部からの攻撃に対する対策(DoS攻撃)

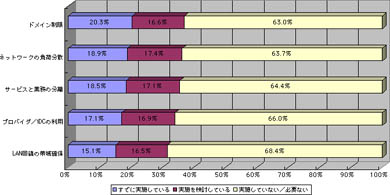

外部からの攻撃は不正侵入だけではない。Webサービスやメールサービスを停止させることで企業にダメージを与える攻撃もある。DoS攻撃(サービス不能攻撃)はその一般的な手法であり、大量のメールやデータを送りつけることでサービスの可用性を低下させることを目的としている。

DoS攻撃の脅威は、攻撃を受けてから対処することが困難な点にある。なぜなら、DoS攻撃を受けてしまうと一瞬にしてシステムが過負荷となり、制御することが困難になるからである。最悪の場合はシステムダウンに至る。DoS攻撃に対する対策には、予めサービスを受けられるドメイン(=ユーザの範囲)を制限する方法や、サービスと業務システムを分離して、業務に直接影響を受けないようにする方法などがある。

DoS攻撃の対策について見ると、全体の30%以上の企業がこれらの対策を「すでに実施している」「実施を検討している」ことがわかる。割合としては多いとは言えないが、今後は徐々に対策を実施する企業が増えると予想される。なお図には示していないが、企業規模別に見てみると、世に名前の知られやすい大企業ほど積極的に対策を実施しており、中小企業ではサービスを外部のプロバイダやデータセンタ(iDC)にアウトソーシングすることで対処する傾向にあることがわかった。

最後に

今回の連載を通じて、企業における情報セキュリティマネジメントについて一般論から具体的な実態まで紹介させていただいた。アンケート調査の一部を掲載したに過ぎないため、充分役に立つデータであったとは考えていないが、多くの企業では未だセキュリティマネジメントに積極的ではない状況であることは理解していただけたと思う。

不正アクセスや改ざんによる犯罪が漸増している今日では、情報システム部門や一部のリスク対策部門に任せるだけではなく、経営者から一般社員まで情報セキュリティについての意識を高めることが大切である。“後悔先に立たず”……現実に問題が発生する前に、経営者の方々にはセキュリティマネジメントの重要性を理解し、そのため体制づくりと予算確保をご承認いただきたい。一般社員の方々には面倒くさがらずに運用ルールに沿った行動を取っていただきたい。そして何よりもセキュリティマネジメントを主導される部門の方々には、強い意志を持って社内の啓発に取り組んでいただくことを切望する。

なお、弊社では今後もセキュリティマネジメントに関する調査を継続して実施していく予定である。内容にご興味のある方はぜひお問い合わせいただきたい。また、その際のアンケートや調査内容選定の参考とさせていただきたく、ご意見・ご要望についてもお知らせいただければ幸甚である。

Copyright (c) 2003 Inter Intelligence Inc. All Rights Reserved関連記事

[市川正紀,インターインテリジェンス]

サーベイチャンネルは、専門スタッフにより、企画・構成されています。入力頂いた内容は、ソフトバンク・アイティメディアの他、サーベイチャンネルコーディネータ、及び本記事執筆会社に提供されます。

|

||||

ITmediaはアイティメディア株式会社の登録商標です。