暴かれた「北朝鮮サイバー工作」の全貌 “偽メール”から始まる脅威:世界を読み解くニュース・サロン(3/5 ページ)

2014年に米国で発生した大規模サイバー攻撃の犯行メンバーとして、北朝鮮ハッカーが訴追。メールやSNSを悪用した犯行の詳細が明らかにされた。北朝鮮という「国家」によるサイバー工作の恐ろしさとは……

メールやSNSを活用 北朝鮮サイバー攻撃の全貌

FBIの訴状には、北朝鮮ハッカーがどのようにソニー・ピクチャーズやバングラデシュ中央銀行などを攻撃したと書かれているのか。日本の企業やビジネスパーソンも、この情報を知っておいて損はないだろう。というのも、こうした攻撃は日本にとっても対岸の火事ではないからだ。

ソニーハック(とその後のバングラデシュ、ワナクライも同様だが)では、北朝鮮サイバー工作は「偵察」から始まっている。

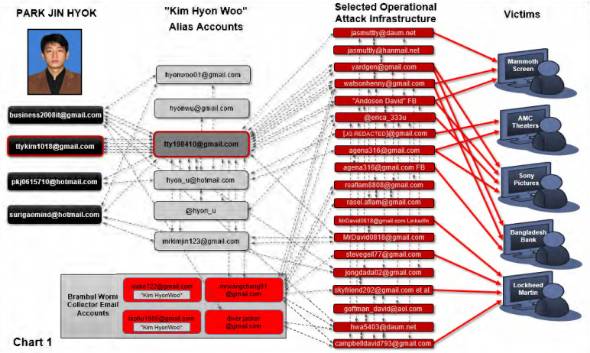

パクらは、「キム・ヒョンウー」のような偽名を使い、電子メールやFacebook、Twitterのアカウントなどを作成し、個人の情報が出ているネット上のサービス(ビジネスSNS「LinkedIn」など)を巡回するなどして徹底的にターゲット企業の職員たちの個人情報を拾い集める。

そして職員らにスピアフィッシング・メール(正当なメールに見せた標的型攻撃)を送り付ける。これは日本でも以前よりかなり問題視されている攻撃手法である。具体的には、パスワードを突破できる「Brambul」というマルウェアをターゲット企業のPCに感染させるために、標的型のメールなどを送り付けていた。そして、メールを受け取った側がリンクをクリックすると、結果的にパスワードを破られて侵入されてしまう。

さらにパクらは、Facebookも駆使していた。「あなたのアカウントが違うデバイスからアクセスされました」というメッセージを見たことがある人は多いだろうが、こうしたメールを偽造して本物そっくりにして送り付け、メッセージをクリックするとマルウェアに感染するという攻撃もあった。「グーグル・ドライブ」に関するメールを偽造して、本物そっくりの偽メールを送り付けていたケースも確認されている。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

あなたも「メール詐欺」に狙われているかもしれない

あなたも「メール詐欺」に狙われているかもしれない

ビジネスメール詐欺(BEC)が話題になっている。日本航空がBECでだまされ、約3億8000万円も支払うことに。「自分には関係ないでしょ」と思われているかもしれないが、実はそうでもないようで……。 北朝鮮の「生物兵器」は、どれほどの脅威なのか

北朝鮮の「生物兵器」は、どれほどの脅威なのか

北朝鮮が所有しているともいわれている「生物兵器」が、世界で改めてクローズアップされている。北朝鮮はどういった生物兵器を持っているのか。また、どのような脅威があるのか。改めて、見ると……。 世界的サイバー攻撃が「低レベル」なのは本当か

世界的サイバー攻撃が「低レベル」なのは本当か

世界規模のサイバー攻撃が大きく報じられている。ランサムウェアを使ったもので、感染するとすべてのファイルが利用できなくなるが、今回の攻撃……実は「レベルは高くない」といった声もある。どういう意味かというと……。 選挙ハッキングをしているのは「秘密結社」か

選挙ハッキングをしているのは「秘密結社」か

米国の大統領選で「ロシア政府がからんでいた」といった指摘があるが、イタリアでも大規模なサイバー攻撃が発覚している。2017年1月に容疑者が逮捕されたが、その背景に“秘密結社”の存在がちらついている。どういうことかというと……。 「ダークウェブ」への危機感、企業で広がり

「ダークウェブ」への危機感、企業で広がり

犯罪の温床とされる「ダークウェブ」に“ダイブ”する会社が相次いでいる。情報漏えいなどを懸念する企業からの依頼で調査しており、ネットの「闇の世界」への危機感が高まっているようだ。