第9回 内部情報漏えい対策の常識(後編):知ってるつもり?「セキュリティの常識」を再確認(3/3 ページ)

LanScopeや秘文は、本来別の目的を主として開発されていた製品を機能拡張して内部情報漏えい対策製品へと発展させたものだといえる。これに対して、最初から内部情報漏えい対策製品として開発された製品が、最近次々と発表されている。このタイプの製品は、まだ登場から日が浅く導入実績の面で見劣りするものの、専用に開発された製品であることの強みを生かし、多機能な設計のものが非常に多いように思える。

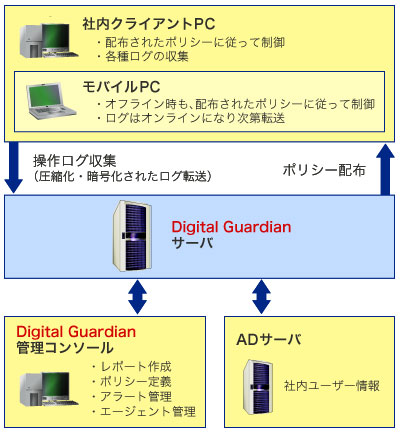

ここでは、このタイプの製品の一例として米Verdasysの「Digital Guardian」を紹介したい。この製品は米国の製品ではあるが、既に日本語化が行われており、比較的安心して導入できる製品だといえるのではないだろうか。

| ファイル操作制御 デバイス利用制御 アプリケーション操作制御 |

非常に柔軟な制御機能を備えている。XMLにより「サブシステム(*1)」「制御内容(発生イベント)」「アクション」「緊急度」「ユーザー/グループ」を組み合わせて、任意のポリシーを記述することができる。特に「アクション」については、ほかの製品では「禁止」「許可」のみであることが多いが、この製品では「許可」「通知」「警告」「警告(利用理由の入力要求)」「禁止」と細かい指定が可能だ |

|---|---|

| 暗号化機能 | ユーザーが利用するファイルの暗号化機能は備えていない |

| モバイル利用時の操作制御 | Digital Guardianサーバと通信できない場合でも、最後に同期したポリシーに沿ってクライアントソフトが制御を行う。モバイル利用中の操作ログは一時的にクライアントPCに暗号化して保管され、サーバとの同期がとれ次第サーバへ転送される |

| ログの採取 統計機能 |

非常に強力なログ統計機能を実装している。 単純な統計の作成だけでなく、階層化されたグラフィカルな統計データをクリックしていくことによって、問題となる通信や操作を探し当てる、問題解決の支援機能も持つ。ログデータの暗号化も行っており、ログの転送時および保存時(クライアントPCでの一時保存時も含む)の情報秘匿/改ざん防止を行っている。このため、ISMS認証基準などの認証取得を考えた場合において信用のおける監査証跡としても利用できる |

| 表3●Digital Guardianが備える内部情報漏えい対策機能 | |

(*1 サブシステムとは、制御対象となるオブジェクトを意味する。具体的には、ファイルシステム、ネットワーク、プリンタ、クリップボード、外部記憶媒体、アプリケーション が指定できる)

この製品は「多岐にわたる社内ユーザーの行動を柔軟に制御すること」「社内ユーザーの行動を(ログの暗号化などの対策によって)確実にログに残すこと」「ログを有効に活用すること」について特に配慮した、完成度の高い内部情報漏えい対策製品であるといえる。

製品の機能詳細や構成例については、VerdasysのWebサイトを確認してほしい。国内では、三井物産セキュアディレクションなどが取り扱っている。

実際に内部情報漏えい対策を行う際には、「社内クライアントPC環境の制御」を実施するだけで万全になるわけではない。紙媒体の情報の持ち出し対策をはじめとした物理的セキュリティ対策や、万が一情報漏えいが発生した際の対応体制の整備など、ほかに実施するべき対策もある。

しかしながら、本稿で紹介した対策を行うことは、内部情報漏えい対策の手始めとしては非常にリーズナブルに行えるものだと言えるのではないだろうか。これら対策が情報漏えい経路の多くをカバーできる対策であることは過去のデータから明らかであるし、将来的にも、情報インフラの進化(高速化・大容量化・多様化)が加速していくことは想像に難くなく、内部情報漏えい対策の一環として社内ユーザーの行動を制限する何らかの強制力または抑止力が必要とされることは疑う余地がないからだ。

繰り返しになるが、内部情報漏えい対策を行うために必要なのは「自社にとって何が重要なのか」「重要なものをどのようにして(どの程度)守るのか」を見極めることである。これらの見極めができて初めて、対策製品の選択が可能になるといえるだろう。自社のポリシーや情報インフラ事情をふまえた比較検討の上、自社に合った製品を(場合によっては複数製品を組み合わせて)導入していただきたい。

関連記事

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃