第15回 フリーツールで行うネットワーク脆弱性検査:知ってるつもり?「セキュリティの常識」を再確認(6/6 ページ)

スキャンが終了すると図19のようなWindowが表示され、検知した脆弱性情報が表示される。下の[Save report...]ボタンを押し、.nbe形式で保存した場合は、コマンドラインから「nessus -i <ファイル名>.nbe -o <ファイル名>.nbe.html」を実行することにより、html形式でレポートが作成される。

今回のNessusを使用した脆弱性スキャンにより、対象サーバで使用しているSSH、Bind、HTTP/HTTPSなどの脆弱性が検出された(図20)。

例えば、使用しているSSHではバージョン1.3及び1.5をサポートしており、それらのバージョンにはいくつか問題が発見されているため、警告を発している。現在、対象サーバで使用しているSSHのバージョンは「SSH-1.99 OpenSSH-3.4p1」であり、SSH-1.99のバージョンはSSH 2.xとSSH 1.xもサポートしているためにこのように出力されたと思われる。対応策として、OpenSSHの場合は、設定で「Protocol」を「2」のみに設定するよう勧めている(図20)。

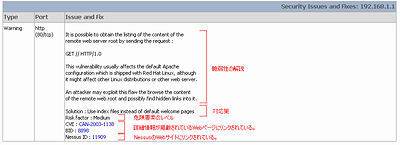

また、レポートの見方としては、Type(Vulnerability:脅威となる脆弱性を検出、Warning:脆弱性が発見されたが脅威となるものではない、Information:バナーなどから有用な情報を取得)、ポート/サービス、検出された脆弱性の簡単な解説がある(図21)。

脆弱性の解説の中にはCVEやBIDなどWebページにLinkされており、これをたどることでさらに詳細な脆弱性の情報や対応策を調査することができる。Typeが「Vulnerability」になっている緊急度の高いものは、早急に対応した方がいいだろう。ちなみに、レポートの各項目の一番下にあるNessusIDは、NessusのWebサイトにリンクされており、リンクされているページの「View the source code of this plugin here」をクリックすると、プラグインのソースコードを見ることができる。ソースコードを確認することで、何をもってNessusが脆弱性と判断したのか見ることができる。

また、Nessusだけに関わらず、検出した脆弱性が誤報の可能性もあるので、手動による検査や現在のバージョンで脆弱性があるのか再度確認する必要があるだろう。

以上、簡単にネットワークの脆弱性検査を紹介した。その他、上記以外に、検出した脆弱性に対して攻撃コードが公開されているのかなど、調査しなくてはいけない項目がまだある。しかし、まずはフリーのツールを使用して、自分が管理しているサーバやネットワークの弱点を把握し、攻撃者に隙を見せない運用をしていくことが大事だろう。

関連記事

- 第14回 Webアプリケーションセキュリティの常識

- 第13回 マネジメントから見た情報セキュリティ

- 第12回 イベントログの集中管理ツール「SIM」の常識

- 第11回 暗号技術の常識

- 第10回 仮想的に専用線環境を実現するVPNの常識

- 第9回 内部情報漏えい対策の常識(後編)

- 第8回 内部情報漏えい対策の常識(前編)

- 第7回 ウイルス・ワーム対策の常識(後編)

- 第6回 ウイルス・ワーム対策の常識(前編)

- 第5回 脆弱性検査ツールを知る

- 第4回 不正侵入に対抗するIDS/IPSの常識

- 第3回 ファイアウォールの常識

- 第2回 情報セキュリティ、基礎の基礎の概念を知る(続)

- 第1回 情報セキュリティ、基礎の基礎の概念を知る

- 知ってるつもり? 「セキュリティの常識」を再確認

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃