機能を拡張したNACは「コンプライアンスの観点からも重要」とCisco

シスコシステムズは先月、「Cisco Network Admission Control(NAC)」の機能拡張を行った。システムの保護という意味だけでなくコンプライアンスの観点からもNACは重要な役割を果たすという。

シスコシステムズは10月、「自己防衛型ネットワーク」という構想の下で提供している「Cisco Network Admission Control(NAC)」の機能を拡張することを発表した。

Cisco NACは、いわゆる検疫ネットワークシステムの1つに数えられる。ネットワークに接続されたマシンすべてについて、企業が定めているポリシーに適合しているかどうかを検査し、リスクが存在する場合は修正した上でアクセスを許可させる仕組みだ。

「ちょうど、風邪をひいて発熱している人物は、それ以上感染を広げないためオフィスへの入室を許さないようにするのと同じこと」と、米Ciscoのセキュリティテクノロジーグループ、マーケティングディレクターを務めるラッセル・ライス氏は説明する。

今回の機能拡張ではまず、Cisco側の対応機器が増えた。これまでCisco NACが利用できたのは、ルータ製品の一部とVPNゲートウェイの「VPN 3000」のみ。つまり、主にリモートアクセス時に玄関口で検査を行うという使い方が主体だった。

機能拡張により新たに、スイッチ製品の「Cisco Catalyst」と無線LANアクセスポイントがCisco NACに対応した。これにより「境界/リモートアクセス向けのソリューションに加え、LAN内部においても端末の検査とポリシー適用を行えるようになった」(ライス氏)。

Ciscoは、別の方法でもNACの適用領域を拡大していくという。これまで、NACによる検査を行うには、基本的に、端末側にエージェントソフトの「Cisco Trust Agent」(CTA)を導入する必要があった。

これに対し新たに、アプライアンス型の「Cisco Clean Access」を提供することにより、CTAを搭載していない端末についても検査とポリシーに基づく隔離、修正までを行えるようにする。既存のネットワークに大きく手を加えることなく、簡単に導入できる点がメリットだ。

一方、より大規模で複雑なシステムには、NACパートナープログラムに参加している企業の協力を得て、連携ソリューションを提供していく。具体的には、脆弱性検査システムを提供するQualysや資産管理ツールを提供するIBM Tivoli、Altirisといったベンダーと連携し、検査/監査結果とアクセスコントロールを連動させる仕組みだ。これにより、CTA非搭載のPCだけでなく、IP電話のようにエージェントの搭載が困難なPC以外の端末についても同様に検査を実施し、アクセス制御を施せるようにしていく。

「いったい誰がアクセスしており、その端末が危険なのかどうかを接続形式にかかわらず把握し、管理できるようにしていく」(ライス氏)。

ライス氏は、脆弱性が発見されてから実際の攻撃が発生するまでの時間がどんどん短くなっている現状を踏まえると、「人間の免疫と同じように、脅威や設定ミスを迅速に把握し、互いの状況を把握した上でシステム全体が協調して対応することが重要」と指摘。NACの仕組みを通じてそれを実現していきたいとした。今後はさらに「現在提供している、一般的なネットワークレベルのコントロールより一段高い、アプリケーションや統制レベルのコントロールに取り組んでいく」(ライス氏)。

同氏はまた「米企業改革法(SOX法)や日本の個人情報保護法など、さまざまな法規制によって、企業には、ポリシーを社内の隅々にまで適用させ、誰が何にアクセスできるかを制御する必要が生じている」とも。コンプライアンス上求められるログ管理や監査といった要求に対応するには、システムの可視化が必要だ。NACの仕組みはこうしたニーズにも対応するものだという。

「リスクを制御し、コンプライアンス対応のための内部統制を実現するという2つの観点からもNACの仕組みは重要」(ライス氏)

関連記事

- セキュリティ保護には「複数のテクノロジの組み合わせが重要」とCisco担当者

- シスコ、ネットワークの「オプション」ではなく「標準」でセキュリティを提供

- いよいよ動き出したシスコの検疫ネットワーク構想「NAC」

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- アサヒGHDがランサムウェア被害の調査報告書を公開 152万の個人情報が漏えいの恐れ

- SMBC日興証券が「パスキー」で口座乗っ取り対策 約5カ月で実現したのはなぜ?

- 日本IBMのAI戦略“3つの柱” 「制御できるAI」でレガシー資産をモダナイズ

- 関西電力が「AIファースト企業」化に本気 脱JTCを図る背景と全従業員“AI武装化”の全貌

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- 東海大学、ランサムウェア被害を報告 19万人超の個人情報が漏えい

- 保守の「脱・人月ビジネス」化は進むか それでも残る仕事は何か

- SOMPOグループCEOをAIで再現 本人とのガチンコ対談で見えた「人間の役割」

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

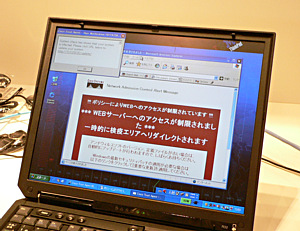

先月開催されたCiscoWave 2005の会場で紹介されたCisco NACのデモンストレーション

先月開催されたCiscoWave 2005の会場で紹介されたCisco NACのデモンストレーション ライス氏は、詳細こそ明らかにしなかったものの、Microsoftが提唱する「NAP」との相互接続性についても取り組んでいくと述べた

ライス氏は、詳細こそ明らかにしなかったものの、Microsoftが提唱する「NAP」との相互接続性についても取り組んでいくと述べた