どのように取るのか、そしてどう見るのか:「内部統制」に振り回されない賢いログ活用とは(2/2 ページ)

自作のアプリケーションについてログを取得することも重要だ。特に、どのユーザーが、いつ、どのような操作を行ったかという履歴を残しておくことは、とりわけ重要な情報を扱うシステムでは、トレーサビリティを確保する上で極めて重要である。

内部統制への対応の中では、アプリケーションそのものに業務の統制機能を持たせることも多くなる(アプリケーション統制)。このような場合では、たとえば各チェックポイントにおける自動チェックの結果をきちんと記録しておくべきだろう。これは、内部統制テストの際に、アプリケーションに組み込まれた統制が正しく動作していることの確認手段として使うこともできる。

また情報防衛/流出防止の観点からは、重要情報に対する検索実行や検索した件数、データの印刷やエクスポートの有無といった内容を記録しておこう。

自作のアプリケーションでは、こうしたログをファイルに書き出すのが一般的だが、もうひとひねりして、開発環境上に用意されているイベントログやsyslogへの出力サポート機能を利用して出力するのがよいかもしれない。これにより、ログの保存、管理を共通化することができ、ログ管理の省力化にもつながる。

また、ログの書式、内容を標準化することも重要だ。さまざまなアプリケーションからバラバラな書式で雑多なログが出力される、といった状況は避けたいところだ。自社で標準的なアプリケーション開発フレームワークを持っているのであれば、ログ書き出しの機能はその中に吸収しておいたほうがいいだろう。

ITガバナンスにもつながる、収集したログの活用法

ともすれば、ログはディスク容量ばかり食って使い道のない「お荷物」とみられがちだが、使い方次第では宝の山にもできる。

もちろん、そのためには、少なくとも必要な情報をログとして書き出させておくことが必要だ。しかし、定期的な分析によって、書き出された情報以上のものが得られることも少なくない。前回の記事でWebサーバのログの使われ方について書いたが、このような使い方は、ファイルサーバやリモートアクセスサーバから業務アプリケーションに至るまで、さまざまなログに応用できる。

セキュリティ的な視点からは少し離れるが、情報システムの利用状況や稼働状況をIT部門がきちんと掌握しておくことは重要なことだ。どんなユーザーが、アプリケーションのどのような機能を主に使っているのか、またその時間的な分布はどうか、システムの負荷状況はどうか……といった情報は、システムの安定的な運用にとって貴重である。

これによりIT部門は、IT投資が計画通りに活用できているかどうかを定性、定量の両面から確認できるし、そのことを経営層やユーザーに対し、説得力を持った形で報告できる。さらに、将来的な情報システム増強、改善計画の根拠として使用することもできる。

企業のITガバナンスが重視される今日、これはとても重要なことだ。普段、大量に蓄積されているログを、ぜひ、こうした視点からも活用していただきたい。

さて、セキュリティに立ち戻って考えると、このようなログによる日常的な状況掌握は、異常や不正の発見には必須だ。

たとえば、ある部門の1日の利用推移(例えば、主なアクセスは9時から20時ごろまでに集中している)がわかっていれば、それから外れた時間帯でのシステム利用(例えば、23時過ぎに大量のデータ検索がある)が「不審」であるということに気づくのは難しくない。それが、普段その部門ではあまり利用されない機能であったとしたらなおさらだ。

このような視点でログを見ると、その行間にあるさまざまななものが見えてくる。

ログを有効に活用するためには、それを整理し、チェックや集計を行うためのツールも不可欠だ。Webサーバやファイアウォール製品については、市販のログ解析ツールも多い。一方、ミドルウェアやOS、さらには独自のアプリケーションについては充実しているとは言えず、そのログを有効活用するためには、自分でツールを作らなければならないことが多いのが実情だ。

ログ解析のためのソフトウエアをスクラッチで作るのは、相当骨が折れる仕事だ。書式もまちまちなログに対して個別にツールを開発するのは現実的とはいえない。

筆者がよくやる方法は、ログをいったんPerlなどのスクリプトに読ませて、必要な項目を抜き出して整形し、CSVフォーマットで出力させることだ。こうしておけば、表計算ソフトやデータベースソフトに読み込んで集計処理ができる。これをさらにデータベース化し、必要な条件で検索、集計し、再度CSVにエクスポートしてから表計算ソフトを使ってグラフ化しレポートにすると、比較的少ない労力で見栄えの良いレポートを作成できる。ぜひ、試してみていただきたい。

また、最近ではログをリアルタイムで監視し、異常を発見できる汎用的なシステム(SIM: Security Information Managementシステム)も利用され始めている。ここでは詳しく述べないが、関連記事があるので参照していただきたい。

いずれにせよ、これからはログをお荷物としてとらえるのではなく、どうしたら有益な情報を得られるか、という積極的な視点で眺めることが重要だ。ログをひもとくおもしろさがわかったとき、あなたの会社のIT活用はまたひとつ、新たなステージへと進化することだろう。

本記事の関連コンテンツは、オンライン・ムック「『内部統制』に振り回されない賢いログ活用とは」でご覧になれます。

関連記事

- 特集:「内部統制」に振り回されない賢いログ活用とは

- SIMで企業のセキュリティを統合管理せよ(@IT)

- 「J-SOX時代のデジタル・フォレンジック」とは

- 特集:J-SOX法対策の死角となるか? IT統制の標的

- 特集:コンプライアンス時代をITで乗り切る5つのポイント

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

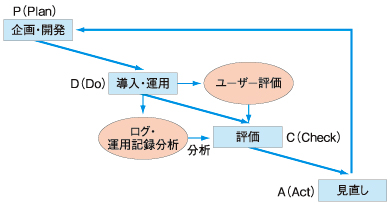

図5●ログを情報システムライフサイクルのステップに活用

図5●ログを情報システムライフサイクルのステップに活用 図6●ログから得られた「日常」から「非日常」を把握する

図6●ログから得られた「日常」から「非日常」を把握する