連鎖する「Webの脅威」は断ち切れるのか?:今、その正規サイトが危ない

電子メールに添付されたウイルス感染からWeb経由の感染へと進化した脅威は、より巧妙かつ悪質になってきた。現在の主流な攻撃手法や対策方法など、最新セキュリティ事情を追う。

最近、電子メール添付型のコンピュータウイルスを目にする機会が少なくなった。それだけ、ウイルス対策ソフトウェアなどのセキュリティ技術が向上しており、受信ボックスへ転送される前に排除するケースが増えたと考えられる。また、ユーザーのセキュリティ意識も少しずつだが向上しており、見知らぬメールアドレスに添付された不審なファイルを無警戒に開く人も減っている。

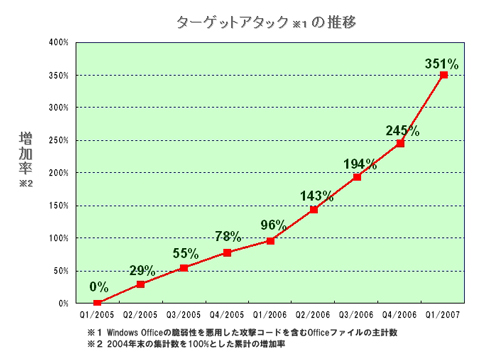

だが、セキュリティが向上すれば、攻撃者側の手口はさらに巧妙化する。特に最近の脅威として、Webページを閲覧するだけで感染するウイルスが増えている。実際トレンドマイクロによると、Webからの脅威は2004年末から毎年倍増しており、2007年初めには2004年末時点に比べて5.4倍も増加しているという(図1)。

Web感染は見えないところで始まっている

Webからの脅威は、例えば、次のようなパターンが見られる。

まず、正規サイトに見せかけたURLが記載された電子メールがクライアントPCに送信されてくる。そのリンク先をクリックしてWebページを開くと、読み込む際に自動で不正サイトへリダイレクトするスクリプトが起動したり、あらかじめ仕込まれたトロイの木馬などの不正プログラムがダウンロードされる。その結果、クライアントPCはウイルスに感染するというものだ。もちろん、電子メール経由だけでなく、不正侵入によって改ざんされたWebサイトを脆弱性のあるPCで閲覧した場合も、同様の感染が発生する。

問題は、従来のような添付型ウイルスのように、ユーザーがウイルス自体に働きかけて感染するのではない点だ。Webページを見るという日常的な行為の裏で、ユーザーの知らないうちにプログラムが起動し、感染してしまう。しかも、プログラムは通常のHTTP通信に紛れて80番ポートからダウンロードされるため、検出が非常に難しい。だからといって、インターネット(Web)が企業にとって必須のインフラとなった現在、80番ポートをファイアウォールなどで閉じて制御することもできない。

最近の事例では、2007年6月にイタリアで3000以上の正規Webサイトに影響を及ぼし、サイトの訪問者1万5000人近くを感染させた「HTML_IFRAME.CU」がある。PCは、以前ロシアのWebサイトで販売されていた不正プログラム作成キット「MPack」で作成した不正プログラムに感染していた。こうした大型の感染例は、ほかにも多数報告されており、対策は急を要している。

ボットネットなど組織化された攻撃が増加

さらに、感染はこれで終了するわけではない。例えば、従来はダウンロードされたプログラムがPC内の個人情報を探り出し、HTTP経由で外部に送信するだけと考えられてきた。しかし最近は、別の不正プログラムをひそかにダウンロードしたり、対策ソフトの検出を逃れるよう、自ら機能を拡張するために他コンポーネントを更新するようなウイルスも増えている。

こうしたWebからの脅威の背景には、ボット型ウイルスの台頭がある。ボット型ウイルスとは、悪意のある第三者がセキュリティ対策の不十分なPCなどに送りつけるマルウェア(悪意のあるプログラム)のこと。マルウェアに感染したPCは、外部から制御可能な「ボット」と化し、親玉の「ハーダー(Herder)」の命令に従って大量スパムを送信したり、個人情報などを盗み出すことに利用される。ボット化したPCは何十万台にもおよび、ハーダーを中心に1つのネットワークを形成する。これを「ボットネット」と呼ぶ。

ボットネットは、無関係のPC同士が連携して、特定のサーバをDoS(サービス妨害)攻撃したり、スパムを大量に送りつけて機能不全に陥れるなどの悪事を働く。さらに、PCそれぞれが役割分担し、ハーダーも複数配置されて冗長化するといった対策がとられるなど、ネットワークとしての安定性や拡張性が非常に高い。つまり、一度でも感染すれば、一次感染から二次感染、三次感染へとステップアップし、拡大するボットネットの一員に組み込まれる可能性があるというわけだ。

以上をまとめると、Webからの脅威にはライフサイクルがあると考えられる(図2)。

まず、攻撃側はどのような情報をターゲットにするか見定め、攻撃対象の選定や侵入経路の策定などの「情報収集」を行う。次に、マルウェアやフィッシングサイトなどを通じて各種ツールをダウンロードさせて「侵入/攻撃」を仕掛ける。侵入/攻撃に成功したら、侵入がばれないよう「証拠隠滅」を行い、第二次、第三次感染に向けた準備を開始する。そして、最終的に個人情報や機密情報を盗んで「目的達成」するという流れだ。これは常に循環し、新しい脅威の増殖を促す「連鎖」となっている。そして、この一連の連鎖の中で広く侵入の手段として利用されているのがWeb(HTTPポート80番)なのだ。

「フィルタリング+信頼度評価」による多層のアクセス制御を

では、こうしたWebからの脅威の連鎖は、どのように断ち切ることができるのか。一番の有効手段は、何らかの不正プログラムが隠されたWebサイトへアクセスできないようにすることだ。電子メールに記載されたURLも、URLのレベルでアクセス制御すれば感染の危険性を低下させることができる。

そのための有効な対策の1つが、「Webレピュテーション」だ。Webレピュテーションとは、Webサイトの「信頼度」を評価し、アクセスの有無を判断するための機能である。例えば、悪意のある行為に使用されるWebサイトには、作成年月日が新しい、頻繁にネームサーバやIPアドレスを変更しており安定性がないといった特徴がある。これは、悪意あるWebサイトとして検出されないようにするテクニックで、該当するWebサイトは往々にして不正利用の温床となっている。

こうしたポイントに基づいてWebサイトを評価し、怪しいと思われるものへはアクセス制御をかける。後は、実際に被害に遭ったサイトなどをブラックリストなどで登録するURLフィルタリングと連携させれば、マルチレイヤでのセキュリティ対策が実現し、より高い安全性を確保できるだろう。

トレンドマイクロでは、Webセキュリティ用のゲートウェイ向けアプライアンス「InterScan Web Security Appliance」の最新版や、中堅企業向けのゲートウェイアプライアンス製品である「InterScan Gateway Security Appliance 1.5」、企業向けエンドポイントセキュリティ製品の「ウイルスバスター コーポレートエディション8.0」にもこのWebレピュテーション機能を搭載している。同社は、今後リリースされる製品にも順次このWebレピュテーション機能を搭載していく予定だという。

「InterScan Web Security Appliance」(左)と、「InterScan Gateway Security Appliance 1.5」(右)

「InterScan Web Security Appliance」(左)と、「InterScan Gateway Security Appliance 1.5」(右)※クリックすると拡大表示します

また、トレンドマイクロでは世界各国15拠点に24時間365日体制で世界中のインターネットの脅威を監視する「TrendLab」を配置している。日本にも2007年初頭、リージョナルTrendLabが設立され、日本特有の攻撃パターンや対策などの研究を進め、ますます見えづらく複雑化する脅威に対抗する対応力と技術力の向上に努めているという。

巧妙化し、感染にすら気付かないWebからの脅威は、今後もさらに悪質化していくと考えられる。企業は従来のセキュリティ対策で不足している点を見直し、WebレピュテーションやURLフィルタリング、振る舞い分析など多段的なWeb防御技術の導入を具体的に検討する時期に来ているのではないだろうか。

関連記事

- ほとんどのユーザーがPCとネット利用に不安感――トレンドマイクロ

- ネットの脅威はメールからWebに――トレンドマイクロが新しい脅威に対抗するアプライアンス群

- 「危険はWebサイトから」、トレンドマイクロが企業向け対策ソフトの新版

- 変ぼうするサイバー犯罪の姿

- 機能満載、多彩な仕掛け、それがボットの姿

- 「ボットの脅威、知ってますか?」――IPAが効果的予防のポイント

- 「ネット犯罪の被害、30万円まで補償します」、トレンドマイクロが保険付きウイルスバスター限定版

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:トレンドマイクロ株式会社

企画:アイティメディア営業本部/制作:ITmedia エンタープライズ編集部/掲載内容有効期限:2007年12月11日