Webサイト改ざん攻撃の舞台裏、再び活発化の動きも(1/2 ページ)

世界的に猛威を振ったSQLインジェクション攻撃が、再び活発化の動きを見せている。「2007年からこの予兆があった」とラックは分析する。

Webサイトやデータベースの改ざんなどを可能にするSQLインジェクションの大規模な攻撃が3月11日発生した。セキュリティベンダーのラックは3月27日、この大規模攻撃に関する同社の分析結果を発表すると同時に、「攻撃再開の気配を見せている」と注意を呼びかけた。

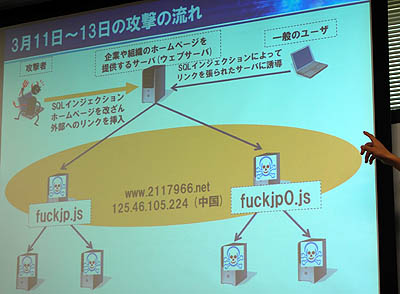

この攻撃は脆弱性を持つWebサイトに不正侵入して、サイト訪問者をマルウェアサイト感染へ誘導する細工を仕掛けるもの。改ざんされたWebサイトを閲覧するとマルウェアサイトに誘導され、不正なプログラムをダウンロードしたり、PC内の情報を盗み出したりするマルウェアに感染する恐れがある。

同社は3月11日深夜から、通常の70〜100倍にも上るSQLインジェクションの攻撃が観測されたとして注意喚起を発表した。国内の一般企業の一部では、この攻撃が原因とみられる不正改ざんが発見されている。

個人も標的に

ラックによれば、SQLインジェクションを利用する攻撃は2004年に初めて確認された。同社のセキュリティ監視センターJSOCが検知したSQLインジェクションは、2007年1月頃から急増している。チーフエバンジェリストの川口洋氏は、「大半の攻撃はサーバ内の情報を盗むことが目的だが、2007年以降は一般利用者のPC内の情報も狙いだした。今回の攻撃は、これが顕著に起きたケースだろう」と説明する。

川口氏によれば、今回の大規模攻撃となる予兆が2007年11月〜12月に確認された。攻撃元とみられるIPアドレス「125.46.105.224」は中国でホスティングされており、誘導先のマルウェア感染サイトのドメインは11月と12月では異なっていた。また、IPS/IDS(不正侵入検知/防止装置)では検出できないケースも見つかったという。

さらに、今年3月2日〜8日には2007年に観測されたIPアドレスによる小規模な攻撃を検知した。そして、3月11日深夜(日本時間)からまったく異なるIPアドレスで大規模攻撃が発生した。JSOCでは12日正午ごろに攻撃元のWebサイトが停止したことを確認し、一応の小康状態をみせたという。

3月11日からの攻撃では、改ざんされたWebサイトを閲覧すると、「www.2117966.net(編注:再開されたもようであり、閲覧しないようにしてください)」に接続され、「fuckjp.js」もしくは「fuckjp0.js」という不正ファイルがダウンロードされる仕組みになっていた。「確認できたのこの2種類だけだが、さらに多くの種類が存在するとみられ、引き続き警戒している」(川口氏)

閲覧者のPCに不正ファイルがダウンロードされた後も、さらに無数のマルウェアがダウンロードされるようになっている。この感染経由は無数に存在し、すべての経路を完全に特定するのはほぼ不可能だという。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- なぜ日本のITエンジニアは優遇されない? 「世界給与ランキング」から見えた課題

- 新たな基準になる? NSA、ゼロトラスト実装指針「ZIGs」のフェーズ1・2を公開

- 年収1000万を超えるITエンジニアのキャリアは? 経験年数と転職回数の「相関関係」が明らかに

- 「年齢で落とされる」は6割超 シニアエンジニアが直面する採用の壁と本音

- 長期記憶で能力を進化 Googleらが脆弱性解析を自動実行するLLMを提案

- Gartner、2026年のセキュリティトレンドを発表 6つの変化にどう対応する?

- 「2030年に生産性を語る人はいなくなる」 AI統合の先にあるシステム開発の新基準とは

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 作業効率爆上がりでも不幸になる? 開発者を襲う「AIのパラドックス」とは

- Active Directoryの心臓部を狙うNTDS.dit窃取攻撃の全貌とは?

SQLインジェクション攻撃からマルウェア感染までの仕組み

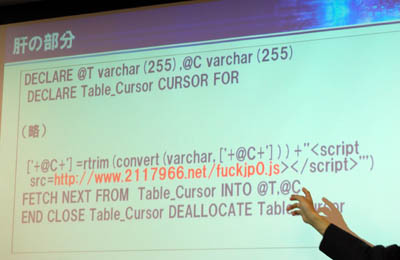

SQLインジェクション攻撃からマルウェア感染までの仕組み 改ざん時に挿入される、マルウェア感染サイトに誘導するスクリプト(編注:赤字のURLを閲覧しないようにしてください)

改ざん時に挿入される、マルウェア感染サイトに誘導するスクリプト(編注:赤字のURLを閲覧しないようにしてください)