DNSキャッシュ汚染問題の早期対応を、IPAが再び注意喚起:仕事納めまでに対処

7月に発覚したDNSプロトコルの脆弱性への対応が進んでいないとして、IPAはサーバ管理者やサイト運営者に早期対処を改めて呼び掛けている。

» 2008年12月19日 18時06分 公開

[ITmedia]

情報処理推進機構(IPA)は12月19日、Webサイト運営者やDNSサーバの管理者などにDNSキャッシュ汚染の脆弱性への早期対応を呼び掛けた。脆弱性の届出件数が通常よりも多い状況が続き、緊急の対策実施が必要だとしている。

DNSキャッシュ汚染の脆弱性は、DNSキャッシュサーバがDNSサーバに名前解決を行う際、DNSサーバの応答より速く偽のDNS情報をリゾルバに渡すことで、ユーザーをフィッシングサイトなどに誘導するもの。誘導先の偽サイトでは、クレジットカード番号などの個人情報が盗み取られたり、マルウェアに感染したりする可能性がある。

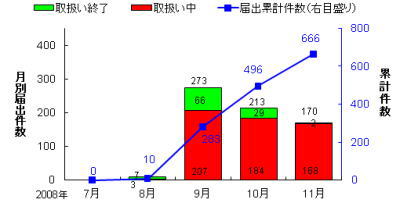

IPAによると、DNSキャッシュ汚染の脆弱性の届出件数は11月末までに累計で666件寄せられた。特に9月以降は月平均219件の届け出があり、その他のWebサイトの脆弱性の届け出件数に比べて2〜4倍近い傾向にある。届け出以降も対策を継続中のものが11月末で168件あり、サーバへのパッチ適用や設定変更を早期に実施すべきだとしている。

IPAは、DNSキャッシュ汚染の脆弱性の影響を受ける製品や脆弱性有無を確認する方法、対策方法をWeb上で公開している。特にDNSコンテンツサーバとDNSキャッシュサーバの機能を1台のサーバで兼ねている場合は、適切な設定を徹底してほしいと確認を促している。

関連記事

DNSキャッシュ汚染問題にみる脆弱性の公開と対処

DNSキャッシュ汚染問題にみる脆弱性の公開と対処

7〜8月かけてインターネットの世界に巻き起こった「DNSキャッシュ汚染」の問題。この問題を担当したセキュリティ研究者のダン・カミンスキー氏が、脆弱性公開と対処に関するプロセスを語った。 初夏にネームサーバ管理者を襲う「毒混入事件」

初夏にネームサーバ管理者を襲う「毒混入事件」

複数のDNSソフトウェアにおけるDNSキャッシュポイズニングの脆弱性について、改めて注意喚起が行われている。リソースレコードのTTLが極端に短いネームサーバの管理者は特に、すべてのネームサーバ管理者は週末を迎える前に再度チェックしておきたい。- BIND9のパッチ公開、DNSキャッシュポイズニング攻撃に対処

ISCはDNS攻撃に対する耐性を高める狙いでBINDのアップデートを公開したが、完全解決のためにDNSSECの早期導入を促している。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

SpecialPR

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 住信SBIネット銀行、勘定系システムのクラウド移行にDatadogを採用

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?

- なぜ、投資対効果が不透明でもAIに投資し続けるのか? 調査が明かす「皮肉な現実」

あなたにおすすめの記事PR

DNSキャッシュポイズニング脆弱性の届け出件数と対策状況

DNSキャッシュポイズニング脆弱性の届け出件数と対策状況