正規サイトの「弱み」でマルウェアに感染する時代:Webサイトにまつわるセキュリティ(1/2 ページ)

2008年は正規サイトを閲覧しただけでマルウェアに感染する報告が急増。今やインターネットの脅威の起点が正規サイトとなるケースが珍しくない。Webサイトを襲う脅威の現状とは?

従来、コンピュータユーザーがマルウェアに感染する経路は、ユーザー自らがアンダーグラウンドのWebサイトを閲覧する場合や、電子メールに添付されたファイルやリンクをクリックしてしまうというケースが大半を占めていた。しかし2008年以降は、ユーザーがマルウェアに感染する可能性があるWebサイトなどに接触しなくても感染してしまうという事態が世界規模で発生している。

なぜ正規サイトがきっかけに?

コンピュータユーザーにマルウェアを感染させようとする手口は、毎年進化し続けている。かつては1人のユーザーが感染すると、そのコンピュータからネットワークを通じて感染を広げることが主な傾向だった。近年はスパムメールや実在する組織などをかたった「フィッシングメール」によってユーザーをだまし、ソフトウェアの脆弱性を突いて感染を広げるマルウェアを添付するケースが主流となっていた。

このようにマルウェアの感染を狙う攻撃者たちは、次第にユーザーにとって身近な存在のアプリケーションを感染の糸口にしようとする試みを強め始めた。その背景には、ベンダーのサポート情報の充実化や、報道などによって感染手口がユーザーへすぐに知れわたるようになったこと、そして、インターネット利用に潜むマルウェアなどの脅威を多くのユーザーが理解するようになり、かつてのような手法では感染を広げられなくなったことが挙げられる。

ユーザーにとって身近なアプリケーションを標的にする攻撃者たちが次に狙いを付けたのが、一般企業や組織、公共機関などが提供する正規のWebサイトである。ほとんどのインターネットユーザーは、こうした正規サイトに対して何の疑いも抱くことなく日々訪れている。また、セキュリティ対策ツールも社会に認められた正規サイトに対する警戒活動をすることは少ない。こうした正規サイトに対する社会的な「信用」は、攻撃者たちにとって逆手に取ることができる格好の存在となった。

正規サイトとはいえ、人間の作り上げたものには必ずといっていいほど弱点が存在する。攻撃者たちが今まさに標的としているのは、社会的な信頼を受けた正規サイトに存在する脆弱性なのである。

正規サイトへの脆弱性攻撃

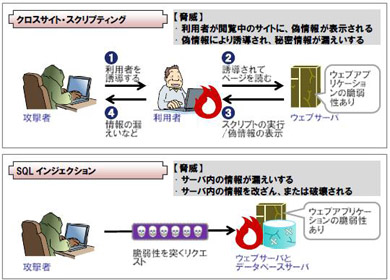

攻撃者たちが正規サイトを標的にする上で、現在最も狙われているのがSQLインジェクションの脆弱性だ。SQLインジェクションによる攻撃とは、Webサーバに対して不正なSQLコマンドによる文字列を入力することにより、Webサーバでおよびその背後で稼働するデータベースサーバの管理者機能を外部の人間が奪うものである。

SQLインジェクション攻撃は、2000年ごろからその存在が知られるようになった。攻撃者たちの当初の狙いはデータベースに格納されている機密情報そのものであり、情報を盗み出してアンダーグラウンド市場で転売し、利益を荒稼ぎすることが最終目的だったといわれている。

しかし、最近ではデータベースにある情報を盗み出すことよりも、HTMLを書き換えるといった行為が主体となった。SQLインジェクション攻撃によるWebサーバへのアクセスは、一般ユーザーからのアクセスと見分けるのが難しく、発見するにはアクセスログを入念に監視しなければならないなど、サイト運営者にとって負担が非常に大きい。

その結果、攻撃者たちはSQLインジェクションの脆弱性が存在する正規サイトへの不正侵入に成功すると、HTMLを操作して不正サイトにユーザーをリダイレクトさせる「IFRAME」タグなどのリンクを埋め込むなどの改ざん行為を働く。

改ざんの痕跡は、Webブラウザ上でわずかなドットの点でしか表われない場合が多く、ユーザーやサイト運営者が気付くのが非常に困難だ。Webブラウザでは正規サイトが表示されていても、バックグラウンドでは、不正なリンクで誘導されたマルウェアがインストールされる。ユーザーが1つでもマルウェアに感染すれば、後は攻撃者にとって意のままとなり、最初に感染したマルウェアが次々と異なるマルウェアを大量に呼び込んでしまう。これらのマルウェアには、ユーザーのコンピュータから個人情報を盗み出したり、ユーザーが意図しない機能を実行したりするものが多い。

攻撃者たちは、正規サイトの弱点を悪用することで効率的に感染コンピュータを増やせ、各コンピュータから収集した機密情報を転売して利益を手にできるようになる。さらには、多数の感染コンピュータを操作して別の攻撃を仕掛けるといったことも可能になる。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 住信SBIネット銀行、勘定系システムのクラウド移行にDatadogを採用

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?

- 3800超のWordPressサイトを改ざん 大規模マルウェア配布基盤が82カ国で暗躍

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

Webサイトに対する攻撃の例(IPA資料から)

Webサイトに対する攻撃の例(IPA資料から)