ランサムウェア被害続出で米政府が注意喚起、「身代金を払ってはダメ」

「支払いに応じたとしても、暗号化されたファイルが戻る保証はない。例えファイルの暗号が解除されても、マルウェアそのものが削除されたわけではない」とUS-CERTは指摘している。

コンピュータのファイルを人質に取って身代金を要求するランサムウェアが世界各地で横行している事態を受け、米国土安全保障省(DHS)とカナダのサイバーインシデント対策センター(CCIRC)が3月31日に警戒情報を出し、被害を防ぐためにユーザーが取るべき対策などについて助言した。

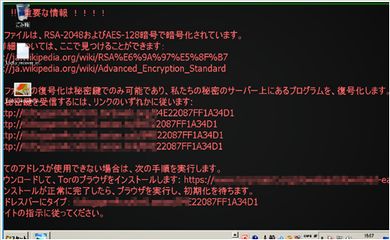

ランサムウェアは2016年に入って「Locky」「Samas」などの危険な亜種が個人や企業のコンピュータに感染を広げ、病院など医療機関の被害も相次いでいる。被害者は一般的に、200〜400ドル相当の身代金をビットコインなどの仮想通貨で支払うよう要求されているという。

感染は多くの場合、フィッシング詐欺メールに添付された不正なファイルをユーザーが開いたり、ユーザーが閲覧したWebサイトから知らないうちにマルウェアをダウンロードしてしまう「ドライブバイダウンロード」などが発端となる。

また、ソーシャルメディアを通じて感染したり、新手の手口として脆弱性のあるWebサーバが利用され、組織のネットワークに侵入される事例も確認されているという。

ランサムウェアは年々高度化が進み、2013年には感染先のコンピュータのファイルだけでなく共有ドライブやネットワークに接続しているドライブのファイルまで暗号化する亜種が出現。2016年に入ると米国やニュージーランド、ドイツの病院で破壊的なランサムウェアの被害が続出した。

こうした病院などに感染したランサムウェアのうち、「Locky」では詐欺メールに悪質なMicrosoft Office文書や圧縮ファイル(.rar、.zipなど)を添付する手口が使われ、マクロやJavaScriptファイルを利用してランサムウェアをダウンロードさせていた。

一方、やはり医療機関などが被害に遭った「Samas」は、脆弱性のあるWebサーバに侵入してランサムウェアのファイルをアップロードする手口で、組織のネットワークに感染を広げている。

US-CERTでは感染を防ぐために以下の対策を促している。

推奨されるランサムウェア対策

- 全ての重要情報についてデータバックアップと復旧の計画を立てる

- アプリケーションホワイトリスティングを使って不正なソフトウェアや無許可のプログラムの実行を防ぐ

- OSとソフトウェアにパッチを当て、常に最新の状態に保つ

- 最新のウイルス対策ソフトウェアを使用する

- ソフトウェアのインストールや実行に関するユーザーの権限を制限する

- メールの添付ファイルでマクロを有効にしない

- メールの不審なリンクはクリックしない

身代金については「支払いに応じたとしても、暗号化されたファイルが戻る保証はない。例えファイルの暗号が解除されても、マルウェアそのものが削除されたわけではない」と指摘し、支払いには応じないよう呼び掛けている。

関連記事

病院でランサムウェア感染被害が横行、診療にも支障

病院でランサムウェア感染被害が横行、診療にも支障

米国で病院のマルウェア感染被害が相次いでいる。主に病院を狙うマルウェアも出回っているという。 MBRを上書きする新手のランサムウェア出現、PCが使用不能に

MBRを上書きする新手のランサムウェア出現、PCが使用不能に

ファイルを暗号化して身代金を要求する一般的なマルウェアに対し、PetyaはHDDのMFTを暗号化してしまい、Windowsを含めてHDDの内容に一切アクセスできなくなるという。 新手のランサムウェア、日本語でAndroidユーザーに身代金要求

新手のランサムウェア、日本語でAndroidユーザーに身代金要求

ランサムウェア(身代金要求マルウェア)被害はPCだけでなくモバイル端末にもあるが、日本語でユーザーに身代金を要求するタイプが初めて確認された。 Macを狙うランサムウェア、正体が判明

Macを狙うランサムウェア、正体が判明

Mac OS Xを狙う初のランサムウェア「KeRanger」は、Linuxに感染するマルウェア「Linux.Encoder」とほとんど同じコードが使われていたことが分かった。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- NTTデータ、仮想化基盤「Prossione Virtualization 2.0」発表 日立との協業の狙いは

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- Apple、「macOS」や「iOS」に影響するゼロデイ脆弱性を修正 悪用確認済み

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- Gartner、2026年のセキュリティトレンドを発表 6つの変化にどう対応する?

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る