Windowsの脆弱性突くコード公開、米セキュリティ機関が注意喚起

Microsoft Windowsのショートカットファイル処理の脆弱(ぜいじゃく)性を突くコードが公開された。CERT/CCでは、Microsoftが6月に公開した更新プログラムの適用を促している。

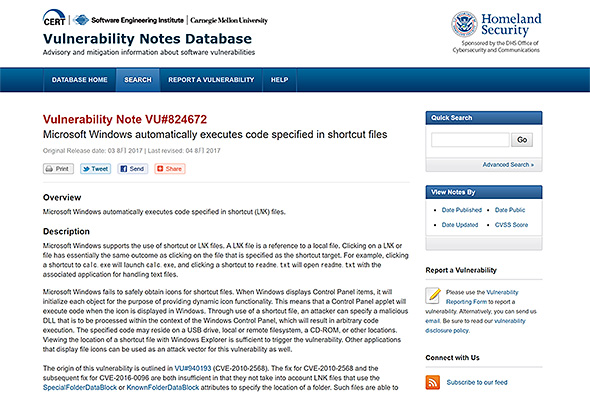

Microsoft Windowsのショートカットファイル処理に存在する脆弱(ぜいじゃく)性を突くコードが公開されたとして、米CERT/CCが8月4日付のセキュリティ情報で注意を促した。Microsoftは6月に公開した更新プログラムでこの問題に対処済み。CERT/CCでは更新プログラムの適用を促すとともに、回避策を紹介している。

CERT/CCによると、脆弱性は、Windowsで自動的に実行されるショートカット(LNK)ファイルの処理問題に起因する。Windowsではコントロールパネルの項目を表示する際、動的アイコン機能を提供する目的で各オブジェクトが初期化される。つまり、Windowsでそのアイコンが表示される際はコントロールパネルアプレットがコードを実行する。この仕組みを利用して、攻撃者が細工を施したショートカットファイルを表示させれば、Windowsコントロールパネルの文脈で任意のコードを実行できてしまう恐れがある。

指定されたコードは、USBドライブや、ローカルまたはリモートのファイルシステム、CD-ROMなどに置くことができ、Windows Explorerでショートカットファイルの場所を参照するだけで、脆弱性が誘発される。USBドライブの自動再生機能が悪用される可能性もある。

この問題は当初、2010年7月に指摘され、Microsoftが更新プログラムで対処したが、その時はLNKファイルのことを考慮していなかったため、完全には修正されていなかったという。

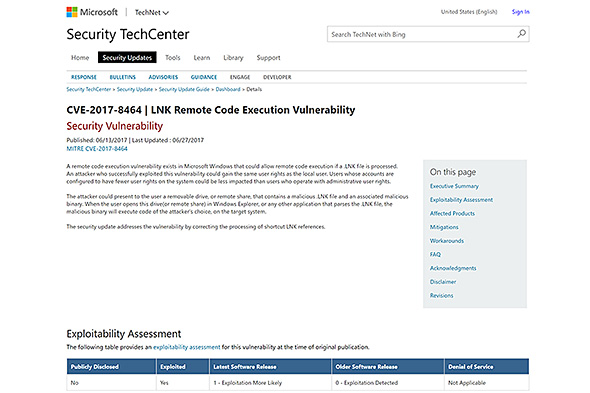

Microsoftは2017年6月13日に公開し、同月27日に更新したセキュリティ更新プログラムでこの問題を修正した(CVE-2017-8464)。CERT/CCでは、SMBトラフィックのブロックや、WebDAVの無効化といった対策を勧告している。

関連記事

Microsoft Edgeに深刻な脆弱性、Microsoftが新たに情報公開【訂正あり】

Microsoft Edgeに深刻な脆弱性、Microsoftが新たに情報公開【訂正あり】

この脆弱(ぜいじゃく)性を悪用すれば、攻撃者が細工を施したWebサイトをEdgeで閲覧するようユーザーを仕向けることによって、任意のコードを実行できてしまう恐れがある。 Microsoft、Outlookのセキュリティ更新プログラムを公開

Microsoft、Outlookのセキュリティ更新プログラムを公開

今回の更新プログラムでは、Outlookのメモリ破損の脆弱(ぜいじゃく)性と、セキュリティ機能バイパスの脆弱性、情報流出の脆弱性にそれぞれ対処した。 Microsoft、月例セキュリティ情報を公開 Windows Searchに脆弱性

Microsoft、月例セキュリティ情報を公開 Windows Searchに脆弱性

IEやWindows向けの更新プログラムは、多数が「緊急」に指定されている。Windows Searchに存在するリモートコード実行の脆弱(ぜいじゃく)性は、SMB経由でも悪用される恐れがある。 Microsoftのマルウェア対策エンジンにまた新たな脆弱性、更新プログラムで対処

Microsoftのマルウェア対策エンジンにまた新たな脆弱性、更新プログラムで対処

攻撃者が不正なファイルをWebサイトに仕込んだり、電子メールなどで送り付けたりする手口を使ってマルウェア対策エンジンにスキャンさせれば、システムを制御することも可能とされる。 Microsoft、マルウェア対策エンジンの重大な脆弱性を修正

Microsoft、マルウェア対策エンジンの重大な脆弱性を修正

MicrosoftがGoogleの研究者が「最悪」と評していたWindowsの脆弱(ぜいじゃく)性を修正した。同社が月例セキュリティ更新プログラム公開の前日にこうした対応を取るのは極めて異例。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散