猛威を振るうEmotet……これは単なる「種まき」だ? 辻伸弘氏の危惧する近未来:半径300メートルのIT(1/2 ページ)

JPCERTや複数のセキュリティベンダーから、マルウェア「Emotet」の注意喚起が発信されています。ひっそりと広まったマルウェアが他の攻撃の踏み台にされたら、どうなってしまうのでしょう? 辻伸弘氏が危惧する「刈り取り」とは。

2019年11月27日、JPCERTコーディネーションセンターから、「Emotet」と名付けられたマルウェアに関する注意喚起が公開されました。これと前後して、多くのセキュリティベンダーから「日本においてEmotetの活動が活発化している」という調査結果が公開されています。

【注意喚起】猛威をふるっているマルウェアEmotetの検知状況について | セキュリティ対策のラック

変化を続けるマルウェア「EMOTET」の被害が国内でも拡大 | トレンドマイクロ セキュリティブログ

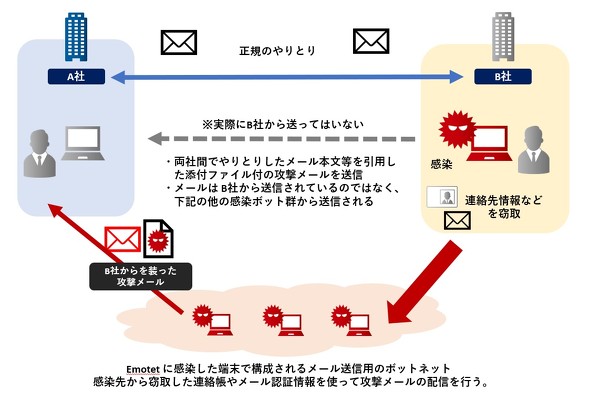

このEmotetが話題になっているのは、感染経路に「実在の人物になりすましたメールに添付された、悪意あるマクロが含まれるWordファイル」が利用されている点です。しかも、なりすましメールの本文に、正規のやり取とりの文面が引用されているのです。

不正なマクロによるマルウェア感染は、これまでも多数ありました。手口や被害が広く知られるにつれて、現場の警戒心も強まっています。しかし、正規のメールの文面が引用され、メールタイトルに「リマインダー」や「備考」といった文言が含まれていれば、違和感に気付けずに開封してしまう人は増えるでしょう。

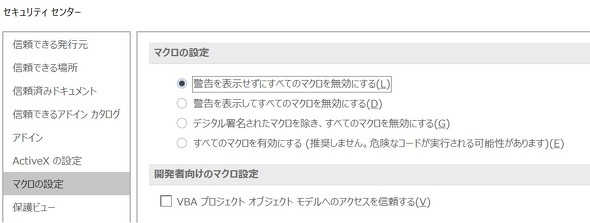

Emotet対策として考えられるのは、侵入経路をふさぐため「不正な添付ファイルを検知」しておくこと、開いてしまっても感染を防げるように、設定で「マクロを無効化」しておくこと、そして通常のマルウェア対策同様に、OSやアプリを常に最新の状態にしておくことです。

Wordマクロを使わないことが明らかならば、Microsoft Officeの「オプション」→「設定」→「セキュリティセンター」→「マクロの設定」で「警告を表示せずにすべてのマクロを無効にする」を選択

Wordマクロを使わないことが明らかならば、Microsoft Officeの「オプション」→「設定」→「セキュリティセンター」→「マクロの設定」で「警告を表示せずにすべてのマクロを無効にする」を選択Office ドキュメントのマクロを有効または無効にする - Office サポート

特定のマルウェアが話題になると、つい「◯◯対策」といった安易な対策をうたう情報を探してしまいがち。しかし今回に関しては、マクロの設定を見直しつつ、やはり基本、基礎となる対策の見直しをお勧めします。

……本当にこれでいいの? 辻さんに聞いてみた

……と、ここまで書いて、少々不安になってしまいました。そもそもEmotet自体は、今に始まったものではありません。かなり昔から活動していたものが、注意喚起によって突然注目を集めたにすぎないのです。

そこで先日もお話を伺った辻伸弘氏に、マクロ対策と基本のマルウェア対策で問題ないかを聞いてみたところ、「基本的なところはその通り。ただし数が多いので、検知をすり抜ける場合がある点と、盗んだ情報をもとになりすまして不審と思われない工夫をして攻撃してくるので注意すべき」とのことでした。

Emotetに関して、注意深く企業のお知らせを見ていると、多くの企業で「当社を名乗るなりすましメールにご注意ください」と書かれています。これこそが、Emotetによる一つの被害といえるでしょう。Emotetは、感染した端末からシステム情報を盗み出し、それを攻撃者が用意したC&Cサーバに送信するマルウェアです。つまりなりすまされた組織はEmotetに感染している可能性が高いということになります。辻氏も「リリースを出している企業が明言することは少ない」と前置きした上で「基本的には盗んだ情報をもとにメールをばらまいているはずなので注意が必要」と述べています。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- VS Code拡張機能4件に重大な脆弱性 累計ダウンロード数は1.2億

- 富士通、開発の全工程をAIで自動化し「生産性100倍」 自社LLMのTakaneを活用

- Chromiumにゼロデイ脆弱性 悪用コードが流通済みのため急ぎ対処を

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- 関西電力が「AIファースト企業」化に本気 脱JTCを図る背景と全従業員“AI武装化”の全貌

- SMBC日興証券が「パスキー」で口座乗っ取り対策 約5カ月で実現したのはなぜ?

- ドローンいらず? 飛行動画作成できる「Google Earth Studio」登場

- 「英数・記号の混在」はもう古い NISTがパスワードポリシーの要件を刷新

- アサヒGHDがランサムウェア被害の調査報告書を公開 152万の個人情報が漏えいの恐れ

- そのセキュリティ業務、自前と外注のどちらが正解? 勘に頼らない判断のこつ