脅威ハンティングのプロが語る、6つの“残念な”セキュリティ事例:CODE BLUE 2022レポート(2/2 ページ)

まずはここから始めよう 徹底すべき7つの基本

ワイラー氏は上述したネットワークの確認を含めた“基本の徹底”をあらためて推奨し、7つのポイントについて解説した。

まずはログだ。ワイラー氏は「一番の根本はログです。ログは何十年にもわたって絶対的な基準でしたし、今後もそうでしょう」と話し、可能な限り全てのログを取得することを勧める。このとき、別々のシステムにログを保存するのではなく統合し、常に確認可能な状態にしておくことが重要だ。

2つ目はネットワーク監視だ。フルパケットキャプチャーがあれば監視カメラの役割を果たし、万が一侵害に見舞われたとしても、「何が漏れたのか」を明らかにしてくれる。ワイラー氏は「コストがかかるから」といってビルに監視カメラを取付けないオーナーがいないのと同じように、ネットワークについてもパケットキャプチャーで監視すべきだと述べる。ただし相応のコストがかかることも事実であり「最初は小さく始めて、価値が分かってきたら拡大すればいいでしょう」と語る。

3つ目はエンドポイントだ。どのアプリケーションが誰によって導入されて、どのように使用されているか、スケジュールされているタスクは何かなど、エンドポイントで起きていることを把握することには非常に大きな意味がある。ワイラー氏は「可能であれば、エンドポイントに送られるものをサンドボックスに投げ込んで挙動を把握することが望ましい」と話す。

4つ目は脅威インテリジェンスだ。ワイラー氏は「脅威インテリジェンスは極めて重要ですが、価値あるものでなくてはなりません。単なるIPアドレスやホスト名、ファイルハッシュのフィードを脅威インテリジェンスと呼ぶのは正しくありません。ある専門家は『IoC(痕跡情報)はセキュリティジャンクフードだ』と言っていました。何かやった気にさせてくれますが、実際には何も意味を成していないことに気付く、という意味です」と指摘する。

脅威インテリジェンスが発見したサイバー攻撃者の攻撃パターンや特徴であるTTPs(Tactics Techniques and Procedures)を活用する際には、業界ごとに「誰が一番攻撃を仕掛けてくる可能性が高いか」を考慮することだ。全ての脅威アクターについて検討していてはきりがない。

ワイラー氏は「東京で、竜巻のように発生確率が低いものの予防に多額の予算を講じることはないと思いますが、地震であれば話は違います。同様に、攻撃の可能性が高いものに対して投資すべきです」と話し、どの脅威アクターが攻撃してくる可能性を高いか理解した上で、TTPsや攻撃キャンペーンを理解することがリスク軽減に役立つとした。

加えて、ワイラー氏は今やオープンソースも含めて数多くの脅威インテリジェンスが存在し、重複する内容も多いことに触れて「自分でキュレーションできない場合は、外部にヘルプを求めるべき」と提案する。内部でセキュリティ人材を育てるのが難しい場合は、マネージドサービスプロバイダーなど外部のパートナーに支援を仰ぐのは悪いことではない。その分負担を減らして浮いた時間やリソースを他のことに活用すればいい。

5つ目は脅威ハンティングだ。脅威ハンティングは、システムに潜んでいる可能性がある脅威を見つけ出す取り組みだが「本当に環境内にアタッカーが潜んでいたら、この行動が彼らにヒントを与えることにもなります」とワイラー氏は指摘する。サイバー攻撃者を見つけることだけを脅威ハンティングの目的にするのではなく、「侵害を可能にする要素」を見つけ出し、攻撃の可能性を減らすものと位置付けるべきだ。

6つ目は自動化だ。「多くのセキュリティカンファレンスで言われていることの逆を言うようですが、全てを自動化して楽になることないです」とワイラー氏は述べた。何かボタンをクリックしたらセキュリティが手に入る、というような安易なものではない、というわけだ。ただしプレイブックを作成し、さまざまなデバイスからデータを収集して統合することで、アクションにつながるデータを手に入れることは可能だ。「ノイズに気を取られることなく、より重要なことに集中できるようになります」(ワイラー氏)

最後のポイントはレッドチーム演習だ。問題点を洗い出すには、ツールによる脆弱性スキャンにはじまり、ペネトレーションテストや攻撃者の挙動をまねて脆弱なポイントとリスクを特定するレッドチームに至るまでさまざまな手法がある。レッドチームに関しては、漠然と専門家を招くのではなく、具体的な目標を設定して取り組むことがポイントだ。

セキュリティは「繰り返し」によって成り立つ

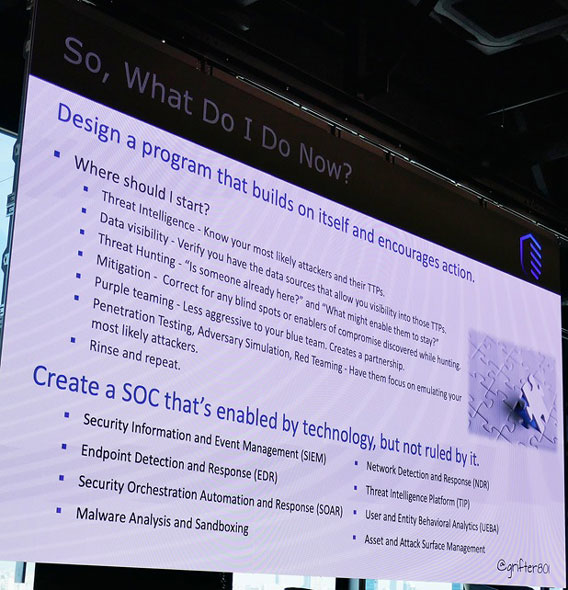

ワイラー氏は7つのポイントを紹介し、最後にセキュリティ対策に取り組む上で「どこから始めればいいのか」という最もよくある質問への答えとして「脅威インテリジェンスでサイバー攻撃者やその攻撃手法を知ること」だと話す。

「自社を狙う相手とその攻撃手法が分かれば、それを見つけるのに必要なデータ、具体的にはログやパケットキャプチャー、エンドポイントの情報があるかどうか、可視性を確保できているかどうかを確認します。もし足りなければ、経営層に対して『こういう攻撃者がここに攻撃を仕掛けてくるが、ここに盲点がある』と具体的に説明し、必要な予算を確保していくべきでしょう。データがそろえば脅威ハンティングを実行し、サイバー攻撃者に潜伏を許しかねない要素を探していきます。『私の経験上、何も見つからなかったということはありません。必ず何かが見つかります』。これが分かってはじめて、サイバー攻撃者の侵入を困難にする対策を取る、という順番になります」(ワイラー氏)

一連のセキュリティ対策を進める際には、いきなりレッドチームから始めないことが重要だ。その代わりに、レッドチームとブルーチームを同じテーブルにそろえ、「こうした攻撃を実行した場合、どのようなアラートが出るだろうか」とディスカッションするパープルチーミング演習を実施することで、関係性を構築して互いに協力しながらどう防御していくかを見つけ出せるはずだ。

もう1つのポイントはサイクルを繰り返すことだ。データソースを確認して脅威ハンティングを実行し、その結果に基づいてリスクに手を打って効果を確認し、再びデータソースを確認する……というプロセスを繰り返すべきだ。「セキュリティは繰り返しで成り立っています」(ワイラー氏)

ワイラー氏は最後に「ツールに頼り、ツールが全てを解決してくれると期待するのは間違いだが、同時にツールは重要なテクノロジーであり、違いを生み出すことができるという点も忘れないでほしい。ツールに使われるのではなく、ツールを使うことがポイントです」と締めくくった。

関連記事

“脆弱性対策はサボったら負け” リソース不足の組織がやるべき“基本のき”

“脆弱性対策はサボったら負け” リソース不足の組織がやるべき“基本のき”

先日、OpenSSLのセキュリティアップデートが予告され、大きな話題を集めましたが、読者の皆さんはしっかりと対応できたでしょうか。しかし、今回以外にも脆弱性は日々見つかるもの。“全部は対処できない”という組織は何から始めればいいのでしょうか。 大阪急性期・総合医療センターへのランサムウェア攻撃、給食委託事業者通じて侵入か

大阪急性期・総合医療センターへのランサムウェア攻撃、給食委託事業者通じて侵入か

大阪急性期・総合医療センターが会見を開き、ランサムウェア攻撃による電子カルテシステムの障害について続報を発表した。同会見でランサムウェアの侵入経路と病院基幹システムの復旧めどが明らかになった。 気付かないうちに電話番号を盗まれる「SIMスワップ」が日本で本格化? 対策を考える【訂正あり】

気付かないうちに電話番号を盗まれる「SIMスワップ」が日本で本格化? 対策を考える【訂正あり】

欧米で流行していた「SIMスワップ」というサイバー攻撃手法が日本でも流行の兆しをみせています。そもそもSIMスワップとは何か。なぜこのサイバー攻撃に注意すべきなのかを筆者が解説します。 誰かが「安全」といえば信じるの? “分かりやすい”セキュリティ対策の落とし穴

誰かが「安全」といえば信じるの? “分かりやすい”セキュリティ対策の落とし穴

セキュリティ脅威が活発化する今、偽のWebサイトやフィッシングメールを見破る方法などがSNSで拡散されるケースがあります。確かにこうした一目で判断できる基準があればいいのですが、現実はそう簡単にはいきません。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

ワイラー氏が挙げたセキュリティ対策のポイント(出典:会場で筆者が撮影)

ワイラー氏が挙げたセキュリティ対策のポイント(出典:会場で筆者が撮影)