「よし、ウチもDXでECやるぞ!」の前に読むドキュメント:半径300メートルのIT

DXの一環で自社のECサイト構築を考えている企業もいることでしょう。ただし、その際にセキュリティをおろそかにすると、クレジットカードなどの顧客情報が漏えいして恐ろしい事態に発展することも。そんな悲劇を回避するにはどうすればいいのでしょうか。

この記事は会員限定です。会員登録すると全てご覧いただけます。

筆者は趣味のWebサイトをCMSの「Wordpress」を利用して作っています。WordpressはCMSのデファクトスタンダードで、「プラグイン」と呼ばれる追加プログラムを設定するだけで、新たな機能を簡単に追加できるという特徴を持っています。

ECサイトもWordpress同様、CMS感覚で簡単に構築できるため、利用している企業も多いことでしょう。しかし昨今、プラグインの脆弱(ぜいじゃく)性を狙ったサイバー攻撃も多く、企業はクライアントOSやアプリケーションの脆弱性だけでなく、Webサイトの脆弱性への対応も必要です。

また“簡単に”作られたWebサイトは“動くのだから触りたくない”という意図もあってか、メンテナンスがおざなりになっているケースが多数あります。こうして適切な運用を怠った結果、クレジットカード情報などの顧客情報の漏えいは珍しいことではなくなりました。

会社規模に関係なく、ECサイトを運営していれば顧客情報は数千から数万件と膨大な量になるでしょう。もしそれが漏えいしたとしたら、ECサイトを停止しても売り上げは上がらず、損害賠償を含む事故対応費用は考えたくもない額になるはずです。もちろんSNS時代ですから悪評は一瞬で広がります。

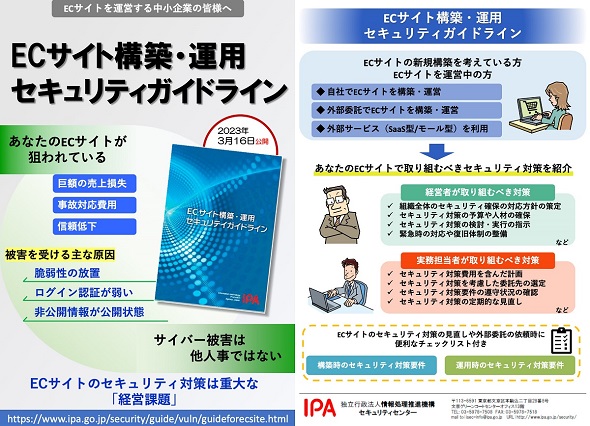

そんな悲劇を起こさないためにはどうすればいいのでしょうか。真っ先に読むべきドキュメントが情報処理推進機構(IPA)から公開されました。

「よし、ウチもDXでECやるぞ!」と思った方の必読書が登場

それが2023年3月16日に公開されたばかりの「ECサイト構築・運用セキュリティガイドライン」です。自社運営やSaaS(Software as a Service)の利用有無を問わず、ECサイトを運営する、またはしようと考える組織が読むべき、最初のドキュメントとして非常に分かりやすくセキュリティの要点がまとめられています。

ECサイト構築・運用セキュリティガイドラインは「経営者編」と「実践編」の2部構成で、経営者に向けたサイバー攻撃対策の心得に多くのページが割かれています。最新のデータを基に、ECサイトを運営する企業で情報漏えい事件が起きたときに「どれだけの被害額を想定しなければならないのか」そして「その結果どのようなことが起きるのか」を詳細に解説しています。これを読んだ経営者はきっと「なるほど、セキュリティあってのECサイトなのだな」と分かってくれるはずです。

経営者編では、新規にECサイトを立ち上げるときにやるべきセキュリティの取り組みがまとまっています。これはIPAによる有用なドキュメント「中小企業の情報セキュリティ対策ガイドライン」と連動するように作られており、ECサイトの構築を通じて組織のシステム全体を見直すきっかけになるのではないかと思います。まだこちらのドキュメントを見ていない方は、ぜひこれを機にチェックしてみてください。

個人的にこのドキュメントで印象深いのは、経営者編で何度も「サイバー攻撃者は抜け目がない」と述べている点です。サイバー攻撃者の狙いは「お金」もしくは「お金になるもの」です。ECサイトはその条件を完全に満たしているので、その時点でセキュリティ対策は必須となっているのです。

さらに同ドキュメントによると「個情委調査によると、サイバー被害を受けたECサイトの97%が自社構築サイト」というデータが掲載されています。ここで言う自社構築サイトとは、ECサイト構築パッケージやスクラッチで作られたものを指し、SaaS型サービスを利用していないものを指すとのことですが、もしこれからECサイトを構築、運営しようとする場合、自社のこだわりを持つよりも、既存のSaaSを利用する方がよさそうです。こうした判断の指針としても、本書は非常に役立つのではないかと思います。

ECサイト周辺で起きる大きな変化

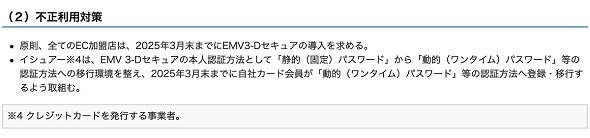

その他、既にECサイトを運営している企業にとって重要な情報アップデートも実施されています。経済産業省は2023年3月15日、「クレジットカード・セキュリティガイドライン」の第4.0版を公開しました。同ガイドラインでは、クレジットカードの不正利用対策として「原則、全てのEC加盟店は、2025年3月までにEMV3-Dセキュアの導入を求める」という記述が追加されました。

EMV3-Dセキュアとは、オンラインショッピング時にクレジットカード情報の盗用による不正利用を防ぐための仕組みで、リスクベース認証で判定されたリスクに応じて追加の認証を求めるものです。皆さんもECサイトで何か物を買ったとき、購入後に再度クレジットカードのパスワード、もしくはワンタイムパスワードを入力する画面を見たことがあるかもしれません。それが原則、全てのECサイトで導入されることになります。

その意味で今、ECサイトを運営している企業は、企業規模を問わず同ガイドラインをもう一度チェックする必要があるでしょう。SaaSを利用している場合、このガイドラインへの対応状況を把握しておく必要があります。このタイミングでぜひ、問い合わせをしてみてください。

クレジットカード情報は利用者も敏感に反応する

日本においてかなり初期にECサイトがクレジットカード情報を漏えいしたとき、記者会見では多くのメディアが集まって大変な話題になったことを思い出します。今ではその件数の数倍どころではない規模の情報漏えいが、当たり前のように起きてしまっています。その対策はやはり、経営者が旗を振りしっかりと実行する必要があるでしょう。

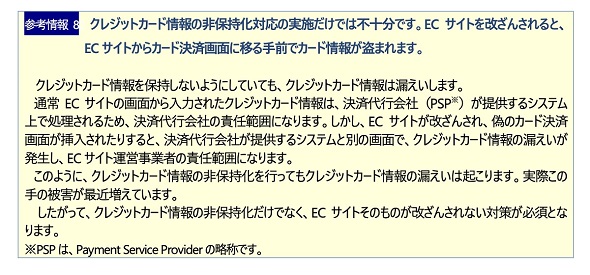

この際、情報のアップデートも重要です。以前はクレジットカード情報、特に裏面のセキュリティコード(CVV2/CVC2)が漏えいする原因は、その情報が保存されてしまっていることにありました。この頃の報道で、セキュリティコードを保存することはECサイト運営者の設計ミスであることがアピールされたことで、今もそういった事件が起きたとき、「セキュリティコードを保存する業者はあり得ない」というSNS投稿が見受けられます。

しかし、もはやクレジットカード情報を一切保存しないSaaS型の決済代行業者を利用していたとしても、ECサイト自体に脆弱性がありWebサイトを改ざんされてしまうことで、偽の画面を通じてクレジットカード情報を横取りされてしまう事例が増えています。クレジットカード情報の非保持化だけでは十分な対策ではないことに気付けるかどうかが今後のポイントになりそうです。

ECサイトの売り上げが無視できないならば、今回紹介したドキュメントも無視できないはずです。内容としてはECサイトの運営有無にかかわらず、昨今のサイバー攻撃を知る上でも有用なものです。ぜひ、皆さんもこのドキュメントに目を通してみてください。

関連記事

詐欺師らはいかにしてクレジットカード情報を窃取し、現金化するのか?

詐欺師らはいかにしてクレジットカード情報を窃取し、現金化するのか?

中国のフィッシング詐欺グループは、一体どのようにして検出を回避し、盗んだクレジットカード情報を現金化するのか。リサーチャーのストロベリー・ドーナツ氏がその非常に巧妙な手口を赤裸々に語った。 店舗とECはどうつなぐか? 都心大型旗艦店でアルペンが実践した店舗DX

店舗とECはどうつなぐか? 都心大型旗艦店でアルペンが実践した店舗DX

ローコード開発環境を使ったアジャイルな手法はオンライン/オフラインを融合した店舗DXの仕掛けにどう役立つか。都心部に旗艦店を出店したアルペンのケースからECサイト全盛の今、小売業がリアル店舗を置く意味を考える。 経産省らがクレジットカード会社にフィッシング対策の強化要請 その内容は

経産省らがクレジットカード会社にフィッシング対策の強化要請 その内容は

フィッシング詐欺によってクレジットカード情報などが不正に窃取されている。経済産業省と警察庁、総務省はクレジットカード会社などに対してフィッシング対策の強化を要請した。 サイバー犯罪者が早速、ChatGPTを悪用 3つの事例を紹介

サイバー犯罪者が早速、ChatGPTを悪用 3つの事例を紹介

Check Point ResearchはOpenAIが開発したチャットbot「ChatGPT」を悪用したサイバー犯罪事例を紹介した。アンダーグラウンドのハッキングコミュニティーではこれをどう悪用するか盛んに議論されているようだ。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃