サイバー攻撃の今 日本を含むアジア太平洋地域は今後も狙われる

活発化するサイバー攻撃。次は「どこが」「何が」狙われるのだろうか。IBMの調査レポートから今後とるべき対策が示された。

この記事は会員限定です。会員登録すると全てご覧いただけます。

日本アイ・ビー・エム(以下、日本IBM)は2023年4月25日、過去1年間のサイバー脅威をまとめた「IBM X-Force脅威インテリジェンス・インデックス2023」(以下、IBM X-Force)に関する説明会を開催した。「X-Force」はIBMのセキュリティ研究機関であり、2022年1〜12月における多数のインシデントを基にした調査結果において、最も被害を受けた業種や日本における被害数が増えた理由などが解説された。

脅迫が行われたインシデントのうち、30%が……

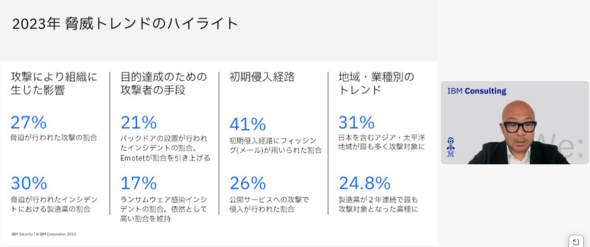

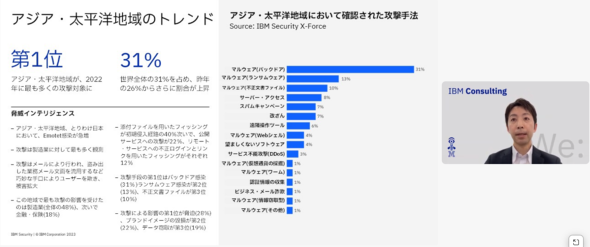

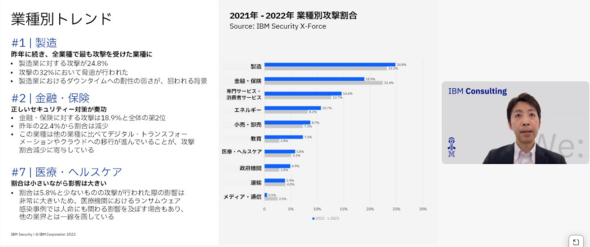

日本IBMの藏本雄一氏(理事 パートナー IBMコンサルティング事業本部 Cybersecurity Services)は「今回の調査結果によると、サイバー攻撃全体の27%で“脅迫”が行われた」と指摘した。つまり、サイバー攻撃は金銭を得ることなどを狙っていると判断できる。興味深いのは、脅迫が行われたインシデントの30%が「製造業」ということだ。さらに、地域や業種別トレンドを見ると、日本を含むアジア太平洋地域が最も多く攻撃対象になっていることに加え、製造業は2年連続で最も攻撃対象となった業種になった。

この背景にはどのような理由があるのだろうか。日本IBMの窪田豪史氏(IBMコンサルティング事業本部 Cybersecurity Services X-Forceインシデント・レスポンス日本責任者)は、「ランサムウェアが引き続き攻撃に使われており、データの暗号化はもちろん、データの公表やDDoS攻撃をしかけるといって脅すなど、複数の攻撃手法を組み合わせた脅迫がここ数年の傾向だ」と語る。ランサムウェアによる多重の脅迫が多くの製造業に被害を与えたようだ。

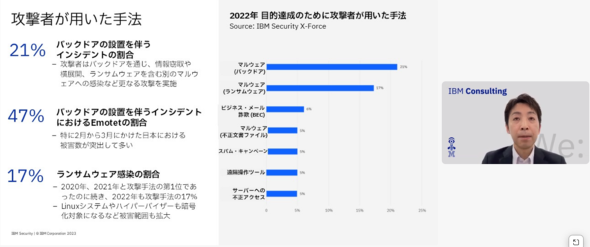

攻撃者が用いる手法を分析した結果、21%でバックドアが設置されていることが分かった。この手法が多数を占めた理由として、窪田氏は「日本で2022年2〜3月に多く被害が発生した『Emotet』に起因している」と述べる。Emotetは感染後、裏口としてバックドアを作りそこからデータの持ち出しやマルウェア感染を実行する。

「Emotetをバックドアとしてカウントしているため割合が突出した。現在はEmotetが落ち着いているので次回の調査では比率が変化する可能性が高い」(窪田氏)

ランサムウェアは前年度に比べるとポイントは下がったが、引き続き他の手法に比べると高い数値だ。窪田氏は攻撃の変化について、「これまでは『Windows』やオンプレミスのサーバ、仮想環境などでゲストOSが被害に遭うことが多かったが、現在では『Linux』サーバや仮想化におけるホストのハイパーバイザーも暗号化の対象になっている」と解説した。

「仮想マシンのホストが被害に遭うと、その中の全てのゲストOSがまとめて感染し攻撃を受ける。ホスト側のログはある程度確認可能だが、ゲストOSの状況は分からない。そのため全容の把握が難しい。以前よりも“たちの悪い”攻撃が行われている」(窪田氏)

ランサムウェアの攻撃は「高速化」

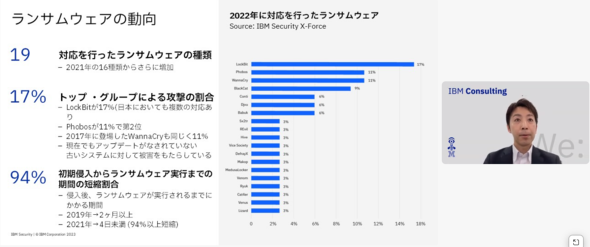

IBM X-Forceが2022年に対応したランサムウェアは19種類で、2021年の16種類から増加している。最も多かったのは「LockBit」であり、日本のチームでも複数対応した経験があるという。

この中で注目すべき点として、窪田氏は「初期侵入からランサムウェア実行までの期間がかなり短くなる傾向がある」と述べる。

2019年は、初期侵入から実際の暗号化実行まで2カ月以上の期間があった。窪田氏も「被害事例を確認してみると、6〜8カ月前に侵入されたものが多かったが、最近では数日で暗号化に至っている場合は多い。ケースによっては侵入当日に暗号化が行われている」と警鐘を鳴らす。

初期侵入の段階で検知できても、「手をこまねいている間に暗号化が行われてしまう。対応側もスピードを上げる必要がある」と窪田氏は述べる。

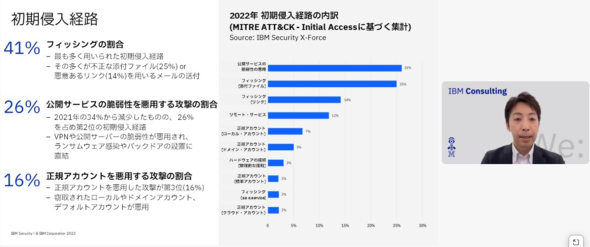

初期侵入はどのように行われているのだろうか。調査によると、約4割が「フィッシング」によるものであることが分かった。本調査ではメールを使った攻撃全般をフィッシングとして集計しており、ここでもEmotetが増えたことが調査結果に影響している。

加えて、WebサーバやCMSの脆弱(ぜいじゃく)性など、「公開サービスの脆弱性を悪用する攻撃」が26%だ。ここにはVPNやリモートデスクトップサービス、ロードバランサーへの攻撃も含まれており、初期侵入経路として注意が必要だ。

「ランサムウェアとからめると、IBMに相談される事例のほとんどでVPNやリモートデスクトップサービスへの不正ログインが初期侵入として使われていた。海外拠点を含め、組織が持つVPNの入り口を全て把握するのは大変だが、インシデント対応を行う身としては『VPNがアップデートされているか』『多要素認証を使っているか』『長いパスワードを使っているか』などを確認してほしい」(窪田氏)

引き続き狙われるアジア太平洋地域 なぜ製造業なのか?

地理的な状況を基にした分析では、アジア太平洋地域が2022年に引き続き最もサイバー攻撃の被害に遭っている。この一因には日本におけるEmotet感染の爆発的な増加がある。

業種別に見ると、これまで多くの被害を受けてきた金融・保険はデジタルトランスフォーメーション(DX)やセキュリティ意識の高まりもあり、攻撃割合が減少している。替わって1位になったのが製造業だ。

窪田氏は「製造業は海外にも工場などを持っている。特定の攻撃者が製造業を狙い撃ちしたというよりも、広く探索して入りやすいところを攻撃した結果、セキュリティの弱い拠点が侵入されたと考えられる」と指摘する。

加えて、窪田氏は割合は低いが注目すべき業種に医療・ヘルスケア分野を挙げた。日本でもランサムウェア被害が多く報道された業種で「セキュリティに注目していなかった業界であり、今後の対策が求められる」とした。

2023年に考えるべき6つの推奨事項

これらの調査結果を基に、窪田氏は下記の6点を推奨した。

- 資産管理の実施

- 敵を知る

- 視認性の管理

- 仮説に挑む

- インテリジェンスに基づく

- 備える

「視認性の管理」について窪田氏は、組織の中で行われる活動をリアルタイムで、または後からでも追跡できるように記録をとるように推奨する。

「確認するためのログが保管できていなければ、攻撃に気付くことができない。そして検知できても『どう入られたか』『何が起きたか』を追跡できない」(窪田氏)

また、「仮説に挑む」について「アラートがなくても『攻撃が行われているのではないか』『攻撃ができる状態になっていないか』という姿勢で対応することを検討してほしい」と窪田氏は述べる。

これに関しては各種ペネトレーションテストを活用し、端末が攻撃を受けた場合に重要な情報に到達できるかどうかを検証すべきだとした。

「ゼロリスクを目指すのではなく、現実的に受容可能なレベルまでインシデント発生確率を低下させることが重要だ。こういった状況ではレジリエントなシステム運用が必要で、何が起きても即座に業務復旧ができる体制をとれるように、対策を考えてほしい」(窪田氏)

関連記事

サイバー攻撃の検出期間が2.24カ月へ拡大 日本企業の対応は?

サイバー攻撃の検出期間が2.24カ月へ拡大 日本企業の対応は?

Splunkがセキュリティ調査結果を報告した。サイバー攻撃の検出期間が長くなり、リスクの高い状況が続いている。また、企業は対策強化のためセキュリティ予算を増額しているようだ。 Microsoftが矢継ぎ早にAIサービスを発表 Security Copilotは何を目指すのか

Microsoftが矢継ぎ早にAIサービスを発表 Security Copilotは何を目指すのか

Microsoftは副操縦士のように企業のセキュリティ対策を支援する「Microsoft Security Copilot」を発表した。AI搭載のサービスが次々に登場する中、同サービスは何を実現するのだろうか。 ゴールデンウイーク前に情報セキュリティ対策を強化 IPAが対策ポイントを公開

ゴールデンウイーク前に情報セキュリティ対策を強化 IPAが対策ポイントを公開

IPAが長期休暇中の情報セキュリティ対策を呼びかけた。組織、利用者、個人とカテゴリーに分けて、休暇前、休暇中、休暇明けにおける対策のポイントが説明されている。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 知らない番号でも一瞬で正体判明? 警察庁推奨アプリの実力を検証

- 生成AIで消えるのは仕事、それとも新人枠? 800職種のデータから分かったこと

- Windows RDSにゼロデイ脆弱性 悪用コードが22万ドルで闇市場に流通

- もはやAIは内部脅威? 企業の73%が「最大リスク」と回答

- 政府職員向けAI基盤「源内」、18万人対象の実証開始 選定された国産LLMは?

- 「ExcelのためのChatGPT」ついに登場 GPT-5.4で実用レベルに?

- その事例、本当に出して大丈夫? “対策を見せたい欲”が招く逆効果

- 本職プログラマーから見た素人のバイブコーディングのリアル AIビジネス活用の現在地

- セキュアな開発を強力支援 OpenAIが新エージェント「Codex Security」を公開

- 監査対策のはずが現場崩壊? 情シスがハマるツール導入のわな