日本でも初摘発された“SIMスワップ” 確実な防御策がない中でも“できること”:半径300メートルのIT

このコラムでも以前紹介していたサイバー攻撃手法“SIMスワップ”が日本で初めて摘発されました。これから本格化する可能性があるこの犯罪を改めて学び直しつつ、有効な防御策を考えていきましょう。

この記事は会員限定です。会員登録すると全てご覧いただけます。

今でこそ“ランサムウェア”はメジャーなサイバー攻撃ですが、2007年頃は欧州圏を中心に猛威を振るっており、日本から見れば対岸の火事でした。その後、日本でも個人を標的としたランサムウェアが登場し、生々しい被害が報告されたのを覚えています。

このように海外で大きく注目された攻撃手法はいずれ日本にもやってきます。その中でも最近、個人的には日本に来るとは思えなかった手法が、とうとう上陸してしまいました。「SIMスワップ」攻撃です。

日本に上陸したSIMスワップ その手口は

「SIM」には自分の携帯電話番号や接続情報が書き込まれています。SIMスワップとは文字通り、携帯電話に差し込まれたSIMを交換する/奪うことで実行される攻撃です。かつては物理的にSIMを抜き、電話番号を奪う手法が海外で話題になっていました。

電話番号は今では本人認証の一つとして使われています。二要素認証における「所持情報」として、電話番号にSMSを送信してその内容が読み取れれば本人であると判断をしているサービスは枚挙に暇がありません。そのため、SIMスワップが注目されたときには、SIMカードに対してPINロックをかける対策が推奨されていました。しかし今ではこの対策は、メリットとは釣り合わないリスクがあり、お勧めできません。

SIMスワップは2022年に、日本でもとうとう事例が登場し始めました。日本ではSIMそのものを奪うのではなく、気が付かないうちに契約そのものを書き換えるという手法がいきなり使われました。偽造した免許証を使用して本人になりすまし、SIMカードを再発行するというものです。これによって正規のSIMを作り出すことで、被害者の銀行口座など電話番号にひも付くサービスに不正ログインが可能となり、最終的には口座にある現金を窃取したのです。

警視庁は2023年5月、SIMスワップを初めて摘発しました。この事件は携帯電話事業者を移るMNP(番号ポータビリティ制度)サービスを利用し、いつの間にか自分の携帯電話が“解約”され、別の事業者に移っていたというものです。

その際にはフィッシングで集めた個人情報によって、やはり偽の身分証明書が使われました。報道によるとそれらの作業を実施していたのはいわゆる「闇バイト」と呼ばれるような組織の最下部にいるメンバーであり、組織的な犯罪行為であることも分かっています。

これは非常に悩ましい状況で利用者にはSIMスワップを防ぐ確実な方法がありません。そして、もしかしたら攻撃者に利するかもしれない変化もやってきます。

新しい制度でMNPがより簡単に SIMスワップのリスクは高まるのか?

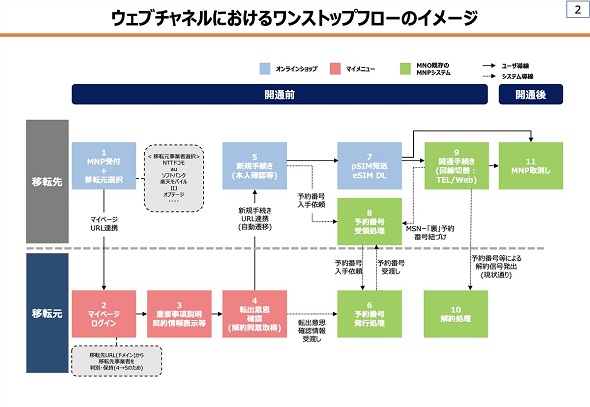

2023年5月24日から、NTTドコモやKDDI、ソフトバンク、楽天モバイルをはじめとする主要携帯電話事業者が参加した「MNPワンストップ方式」がスタートします。これはMNPをより簡単にする目的で作られた方式で、利用者はこれまで必要だった「転出元」と「転入先」それぞれで必要だった作業が、転入先のみで完結するというものです。

より簡単になったといえば歓迎すべき仕組みですが、ちょうどSIMスワップがMNPを悪用する形で登場したことで、“攻撃者にとっても”簡単になってしまうと大きな問題だと個人的には思います。本稿執筆時点ではこの制度はまだスタートしていないのですが、これは悪用可能なものなのでしょうか。

総務省による資料では、ワンストップ方式のフローイメージを掲載していますが、実際には移転先で契約しようとしたとき、「移転元のWebサイトに遷移し、移転元のアカウントでログインする」というフローになっているようです。これはつまり、移転元のID/パスワードが(恐らくSMSによる二要素認証も)必要となるので、そう簡単には奪われないということでしょう。

しかし対処が難しいのは、これと“フィッシング詐欺”が組み合わされたときかもしれません。SIMスワップを実行する際には、事前にフィッシングによって本人認証に必要な住所や連絡先などの情報を取得している可能性が高いです。攻撃対象に対して個別にさらなる情報収集をかけてくる場合もあるでしょう。MNPをより簡単に実行できるようになれば、この仕組みを悪用してSIMスワップが成功してしまう可能性があります。

MNPワンストップは現時点で主にオンラインを想定しているため、SIMスワップの攻撃者は突破の実績のある「窓口」を狙うとは思います。しかし、今後は上記の仕組みそのものを攻撃する手法をあの手この手で考え、悪用してくる可能性はゼロではありません。

利用者はMNPをするかどうかはともかく、こういった方法でMNPができてしまうことを知るとともに、自分の電話番号を守るためにできることとして、携帯電話事業者の契約情報に絡むID/パスワードの管理を厳重にしておきましょう。携帯電話事業者には先日紹介した「パスキー」を導入している企業もあります。この機会にぜひ、試してみることをお勧めします。

企業においては「携帯電話番号にひも付くサービス」の棚卸しを

携帯電話番号は個人認証に強く関係してきます。上記は個人におけるお話ではありますが、組織においてもサービスを利用する際に、携帯電話番号を登録する機会があるはずです。これを機に利用サービスの一覧とともに、どの携帯電話番号を登録していたのかは棚おろししておいた方がよいかもしれません。

SMSには自分が利用していないサービスへの「緊急」や「取引の重要な確認」といった内容のフィッシングメールが届くこともあります。どの番号を登録したかを把握しておけば、そのメッセージが詐欺であることも把握できるでしょう(基本的にはリンク付きのSMSは全て詐欺だと考えるくらいがちょうど良いと思っています)。

その他、登録している携帯電話番号は組織が管理しているものなのか、それとも従業員個人の番号なのかもチェックすることをお勧めします。個人の携帯電話番号が利用されてしまっている場合は、SIMスワップの対象になってしまうかもしれません。さらに「シャドーIT」まで含めると、個人の携帯電話番号が使われている可能性が高いでしょう。

SIMスワップは個人を対象とした攻撃かもしれませんが、影響は組織にも及ぶ可能性があります。明示的にMNP操作やSIM再発行をさせないという設定がない以上、個人でできる対策には限界がありますが、こうした詐欺の手法が存在することを組織や家庭で共有することは効果があると思います。日本でも短期間で広まりつつありますので、あなたの携帯電話番号を守るために、ぜひこの詐欺についてチェックしてみてください。

個人的には「個人認証のためにSMSを使う」ことに限界が来ていると考えています。そういったサービスが、今回の事例を見て設計を見直してくれることを期待しています。

関連記事

気付かないうちに電話番号を盗まれる「SIMスワップ」が日本で本格化? 対策を考える【訂正あり】

気付かないうちに電話番号を盗まれる「SIMスワップ」が日本で本格化? 対策を考える【訂正あり】

欧米で流行していた「SIMスワップ」というサイバー攻撃手法が日本でも流行の兆しをみせています。そもそもSIMスワップとは何か。なぜこのサイバー攻撃に注意すべきなのかを筆者が解説します。 2要素認証を突破するサイバー攻撃に組織はどのように対応するべきか

2要素認証を突破するサイバー攻撃に組織はどのように対応するべきか

組織のセキュリティと同じように、サイバー攻撃も巧妙化しています。2要素認証において、組織に重要な取り組みとマインドセットを解説します。 2023年にやるべきID保護対策 Microsoftが最新の攻撃トレンドを踏まえて提案

2023年にやるべきID保護対策 Microsoftが最新の攻撃トレンドを踏まえて提案

Microsoftは、2023年におけるIDを標的にしたサイバー攻撃の実態とトレンド、これを受けて取るべき対策を解説した。 まずは体験! “パスキー”がパスワードのない世界を(今度こそ)実現する

まずは体験! “パスキー”がパスワードのない世界を(今度こそ)実現する

サイバー攻撃が高度化し、パスワードを使ったセキュリティ対策が万全とは呼ばれなくなった今、新たな手段として注目されているのが「パスキー」です。これによってどのようなメリットが得られるのでしょうか。Googleのパスキーを試してみました。

関連リンク

- 「言葉では言い表せない絶望感だった」――ランサムウェア被害者が語る:セキュリティ・ダークナイト ライジング(外伝)(@IT)

- てくろぐ: SIMカードがロックされてしまったら(SIMへのPINコード設定)

- 【ツイセキ】“SIMスワップ詐欺” 「つながらない、故障かな?」気づいたらスマホ乗っ取られている 1000万円取られた被害者が語る“恐怖体験” 被害に遭わないためには?【関西テレビ・newsランナー】

- スマホつながらない…“乗っ取られた”危険 新手の『SIMスワップ詐欺』で1千万被害も 偽の身分証で携帯ショップもだましSIMカード再発行 ネットバンク不正送金の手口とは | 特命報道 ツイセキ | 関西テレビニュース | ニュース | 関西テレビ放送 カンテレ

- 総務省 | 携帯電話ポータルサイト|Q1.電話番号を変えずに乗り換えられるの?

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- SMBC日興証券が「パスキー」で口座乗っ取り対策 約5カ月で実現したのはなぜ?

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- 日本IBMのAI戦略“3つの柱” 「制御できるAI」でレガシー資産をモダナイズ

- アサヒGHDがランサムウェア被害の調査報告書を公開 152万の個人情報が漏えいの恐れ

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 人材水準を4段階で評価 「サイバー人材フレームワーク」案の意見公募を開始

- 「英数・記号の混在」はもう古い NISTがパスワードポリシーの要件を刷新

- 「AI前提」の国家戦略と「思考停止」の現場 大半の企業で“何も起きない”未来を予見