S3の標準機能だけでランサムを実現? マルウェアも脆弱性も使わない新手口:半径300メートルのIT

マルウェアや脆弱性を全く使わず、Amazon S3の標準機能を悪用するだけでランサム攻撃を実行する新型の手法が登場しました。今回はこの巧妙な手口の詳細を解説します。

この記事は会員限定です。会員登録すると全てご覧いただけます。

情報処理推進機構(IPA)は「情報セキュリティ10大脅威」の「解説書」を公開しました。10大脅威というとランキングに注目が集まりがちですが、本当に重要なのは、脅威の概要とその対処法です。

つまり、今回の解説書こそが本当のスタートです。挙げられた10個の脅威は2024年と大きく変わりませんが、解説が同じとは限りません。同じ脅威でも時代とともにその姿は変わります。セキュリティにおいては、やはり「知ってるつもり」「分かったつもり」が最大の脅威です。同解説書でも冒頭に、大変重要な留意事項がまとめられており、全員に読んで欲しいと思っています。ぜひ、解説書にも目を通しておいてください。

S3の標準機能だけでランサムを実現? その厄介かつ巧妙な新手口

名実ともに最大の脅威は「ランサムウェア」です。加えて、個人的にはSaaS利用における設定ミスに起因するインシデントは無視できず、なかなか対策方法が思い付きません。そんなことを思っていたら、ある興味深い手法を教えていただいたので紹介しましょう。

トレンドマイクロの岡本勝之氏(セキュリティエバンジェリスト)によると、サイバーセキュリティ企業のHalcyonは2025年1月に、「Amazon S3」(以下、S3)の標準的な機能を利用して暗号化するというランサムウェア事案のレポートを公開しました。これを岡本氏に解説してもらいました。

この攻撃の特徴は、過去に侵害された「Amazon Web Services」(AWS)のアクセスキーによってAWSの機能を使い暗号化し、期限後に削除するというものです。「Codefinger」と呼ばれる脅威グループによる攻撃とされ、脆弱(ぜいじゃく)性を利用せず、ランサムウェアの挙動をAWSの標準機能だけで実現するという、大変興味深い内容です。

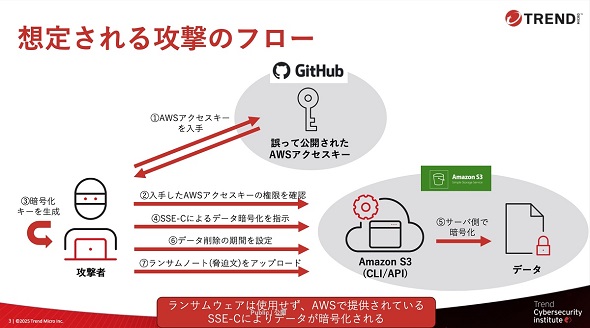

想定される攻撃のフローとしては、まず「GitHub」などに“誤って”公開されたAWSのアクセスキーを攻撃者が収集、それを基にして、正規の方法でAWSにアクセスします。S3のデータがターゲットになるのですが、攻撃者はS3の標準的な暗号化手法のうち、ユーザーが暗号キーを提供して管理する方式「SSE-C」を利用し、攻撃者だけがその鍵を持つかたちでS3のデータを暗号化します。

この他、これもS3の機能であるデータ削除機能を使い、有効期限後に削除するように設定します。その上で、脅迫文であるランサムノートをアップロードし、「(標準機能で)暗号化した。(標準機能で設定した)削除期限までに支払え」と脅迫するのです。恐ろしいことに、ここまでマルウェアや脆弱性は利用されていません。あくまで標準機能だけで、膨大なデータを人質に脅迫が成立してしまうのです。

この攻撃の根本原因は、誤って公開されたAWSのアクセスキーです。このような事例は国内でも多数報告されており、さらに報告されていない潜在的な事例が多数存在すると考えられています。

こちら側としては「うっかり」でしかありませんが、あちら側は「必死」です。機械的に自動化されたbotがGitHubのソースコードをスキャンし、本来ならば埋め込んではならないアクセスキーを集めているはずです。アクセスキーが漏れてしまうと、上記の手法を使って簡単に脅迫ができてしまいます。この手法の巧妙さには感心するとともに、これまで以上に注意しなければならないと感じます。

岡本氏は「正規の機能が悪用される事例は増えている」と話すとともに、「これらはクラウドサービスにおいて必須の機能だ。そのためアカウントに権限をどう与えるかなどを検討し、多要素認証などの導入を検討すべきだ」と指摘しています。

新たな攻撃を防ぐために今すぐやるべき4事項

今回の事例はS3の標準機能を悪用したものでしたが、これは恐らく他のクラウドサービスでも同様の手法が取れるのではないかと思います。クラウドサービスが公開しているベストプラクティスを基に、アカウントの認証を保護する手法や、権限を必要最小限とすることを、地道に実践していかなければなりません。

この他、アクセスキーに対する「リスク」をしっかりと啓発することも重要です。特にソースコードの管理は自社だけでなく協力会社や委託先も含めて徹底しなければならず、この点も契約時に確認する、そして継続的にガバナンスが効いているかを監査することも必要でしょう。

岡本氏はチェックリストとして、下記の4点を挙げています。

- 組織内でのAWSアクセスキーの利用有無を把握しているかどうか

- AWSアクセスキーを適切に管理できているかどうか

- S3のデータ保管時の暗号化について考慮しているかどうか

- クラウドの権限を含む、組織内でのクラウドサービスの設定状況とセキュリティリスクの把握や統制はできているかどうか

情報セキュリティ10大脅威の留意事項では「ランクインした脅威が全てではない」とくぎを刺しています。今回の脅威も、10大脅威にランクインしたもの、していないものの複合技であり、見ていただくと分かるようにアクセスキーさえ奪ってしまえば、その後は平易な(それこそマニュアル通りの)手法でしかありません。

しかしその実態は完璧なランサムウェア攻撃です。筆者も少し驚くとともに、このようなストーリーを一度知れれば、アクセスキーの取り扱いは慎重にしなければならないということが芯から理解できるのではないかと感じました。

今回の事案は、開発に携わる方、そして経営層には必ず知っておいてほしいと思います。ぜひ、今日の話題にしてみてください。

関連記事

AWS環境を標的とした新たな「whoAMI攻撃」が見つかる 具体的な保護策は?

AWS環境を標的とした新たな「whoAMI攻撃」が見つかる 具体的な保護策は?

Datadogは、Amazon EC2インスタンス向けの仮想マシンイメージ「Amazon Machine Image」を悪用した「whoAMI攻撃」を発表した。この攻撃は名前の混同を悪用し、不正なコード実行を可能にするという。 “あまりにもお粗末” 岡山県の病院で起きたランサム被害から得られる教訓

“あまりにもお粗末” 岡山県の病院で起きたランサム被害から得られる教訓

岡山県の病院が公開した「ランサムウェア事案調査報告書」に注目が集まっています。この報告書では“あまりにもお粗末なセキュリティの実態”が包み隠さず明らかにされていますが、これを笑える人は一体どのくらいいるのでしょうか。 セキュリティ人材不足の裏にある“からくり”と“いびつな業界構造”

セキュリティ人材不足の裏にある“からくり”と“いびつな業界構造”

セキュリティ業界の人材不足が深刻化している。専門スキルの要求は高まる一方で、実際の採用市場は厳しく、多くの求職者が職を得るのに苦労している。この背景には“いびつな業界構造”が関係していた。 「C++」存続の危機? 生みの親が安全なプログラミング言語への転換を模索

「C++」存続の危機? 生みの親が安全なプログラミング言語への転換を模索

C++の生みの親であるビャーネ・ストロヴストルップ氏はC++を安全にするためにコミュニティーの協力を呼びかけた。政府や企業は安全なプログラミング言語に移行しており、メモリ安全性の問題がC++の存続を脅かしている。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

トレンドマイクロの岡本勝之氏(セキュリティエバンジェリスト)(出典:トレンドマイクロ提供)

トレンドマイクロの岡本勝之氏(セキュリティエバンジェリスト)(出典:トレンドマイクロ提供)