リュウジ氏の一件から考える 本当にWordPressは脆弱なのか?:半径300メートルのIT

先日、料理研究家のリュウジ氏がWordPressの改ざんを受けた件について報告していました。筆者としては同氏の気持ちは分かるものの、どうもWordPressに関する誤解が広がっているようにも感じます。

この記事は会員限定です。会員登録すると全てご覧いただけます。

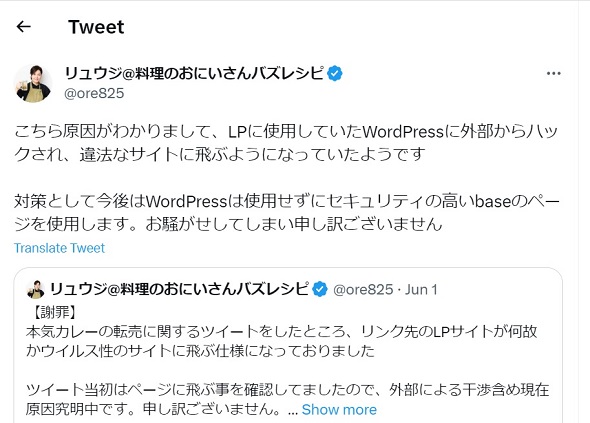

先日、料理研究家でYouTuberのリュウジ氏は、運営しているWebサイトのURLを投稿したところ、そのページが何らかの不正なアクセスでリダイレクトされたと報告しました。ランディングページには著名なCMS「WordPress」を使用していたそうで、これを機に別のCMSへと移行するという対策を講じたようです。

こちら原因がわかりまして、LPに使用していたWordPressに外部からハックされ、違法なサイトに飛ぶようになっていたようです

対策として今後はWordPressは使用せずにセキュリティの高いbaseのページを使用します。

(リュウジ氏のTweetより)

筆者はこのツイートを見て、リュウジ氏の対応を理解できるとともに、WordPressについてある種の誤解が広まっていると感じました。

現在、大企業はもちろん、中堅・中小企業も自社のWebサイトを持っていますし、ECサイトがビジネスの中心にあるという企業も多いはずです。それらのWebサイトがサイバー攻撃を受ける可能性は決して低くはありません。自社のWebサイトがサイバー攻撃を受けたことが明らかになれば、ユーザーからは「その程度のセキュリティ意識なんだ」と思われてしまいます。「ブランド」が毀損(きそん)されるリスクを真剣に危惧している経営層も、ぜひCMSの現状を把握しておいてほしいです。

「WordPressが脆弱すぎる」というのは“よくある誤解”

まず正確に理解してほしいと思うのは、CMSの代表格であり全世界のWebサイトの40%程度で利用されているWordPressのプログラムそのものは、正しい運用をしていれば突出して脆弱(ぜいじゃく)ではない、ということです。

最近は、WordPressのコアプログラムにゼロデイ脆弱性が見つかったという話も聞きません。米国土安全保障省サイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA)が公開している「Known Exploited Vulnerabilities Catalog」(既知の悪用された脆弱性カタログ)でWordPressに含まれている脆弱性を検索してみても、CVE-2020-25213、CVE-2020-11738、CVE-2019-9978の3件しか表示されません。そのため、WordPressを正しくアップデートして運用すれば、コア部分で侵入を許すことはまれなのではないかと思います。

しかしWordPressは冒頭のようにしっかりと検知できた事例だけでなく、多くの組織で侵入や改ざんを許してしまうインシデントが後を絶ちません。それは「プラグイン」という仕組みに問題があります。先に触れた3件も、実際にはコア部分における脆弱性ではなく「File Manager Plugin」、「Snap Creek Duplicator」、「Social Warfare Plugin」というプラグインに起因したものです。

WordPressの利点はプラグインの導入によるCMSの拡張性にある点も事実ですが、プラグインのセキュリティ品質については保証されておらず、制作者頼みになっているのが実情です。ここには「ソフトウェアサプライチェーンリスク」もつきまとっており、多くの利用者がいるプラグインにある日を境にして不正コードが混入し、悪意ある行動を実行する可能性もあります。

つまり、WordPressそのものが危険というわけでも、脆弱というわけでもなく、運用次第でその脆弱さは変わってくるのです。例えば不必要なプラグインを大量にインストールし有効化していたとすると、そのCMSは脆弱に近づいていく可能性が高いでしょう。

そのため、WordPressをはじめとする拡張可能なCMSを運用している場合、自社のWebサイトがサイバー攻撃を受けたり、サイバー攻撃の踏み台になったりする可能性があるかどうかを、いま一度入念にチェックしてほしいと思います。

多くの組織は、外部にこれらの業務をほぼ丸投げしているのが実態ではないかと推察されますが、WordPressを運用しているなら、CMSのアップデートが適切に実施されているかどうか、プラグインのアップデートや脆弱性情報の収集を実施しているかどうか、そもそも外部委託先との契約にセキュリティが考慮された取り決めがなされているかどうかなどは確認しておいた方がいいでしょう。

SaaS型CMSなら安全……というわけでもないはず

リュウジ氏の件に話を戻すと、今回、WordPressから別のCMSに移行するという判断がSNSで多少議論を呼んでいました。ただ、筆者はこれはこれで正しい判断をしたと思っています。

SaaSならば、一定のセキュリティ対策が講じられており、かつサーバ運用も任せられるので、本業のビジネスに注力できるはずです。皆さんももしかしたら、社内に置く必要がないサービスをオンプレミスで持ち続けているかもしれません。企業規模を問わずクラウドのメリットを享受できる部分は多くなっているでしょう。

しかしそれでも全ての手間が無くなったわけではありません。サーバやCMSの管理は省けても、システム全てが消えたわけではありません。リスクはシフトし「管理者を管理する」部分のリスクを見ていかなければなりません。つまり「ID管理」です。

WordPressの運用を含めオンプレミスやSaaSでも同様ですが、いくらCMS部分、サーバ部分のアップデートを強化し、既知の脆弱性を塞いだとしても、管理者のパスワードが弱く、推測可能なものであったなら意味がありません。SaaS運用の場合、パスワードをしっかりと管理する必要があります。多くの場合は二要素認証など、パスワードだけに頼らない認証の仕組みを持っているはずです。必ず、ID管理を厳格化し、多要素認証などを活用してリスクを低減することを忘れないようにしてください。

CMSは会社の顔だからこそ入念な防御を

見知らぬ会社を調べるときは、まずその会社のWebサイトにある情報を調べるのが鉄則です。その意味では自社のWebサイトは自社の“顔”であり、CMSはそれを作り出す非常に重要なプログラムといえます。それをないがしろにしてしまい、Webサイトの改ざんを許してしまえば、SNSでマイナスの話題が広まる可能性があります。もしかしたらそれを見て「この会社はセキュリティが弱い」と判断されて“標的型”攻撃が仕掛けられる恐れもあります。小さな企業だから狙われないのではなく、落ち度があれば格好の標的になってしまうでしょう。

もちろん、会社案内程度であればサーバを立ててCMSを利用するのではなく、レンタルサーバ事業者と契約して静的なHTMLファイルを置くというだけでも問題はないはずです。CMSを見直すとともに、サイバー攻撃の対象となり得るリスクを含むCMSが本当に必要なのかどうかも改めてチェックしておきましょう。必要であれば、現在のサイバー攻撃を想定した対応ができるよう、契約やソリューションを見直してください。

特にECサイトを運営している場合、これらのことは必須であり急務です。既にサイバー攻撃を受けている前提で動き、ビジネスを止めないように対処を進めてください。そして引き続き、自社が利用しているCMSやプラグインの脆弱性情報をチェックし、それがどこで動いているかを把握しておきましょう。

関連記事

脆弱性対応は“ヒント”を見逃すな! サポート終了後のセキュリティパッチ提供が意味することとは

脆弱性対応は“ヒント”を見逃すな! サポート終了後のセキュリティパッチ提供が意味することとは

アプリケーションやOSの脆弱性に「どこまで対応すればよいのだろうか」と悩む担当者は多いでしょう。今回はセキュリティパッチの提供タイミングからヒントを見つける方法を考えます。 “脆弱性対策はサボったら負け” リソース不足の組織がやるべき“基本のき”

“脆弱性対策はサボったら負け” リソース不足の組織がやるべき“基本のき”

先日、OpenSSLのセキュリティアップデートが予告され、大きな話題を集めましたが、読者の皆さんはしっかりと対応できたでしょうか。しかし、今回以外にも脆弱性は日々見つかるもの。“全部は対処できない”という組織は何から始めればいいのでしょうか。 Fortinet製品の脆弱性から考える セキュリティ対策は「Nデイ」に目を向けよ

Fortinet製品の脆弱性から考える セキュリティ対策は「Nデイ」に目を向けよ

Fortinetの複数製品における管理画面の脆弱性(CVE-2022-40684)が話題を集めています。既にサイバー攻撃についてのPoCも公開されているため、喫緊の対策が求められています。企業が今すぐできることとは何でしょうか。 企業の「OSSただ乗り」はもう限界 Log4jの悪夢から何を学ぶか

企業の「OSSただ乗り」はもう限界 Log4jの悪夢から何を学ぶか

Tideliftの調査によると、OSSの主要な製作者に対する報酬の格差が明らかになり、ソフトウェアのサプライチェーンを適切に保護する方法についての疑問が呈されている。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 知らない番号でも一瞬で正体判明? 警察庁推奨アプリの実力を検証

- ZIPファイルの“ちょっとした細工”で検知停止 EDRも見逃す可能性

- M365版「Cowork」登場 Anthropicとの連携が生んだ「新しい仕事の進め方」

- 生成AIで消えるのは仕事、それとも新人枠? 800職種のデータから分かったこと

- もはやAIは内部脅威? 企業の73%が「最大リスク」と回答

- 政府職員向けAI基盤「源内」、18万人対象の実証開始 選定された国産LLMは?

- 偽のTeamsサポートで新型バックドアを設置 巧妙な手口に要注意

- AI時代の防御戦略は戦国史に学べ? GMO大会議で語られた意外な教訓

- Windows RDSにゼロデイ脆弱性 悪用コードが22万ドルで闇市場に流通

- 本職プログラマーから見た素人のバイブコーディングのリアル AIビジネス活用の現在地