AWSで資産管理を"ほぼ自動化" リソース不足の企業向けの"クラウド活用術":セキュリティ対策としてのAWS移行のススメ(2/2 ページ)

AWS移行で変わる「資産管理と棚卸し」

情報システム部門やIT部門に属する読者であれば、オンプレミスにおける情報資産の管理と棚卸し作業などに取り組んだ経験があるだろう。筆者の場合は「Microsoft Excel」で作成された資産管理台帳を確認し、資産管理番号の振られたルーターやPCが存在するかを月に一度の頻度でチェックしていた(この作業の一環で「野良サーバ」を発見した)。

不正アクセスの事例でよくあるケースは、システムの切り替え後に放置された旧サーバから個人情報を窃取された、というものだ。このようなインシデント防ぐためにも情報資産を管理し、「必要な資産が正しく存在するか」「不要な資産は適切に廃棄されているか」を確認する必要がある。

資産管理を“ほぼ自動化”するAWS Config

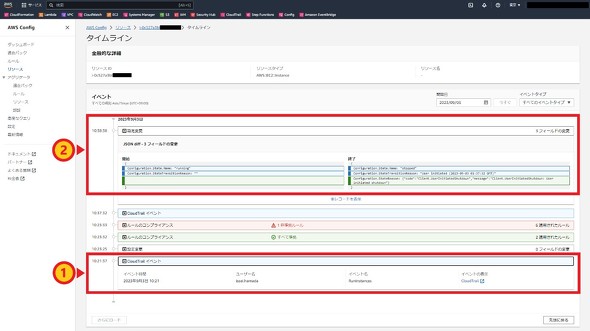

AWSは資産管理に「AWS Config」を使用する。これはAWSリソースの構成情報を管理するサービスで、リソースが作成されると自動的に記録する。記録が自動化されるだけでも管理工数の削減や記録忘れなどの対策に大きな効果が見込めるが、AWS Configの最大の特徴は「リソースに対して加えられた設定変更も全て記録してくれる」点だ。図2はAWS Configでインスタンスの設定変更履歴を表示したものだ。

図2から、以下の2点が分かる。

- いつ、誰がインスタンスを作成したか(2023/09/03にissei.hamadaが作成した)

- 加えられた設定変更の時間と日時(API経由でインスタンスの状態がrunningからstoppedに変更された)

AWS Configは台帳への登録や設定シートの修正といった作業を自動化し、より厳密な管理を可能にする。筆者が過去に実施していた管理台帳の棚卸し作業も、AWS Configを使えばコンソールを確認するだけだ。

また、第1回で紹介した「AWS CloudTrail」とAWS Configを組み合わせれば、対象のリソースを誰が、いつ、どうやって管理したかをトレースできる。資産管理情報とシステム内で発生する全てのイベントをひも付けて管理できるのは、クラウドならではのメリットだ。

AWS移行で変わる「設定アセスメント」

システム管理業務の中で「サーバやルーターが知らぬ間に身に覚えのない設定になっていた」というような出来事に遭遇した経験はないだろうか?

筆者が運用業務に携わっていた頃、手順書では「プライベートセグメントのサーバに対してはVPNを張ってから接続する」と記述されているにもかかわらず、直接グローバルIP宛にSSH接続できるサーバがあり、大問題に発展したことがあった(接続できたグローバルIPアドレスは構築の際、一時的に付与したものがそのまま残っていたものだった)。このような事態を防ぐためには、組織としてセキュリティポリシーを定め、それに準拠できているかどうかを評価する仕組みが必要だ。

セキュリティフレームワークへの準拠率を可視化するAWS Security Hub

AWSはシステムをアセスメントするためのサービスとして「AWS Security Hub」を提供している。AWS Security Hubは事前定義されたセキュリティフレームワークに基づいてAWSの環境を評価する。

基準として選べるフレームワークはAWSのベストプラクティスや一般的なセキュリティフレームワークである「CIS Controls」、クレジットカード情報を扱う事業者向けの「PCI DSS」など、多様なセキュリティレベルのものが用意されている。図3はAWS Security Hubのコンソールだ。

図3から、以下の2点が分かる。

- セキュリティスコア: セキュリティフレームワークに対するAWS環境の準拠率

- コントロール: セキュリティフレームワークのチェック項目

AWS Security HubはAWS環境がどの程度セキュリティフレームワークに準拠しているのか、どこの設定が乖離(かいり)しているのかを可視化する。例えば「AWSセキュリティ標準コントロール」というフレームワークには「インスタンスにはパブリックIPを使用しない」というコントロールがある。もし筆者が携わっていた運用チームでAWS Security Hubを使っていたら、グローバルIPを振りっぱなしになっていることにすぐ気付いただろう。

AWS Security Hubを活用する際は、改善プロセスに組み込むことを推奨したい。セキュリティスコアは“数値”で示されるため、チーム目標などに設定しやすい。チーム内で目標スコアを設定し、それに向けてコントロールを修復することで、セキュリティ対策のタスクを立てやすくなるからだ。AWSへの移行は運用にセキュリティサービスを取り入れられるだけでなく、セキュリティ運用の改善にも効果的だといえる。

人手の足りない組織ほどAWSを活用するべき

多くの場合、組織のミッションは“新たな価値の創出”であり、インフラ運用はその実現に必要な過程にすぎない。IT人材不足が叫ばれる昨今、どの中堅・中小企業でもインフラ運用の自動化・効率化を実現し、真のミッション達成にリソースを割きたいと考えているはずだ。資産管理やそれに伴うセキュリティ対策を外部に切り出し、ユーザーをサポートする多様なサービスを提供するAWSを採用することで、企業は“本当にやりたい事”に集中できる環境を作れるだろう。

ここまで、NIST CSFの「識別」機能におけるAWS利用のメリットを解説した。次回は「防御」機能で必要なセキュリティ対策が、AWS利用によってどう変わるのかを解説する。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- NTTデータ、仮想化基盤「Prossione Virtualization 2.0」発表 日立との協業の狙いは

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- Apple、「macOS」や「iOS」に影響するゼロデイ脆弱性を修正 悪用確認済み

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- Gartner、2026年のセキュリティトレンドを発表 6つの変化にどう対応する?

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る