サイバーレジリエンス徹底ガイド リスクごとに見直すべき評価項目まとめ:今日から始めるサイバーレジリエンス実践ステップ(2/2 ページ)

ランサムウェア対策で見直すべきチェック項目

まずは、サイバーレジリエンスの「予測力」に当たる要素だ。最近のランサムウェアはVPNやクラウドなど外部公開領域(IPアドレスを公開している部分)の脆弱性から侵入するケースが多い。

よくある脆弱性の例としては、主に未管理の公開領域や脆弱性対策プログラムの適用漏れ、脆弱な認証(弱いパスワードなど)、セキュリティ設定ミスなどが挙がる。まずはこれらを見直し、ランサムウェア侵入の起点となる部分を最小化するところからはじめると良い。

下記に確認してほしい項目を示した。各項目をチェックし、不安があれば見直してほしい。

- IT部門が把握できていない未管理の公開領域(サーバや機器、クラウド)がないかどうか

- 公開領域については、IT部門が未管理のものも含めて脆弱性対策プログラムの適用漏れがないかどうか

- ID/パスワードのルール、多要素認証の利用といったポリシーについてIT部門が未管理のものも含めて徹底されているかどうか。また、担当者任せになっていないかどうか

- セキュリティ設定ポシリーについて、IT部門が未管理のものを含めて徹底されているかどうか。また、担当者任せではなくセキュリティに詳しい人がチェックを行っているかどうか

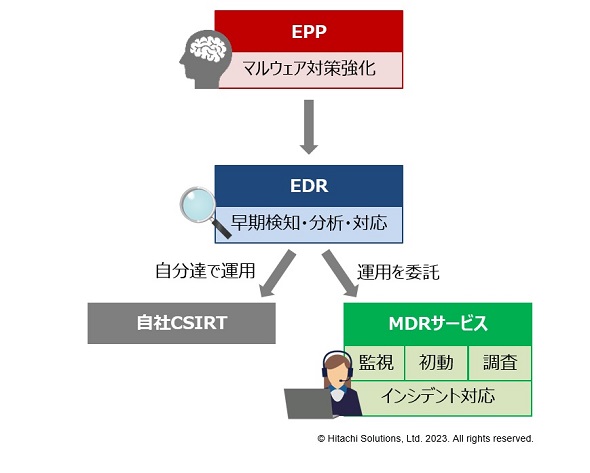

項目にはいくつチェックが付いただろうか。ランサムウェアは、企業内およびサプライチェーン内部で拡散して被害を拡大するため、「抵抗力」を高める必要がある。これに加えて万が一被害に遭ったら迅速に復旧できるように「回復力」の強化も必須となる。その強化策として、まずはさまざまな場面で重要になるEDR(Endpoint Detection and Response)製品を導入したい。EDRは特に以下の場面で重要になる。

- 侵入行動の早期検知

- アラートが上がった場合の端末のネットワーク隔離

- ランサムウェア感染後の影響範囲調査

- ランサムウェア被害後の回復データの特定

次にそれぞれの観点を踏まえて、下記をチェックしてみよう。

- EPP(Endpoint Protection Platform)、いわゆるウイルス対策ソフト(検知・駆除)だけ導入して満足していないかどうか

- EDRを導入して運用できているかどうか

警察庁の「令和4年におけるサイバー空間をめぐる脅威の情勢等について」では、「被害企業・団体等のウイルス対策ソフト等の導入・活用状況」において、ウイルス対策ソフトなどを導入していた企業や団体等118件のうち92%が「検出がなかった」と回答していた。ここからも分かる通り、ランサムウェアの高度化に伴いウイルス対策ソフトだけでは脅威の検出に限度があるのが実態だ。

- EDRを導入している場合、感染アラートが上がった端末を迅速にネットワークから隔離できる体制になっているかどうか

筆者は遠隔地にある支店において、感染アラートが上がった端末を探して物理的にネットワークから切り離すのに1週間かかったという話を聞いたことがある。隔離操作を自社のCSIRT(Computer Security Incident Response Team)や外部に委託するMDR(Managed Detection and Response)サービスできちんと実施できるかどうかはチェックしておきたい項目だ。

- ランサムウェアの被害にあった場合、迅速に回復するために、感染時刻と感染範囲(端末やファイル)を特定し、バックアップから該当データを探し出せる手順が確立されているかどうか

- バックアップは暗号化されたデータで上書きされても困らないように、複数世代確保されているかどうか

- 国内外の遠隔拠点がランサムウェアの被害にあった場合、端末の隔離操作や感染時刻、感染範囲の特定などをリモートで一次対処ができるようになっているかどうか

サプライチェーン攻撃対策で見直すべきチェック項目

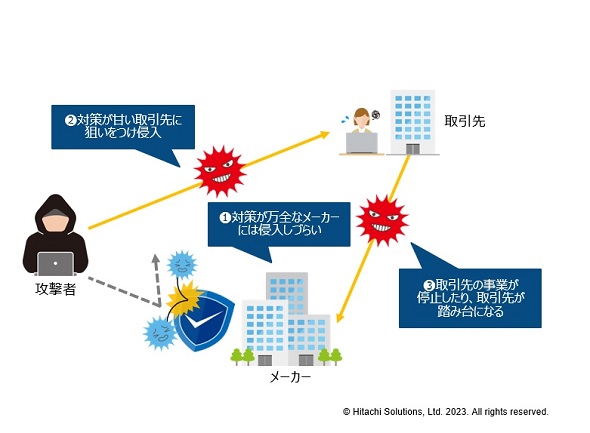

ランサムウェアはサプライチェーンの脆弱な部分から侵入し、ネットワークやメンテナンス用デバイスを通じてサプライチェーン内の取引先や関連企業に拡散する。この接点に脆弱性がないかどうか確認しておきたい。

これはサイバーレジリエンスの4つの力のうち「予測力」に当たる。下記についてチェックし、不安があれば見直してほしい。

- IT部門が把握できていない未管理のサプライチェーンとの接続ネットワークがないかどうか

- サプライチェーンとの接続ネットワークがある場合、強固な認証(多要素認証、特権ID管理など)およびアクセス制限は実施されているかどうか

- メンテナンス事業者などが端末やUSBデバイスなどを持ち込む場合、マルウェアの検疫を実施しているかどうか。ネットワークへの接続制限を行っているかどうか

ランサムウェアとサプライチェーン攻撃に対し、以上の点を優先的に見直してほしい。

その他のサイバーレジリエンス強化に向けた取り組み

ランサムウェアやサプライチェーン攻撃に対するサイバーレジリエンスの取り組みについて、上記以外にも確認項目を幾つか示したい。これらをチェックするとともに段階的に取り組んでいくことをお勧めする。

- いざというときに行動できるようにサイバー攻撃対応が事業継続計画(BCP)に組み込まれているかどうか(取引先も含めたBCPを検討しているかどうか)

- ランサムウェア侵入時、拡散防止に向けてネットワークは事業やシステムごとに区切られているかどうか(マイクロセグメンテーションが実現できているかどうか)

- ランサムウェア侵入時、管理者権限を乗っ取られないために、強固なパスワードの設定や多要素認証、特権ID管理の仕組みを設けているかどうか(これについてはペネトレーションテストで疑似侵入テストを実施するのも良い)

- バックアップシステムへのランサムウェア感染を防ぐように設計されているかどうか

- ランサムウェア感染を防ぐため、従業員に対して定期的に教育を実施しているかどうか

- 自社のCSIRTはインシデント対応訓練を行っているかどうか

サイバーレジリエンスに対する現状分析を実施しない場合は、これらのチェック項目を確認し、優先度を考慮して不足している対策を講じてほしい。特にランサムウェアやサプライチェーン攻撃に対する脆弱性確認の優先度は高い。脆弱性を確認することで、ランサムウェア被害の確率を低減することができるはずだ。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 中国電力、RAGの限界に直面し“電力業務特化型LLM”の構築を開始 国産LLMを基盤に

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 「年齢で落とされる」は6割超 シニアエンジニアが直面する採用の壁と本音

- なぜ日本のITエンジニアは優遇されない? 「世界給与ランキング」から見えた課題

- 年収1000万を超えるITエンジニアのキャリアは? 経験年数と転職回数の「相関関係」が明らかに