サイバーレジリエンス徹底ガイド リスクごとに見直すべき評価項目まとめ:今日から始めるサイバーレジリエンス実践ステップ(1/2 ページ)

最近注目のキーワード「サイバーレジリエンス」。あなたの企業はこれをどのくらい実践できているだろうか。進捗状況を把握する方法とリスクごとに対処すべき評価項目をまとめたので確認してほしい。

この記事は会員限定です。会員登録すると全てご覧いただけます。

本連載「今日から始めるサイバーレジリエンス実践ステップ」では、これまで3回にわたって、筆者の体験やユースケースを通して組織のサイバーレジリエンスの能力向上と実践に役立つ情報をお伝えしてきた。

初回ではランサムウェアの被害状況やサイバーレジリエンスの考え方を、第2回ではランサムウェアに対する具体的なサイバーレジリエンス強化策を、第3回ではデジタルトランスフォーメーション(DX)推進などによるクラウド利用の拡大とセキュリティリスクに関連するサイバーレジリエンスの強化策について解説した。

最終回となる第4回では、まとめとしてサイバーレジリエンスの整備状況に対する現状把握とその取り組み順序について解説する。これらを実践する上で有効な評価項目を用意したのでぜひ活用してほしい。

サイバーレジリエンスの能力をチェック

ランサムウェアを筆頭に、サイバー攻撃の種類は多岐にわたる。ECサイトを事業の根幹にしている企業であれば、不正アクセスによるサービス停止やWebサイトの改ざんは事業に致命的な影響を与える。他国が欲しがるような先端技術を持っている企業にとっては、標的型攻撃による情報窃取は事業継続を揺るがす可能性もある。

どのシステムのサイバーレジリエンスを優先的に強化すべきかについては事業によって異なるが、まずは現状把握から考えなければならない。これができたらその後、サイバーレジリエンスの評価項目に基づいて評価を実施する。

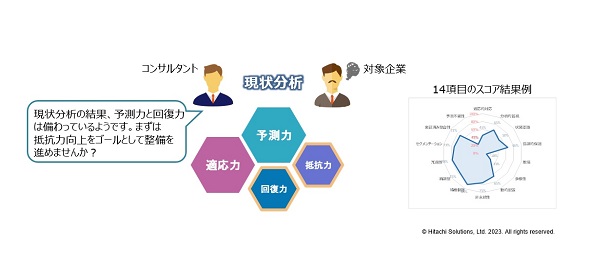

評価項目については、日立ソリューションズが提供している「サイバーレジリエンス現状分析サービス」をベースに解説する。

サイバーレジリエンスのあるべき姿を文書化したものといえば、米国立標準技術研究所(NIST)による「SP800-160 Vol.2:Developing Cyber-Resilient Systems: A Systems Security Engineering Approach」がある。ここに企業がめざすべきサイバーレジリエンスのゴールとして、「予測力」「抵抗力」「回復力」「適応力」が示されている。

評価に当たっては、これら4つの力に基づいた14のテクニックをベースにしたチェック項目でヒアリング調査を実施する。14のテクニックとは、例えば「分析的監視」「協調的保護」「冗長性」や「セグメンテーション」などだ。最終的には、各システムにおける14のテクニックと「予測力」「抵抗力」「回復力」「適応力」の達成度を分析し、サイバーレジリエンスの能力向上における課題を抽出し、対策案と優先度を明確化するという流れになる。

14のテクニックを評価してみる

ここでは評価結果を「協調的分析」を例に示してみよう。「協調的分析」とは、複数のセキュリティ対策(多層防御)によって、どれだけ攻撃が困難になっているかを分析することだ。これは4つの力でいえば「抵抗力」の評価になる。例えば、下記のような課題が挙げられる。

課題1

USBメモリなど外部記憶媒体の利用について、システムによる制御や運用ルールが定められておらず、個人所有媒体や顧客の所有する媒体などを経由したマルウェア感染の可能性がある。

対策案

以下のような外部記憶媒体の利用に関するルールを定めて運用することを推奨する。

- 会社が許可した媒体のみ利用する

- 外部記憶媒体の台帳管理や棚卸を実施する

- 持ち出し管理簿を作成する

- 顧客が媒体を利用した際の検疫を徹底する

優先度

高

もう一つ課題を挙げてみよう。

課題2

セキュリティインシデントの発生やフィッシングメールなどに対応した訓練を実施していない。

対策案

- 定期的なセキュリティインシデント対応訓練によって、有事の対応手順や連絡体制などの再確認を図る

- 定期的なメール訓練によって、従業員のセキュリティに関するリテラシーを向上させる

優先度

中

このように課題とその対策、着手すべき優先度を可視化することで自社における協調的分析の進捗(しんちょく)状況が浮き彫りになるというわけだ。

サイバーレジリエンス能力強化のための優先事項をどう決める?

こうした評価項目を活用したコンサルテーションを受ければ現状を分析し、結果に基づいて適切な対策を講じられる。しかし予算などの都合からこれを受けられない場合もあるだろう。そのため、コンサルテーションを受けない場合の取り組み手順を解説する。

一般的に言えることとしては情報処理推進機構(IPA)が公開している「情報セキュリティ10大脅威」の組織編や、警察庁が公開している「サイバー空間をめぐる脅威の情勢等について」を参照するといいだろう。

2022年の動向を見てみると、IPAの資料では1位に「ランサムウェアによる被害」、2位に「サプライチェーンの弱点を悪用した攻撃」がランクインしている。警察庁の資料では、「ランサムウェアによる感染被害の拡大(サプライチェーン全体の事業活動や医療への影響など)」や「政府機関や国内企業などの運営するWebサイトへの攻撃」が挙がっている。

この状況から考えると、どのような組織においても優先すべきはランサムウェアとサプライチェーン攻撃対応であることは疑う余地はない。その中でもWebサイトを事業の根幹にしている、もしくはWebサイトの停止で世の中に与えるインパクトが大きい企業であれば、Webサイトへのサイバー攻撃対策も優先すべき項目だ。

ここでは、ランサムウェアとサプライチェーン攻撃対策について、どのような観点で優先度を考えるのがよいのか、筆者の考えを示したい。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 住信SBIネット銀行、勘定系システムのクラウド移行にDatadogを採用

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 年収1000万を超えるITエンジニアのキャリアは? 経験年数と転職回数の「相関関係」が明らかに

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?